Busting The Bad – Wenn Cyber-Kriminelle an den Falschen geraten

vulnerability![[Translate to German:] [Translate to German:]](/fileadmin/user_upload/sec-consult/Dynamisch/Blogartikel/2018_03/sec-consult-h-busting-the-bad-scam.jpg)

[Translate to German:]

Für Hacker ist die digitalisierte und vernetzte Welt ein reich gefüllter Supermarkt mit unzähligen Schnäppchen und Sonderangeboten. Projektpläne, Patente, Designs oder Kundendaten sind Grund genug, sich mittels Betrug, Erpressung, Spionage, Phishing-Mails, DDoS- sowie Man-in-the-Middle-Attacken Zugang in ein IT System zu verschaffen.

Für viele Unternehmen wurde dieses Worst-Case-Szenario im vergangenen Jahr bittere Realität, und jeder IT-Verantwortliche sollte sich die Frage stellen, welche Folgen ein Cyberangriff haben würde. Machen Sie den Schnelltest: Wenn Ihre unternehmensinternen Daten (Produkte, Prozesse, Kundendaten etc.) heute in falsche Hände geraten würden, dann

- Würde dies zum Verlust der Geschäftsgrundlage führen, weil geschützte Verfahren oder Rezepturen geleakt werden

- Würden Ihre Kunden weniger oder kein Vertrauen in Ihr Unternehmen haben

- Würde es zu einer Gefährdung Ihrer Mitarbeiter führen

- Hätte dies strafrechtliche Folgen (z.B. durch Verletzung der DSGVO)

- Würde dies Umsatzeinbußen infolge einer Unterbrechung Ihres Betriebes verursachen

[Mehrfachauswahl möglich]

Sollten Sie mehr als einmal mit Ja geantwortet haben, dann lesen Sie bitte weiter.

Neue Zeiten erfordern neue Strategien

Deception („Täuschung“) lautet jener Cyber-Security-Ansatz, der bisherige Konzepte umdreht und nicht mehr nur auf Hacker-Jagd geht (engl. Threat hunting).

Oft bilden Firewalls, Antivirus-Programme oder Instrusion-Detection-Syteme den einzigen Verteidigungsring rund um IT-Strukturen in Unternehmen. Diese müssen laufend aktualisiert und gewartet werden. Doch selbst wenn diese Systeme auf dem neusten Stand sind können sie oft mühelos unterwandert werden. Absolute Sicherheit ist eine Illusion. Etwaige unbekannte und unveröffentlichte Lücken oder Schwachstellen in der verwendeten Software können und werden von professionellen Angreifern ausgenutzt und ermöglichen so den Zugriff über die Hintertür. Hinzu kommt der Faktor Mensch. Angriffe mittels Phishing sind mit Abstand der häufigste Weg, um ein Unternehmensnetzwerk zu infizieren. Nicht zuletzt wissen viele Mitarbeiter gar nicht, dass Cyber-Kriminelle ihre IT-Infrastruktur bereits infiltriert haben oder über welche unscheinbare Weise dies tagtäglich geschehen könnte. Laut einer aktuellen Studie sind Cyberkriminelle bereits 100 Tage im System, bevor diese entdeckt werden, was sich auch mit den bisherigen Erfahrungen unseres SEC Defence Teams deckt.

Wir haben 5 Tipps und Tricks für mehr Sicherheit für Sie zusammengestellt, die Sie im Alltag leicht umsetzen können und Ihre Wahrnehmung für potenzielle Angriffsvektoren schärfen.

Busted #1 (Oder: Den kenne ich ja)

Der Mensch liest, was er lesen will und nicht immer das, was tatsächlich geschrieben steht. Das belegen Studien eindrucksvoll. Unser Gehirn ergänzt automatisch nicht vollständige Wörter. Und diesen Umstand machen sich Cyber-Kriminelle zunutze, etwa bei manipulierten E-Mail-Adressen.

Heißt der CEO eines Unternehmens Braunhuber, dann akzeptiert unser Gehirn unter Stress und in der Hektik auch Brauhuber oder Braunhubr. Verstärkt wird dieser Effekt durch Signalwörter wie etwa „Achtung“, „Dringend“ oder „Wichtig“ im Betreff. Denn unsere Wahrnehmung ist von Natur aus darauf ausgerichtet, die gebotenen Informationen möglichst schnell zu erfassen und uns auf das Wesentliche zu konzentrieren.

TIPP: Achten Sie öfter auf Ihr Bauchgefühl und öffnen Sie keine Nachrichten, die Ihnen schleierhaft vorkommen. Im Zweifelsfall wenden Sie sich an Ihre IT-Abteilung, damit diese Phishing- oder Scam-Mails gar nicht erst vom Firmen-Mailserver zu Ihnen gelangen. Wenn Ihnen eine E-Mail legitim aber der Absender unbekannt vorkommt, dann drücken Sie in ihrem Mail-Programm auf „Antworten“ (ohne das Mail tatsächlich abzuschicken) oder „Alle Kopfzeilen einblenden“ um eine Absenderadresse zu verifizieren.

Busted #2 (Oder: Kannst du das mal schnell machen)

Kurz vor Dienstschluss kommt vom Chef via Mail der Auftrag, eine Überweisung zu tätigen. Selbstverständlich unter Wahrung von höchster Verschwiegenheit. Just dann, wenn der Chef in seinem monatlichen Meeting mit dem Vorstand ist oder seinen seit langem geplanten Urlaubstag verbringt und somit nicht unmittelbar erreichbar ist. Und auch der Empfänger der Überweisung ist kein Unbekannter. Handelt es sich offensichtlich doch um einen neuen Partner in jener Anwaltskanzlei, die seit Jahren jeglichen Rechtsfall der Firma vertritt. Auch die Höhe des zu überweisenden Betrages irritiert kaum, wurde doch im letzten Quartal ein ähnlicher Zukauf getätigt. Zusammengenommen sind das die Zutaten für ein gefundenes Fressen hoch motivierter Cyber-Krimineller, die ihre Hausaufgaben entsprechend sorgfältig gemacht haben.

Viele vermeintlich interne Firmen-Informationen sind auch für Außenstehende nachvollziehbar! Insbesondere für Cyber-Kriminelle, die selbst private Accounts auf sozialen Netzwerken nach explizit diesen Informationen durchsuchen.

TIPP: Seien Sie zurückhaltend mit den Informationen, die Sie öffentlich verbreiten (privat wie über Firmenaccounts). Sofern möglich, sehen Sie für Führungskräfte von automatischen Abwesenheits-Benachrichtigungen per Email ab, sondern lassen Sie diese im Falle längerer Abwesenheit an einen Vertreter intern weiterleiten.

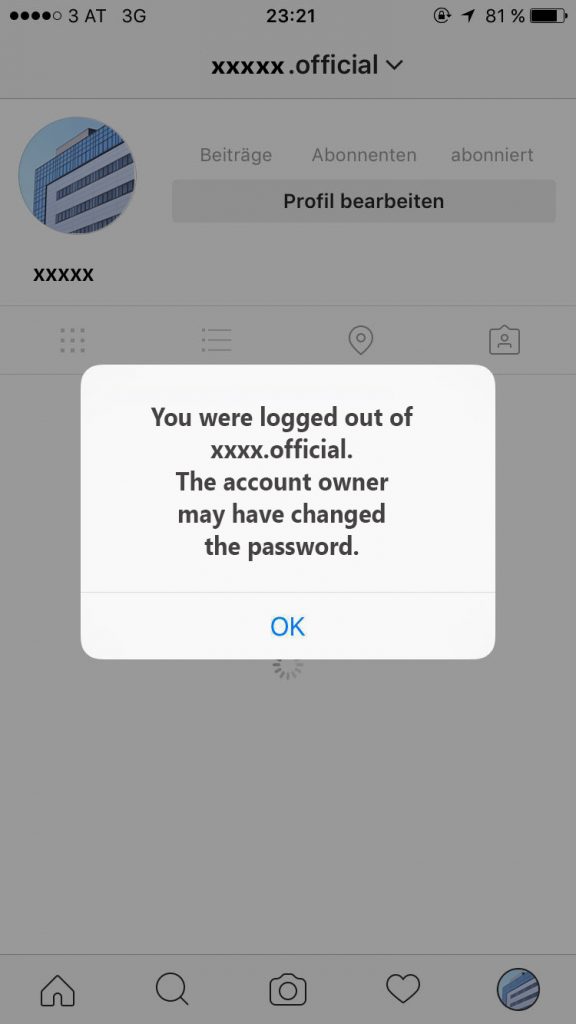

Busted #3 (Oder: 12345 sollte genügen)

Man hört immer wieder von seiner Wichtigkeit, amüsiert sich noch über die Bestplatzierten #Fails des Jahres. Dennoch fällt es im Alltag ganz schnell der eigenen Bequemlichkeit oder schlichtweg Routine zum Opfer: das gute Passwort. Mitarbeitern ist oft gar nicht bewusst, wie gefährlich ein schlechtes Passwort beispielsweise für Socialmedia-Konten sein können, bis es zu spät ist.

TIPP: Ändern Sie Passwörter regelmäßig und verschicken Sie diese niemals per Email. Im unternehmerischen Umfeld sollte eine Passwort-Policy dafür Sorge tragen, dass diese Sicherheitsstandards eingehalten werden.

Für Unternehmen als auch im privaten Umfeld eignen sich Passwort-Safe-Tools dazu, Passwörter auch bei verteilten Teams immer aktuell zu halten und sicheren Zugriff zu gewähren. Wie Sie ein ausreichend sicheres Passwort erstellen, können Sie bei Gelegenheit in dieser guten Zusammenfassung im Blog von Emsisoft nachlesen.

Busted #4 (Oder: Ich kann das nicht öffnen)

Sie erhalten ein PDF-Dokument von einem Kollegen zugesendet, weil dieser Probleme mit seinem Computer hat, und das Programm permanent beim Öffnen abstürzt. Dabei handelt es sich um ganz wichtige Unterlagen für das nächste Meeting, einen Vertrag oder ähnliches.

TIPP: Seien Sie vorsichtig! Von Cyberkriminellen gezielt präparierte Dokumente können beim Öffnen Ihren Computer infizieren und in manchen Fällen tatsächlich ein PDF-Programm zum Absturz bringen. Melden Sie dies umgehend Ihrer IT-Abteilung, bevor Sie das Dokument öffnen oder gar an die nächste Person weiterleiten (weil Ihr Computer sich ebenfalls aufhängt).

Busted #5 (Oder: Ein bitteres Ende)

Angesichts der Flut an Informationen, die tagtäglich auf uns niederprasseln, setzen Cyberkriminelle oft auf ganz einfache aber effektive Verschleierungstechniken, wie beispielsweise die Registrierung einer bekannten Webadresse mit einer anderen Endung oder einem Zusatz im Domainnamen, der durchaus nachvollziehbar und legitim erscheint.

TIPP: Verifizieren Sie bei Zahlungsaufforderungen, Dokumentenübermittlungen, Passwort-Emails und Internetseiten unbedingt die exakte URL bevor Sie einem Link folgen, Daten öffnen oder übertragen.

Hier ein kleiner Test – hätten Sie’s erkannt?

Hinweis: es handelt sich hierbei nicht um kriminelle Websites sondern lediglich Beispiele, wie unauffällig anders eine Webadresse sein kann, ohne aufzufallen:

- Sie wollen zu SEC Consult: secconsult.com (statt sec-consult.com)

- Sie wollen zu Paypal: päypal.com (statt paypal.com)

- Sie wollen zu Google: google.swiss (statt google.ch)

- Sie wollen zu Adidas: adidas.net.au (statt adidas.net)

- Sie wollen zu McDonalds: mc-donalds.at (statt mcdonalds.at)

- Sie wollen zu Audi: audi-fahrzeuge.de (statt audi.de)

Busting the Bad: Wenn alle anderen Maßnahmen versagen

Wir wollen Ihnen noch ein konkretes Beispiel vorstellen, was im Ernstfall passieren könnte, wenn alle anderen Maßnahmen versagt haben. Die IT-Experten bei SEC Consult und CyberTrap stehen Ihnen selbst dann noch als letzte Verteidigungslinie zur Verfügung.

Hinweis: Namen der beteiligten Personen und Firmen wurden anonymisiert.

Phase 1: Der "Chef" meldet sich mit einem besonderen Auftrag

Es ist 12:40 an einem Freitag Nachmittag. Herr Max Meier, Chef der Firma Mustermann, ist wie jeden Freitag beim Jourfix mit Kollegen und nicht erreichbar. Frau Helga Huber, Buchhalterin der Firma Mustermann, erhält ein Email von Herrn Meier, mit dem Hinweis auf eine anstehende Transaktion und Zusammenarbeit mit der Anwaltskanzlei ABC.

From: Mag. Max Meier <m.meier@firma-mustermann.com>

Subject: Auftrag-11337

Return_Path: m.meier@firma-mustermann.com

SendTo: h.huber@firma-mustermann.com

CopyTo: christian.kriminell@kanzlei-abc.de

Sehr geehrte Frau Huber,

Ich teile Ihnen mit, dass ich derzeit eine vertrauliche Finanztransaktion

behandle, die heute mit Hilfe von Herr Christian Kriminell der Anwaltskanzlei ABC,

deren Angaben Sie unten finden, zum Abschluss gebracht werden muss.

Bitte wenden Sie sich umgehend per E-Mail an christian.kriminell@kanzlei-abc.de

oder melden Sie sich telefonisch unter der Nummer +43 720 123 456. Ihre

Kontakperson wird Ihnen die Bankverbindung zusenden, um eine erste

Anzahlung auf diese Operation zu leisten. Bitte befolgen Sie strikt seine

Anweisungen.

Geben Sie in Ihrer Nachricht oder beim Aufruf die Referenz Auftrag-11337 an.

Ich bitte Sie um die notwendige Diskretion und Vertraulichkeit bezüglich

dieses Dossiers, da Sie bis zur offiziellen Bekanntmachung, die sehr bald

stattfinden wird, der einzige Kontakt zwischen unserer Gruppe und der

Anwaltskanzlei sind. Ich selbst habe ein Geheimhaltungsvertrag

untergeschrieben. Alle unsere zukünftige Kommunikation zu diesem Dossier

wird über die E-Mailadresse von Herr Kriminell erfolgen.

Ich zähle auf Ihre Reaktionsbereitschaft, da die Anwaltskanzlei mich über

die Entwicklung dieses Dossiers, das mir besonders wichtig ist,

informieren muss.

Mit freundlichen Grüßen,

Mag. Meier

Frau Huber hat bereits einige Fälle mit der Anwaltskanzlei ABC, die seit Jahren jeglichen Rechtsfall der Firma vertritt, abgewickelt. Da Herr Meier diese Tätigkeiten oft in letzter Minute an sie delegiert und es sich offensichtlich bei Herrn Kriminell um einen neuen Partner in der Anwaltskanzlei ABC handelt, freut sie sich darüber, diesmal bereits vorab informiert zu werden.

Phase 2: Der "Kollege" meldet sich wie erwartet

Es dauert auch nicht lange, kommt bereits eine Antwort von Herrn Kriminell, bezugnehmend auf die erwähnte Transaktion:

Sehr geehrte Frau Huber,

Könnten sie mich mich zurückrufen bez des E mails !

Mit freundlichen Grüßen,

Christian Kriminell

Partner

Anwaltskanzlei ABC

Schottenring 104

A-1010

Vienna

Austria

T: +43 7 201 234 56

M:christian.kriminell@kanzlei-abc.de

Nach einem kurzen Telefonat mit Herrn Kriminell (in akzentfreiem Deutsch), ist Frau Huber im Bilde und tätigt die von ihrem Chef gewünschte Transaktion.

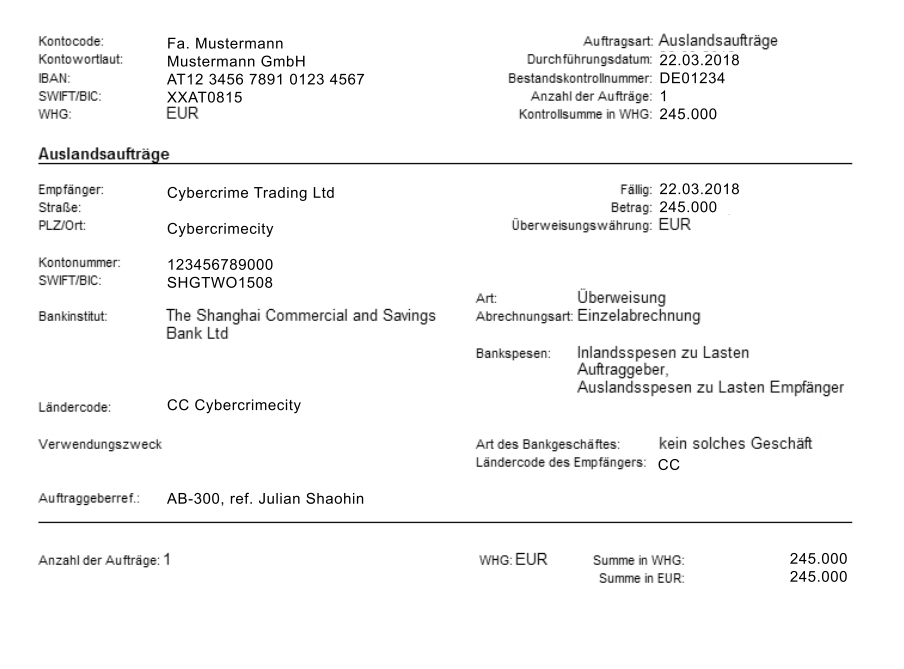

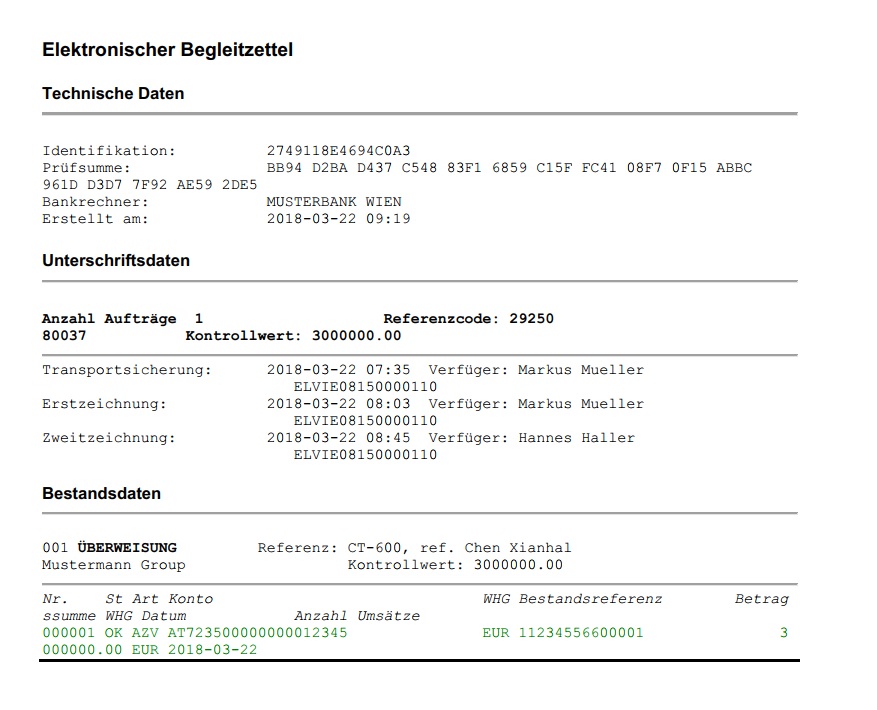

Phase 3: Das Geld wird angewiesen

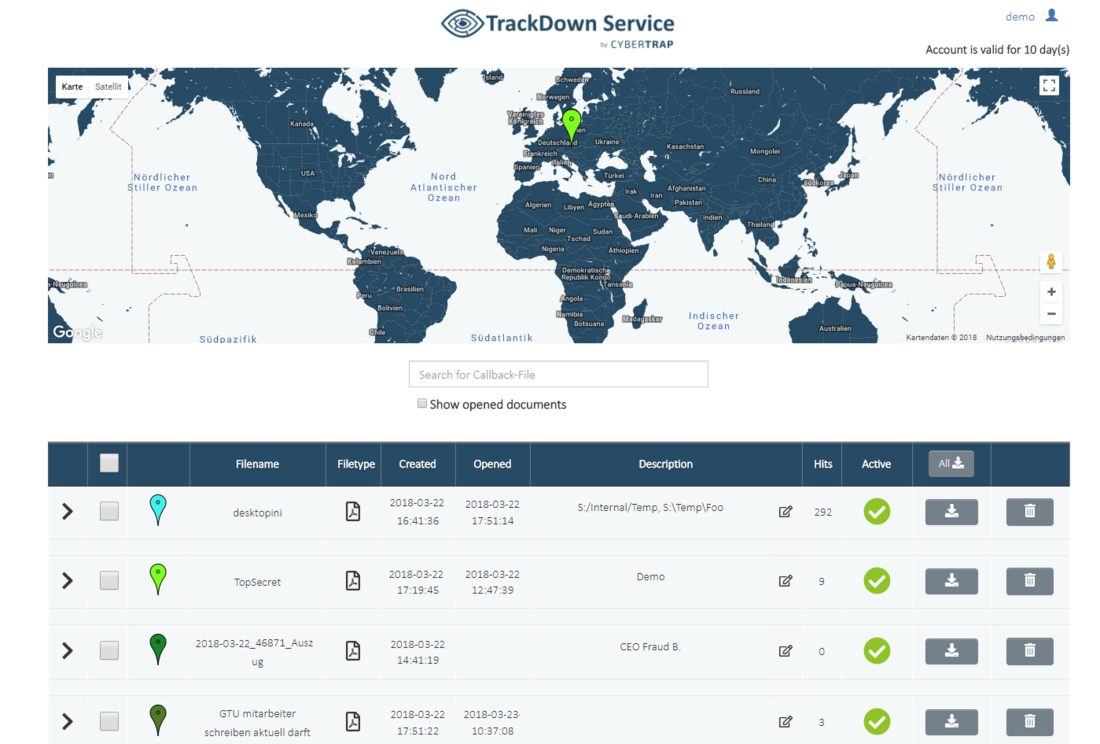

Wenn sich Herr Mustermann nicht genau in diesem Moment telefonisch meldet, weil er Frau Huber um eine Änderung seiner Hotelbuchung für das Wochenende bittet, hätte bis zu seiner Rückkehr drei Wochen später niemand von dem Malheur erfahren und Herr Kriminell wäre mit dem Geld über alle Berge. Nun heißt es schnell handeln. Die Überweisung wird gerade noch rechtzeitig storniert und Herr Mustermann wendet sich an das SEC Defence Team, das ihn umgehend mit den Spezialisten von CyberTrap an einen Tisch bringt. Um eine Überweisung vorzutäuschen, werden entsprechende Überweisungsbelege generiert. Diese mit virtuellen Peilsendern ausgestatteten Belege („TrackDown-Dokumente“) schickt Frau Huber sodann mit einer kurzen Nachricht an Herrn Kriminell.

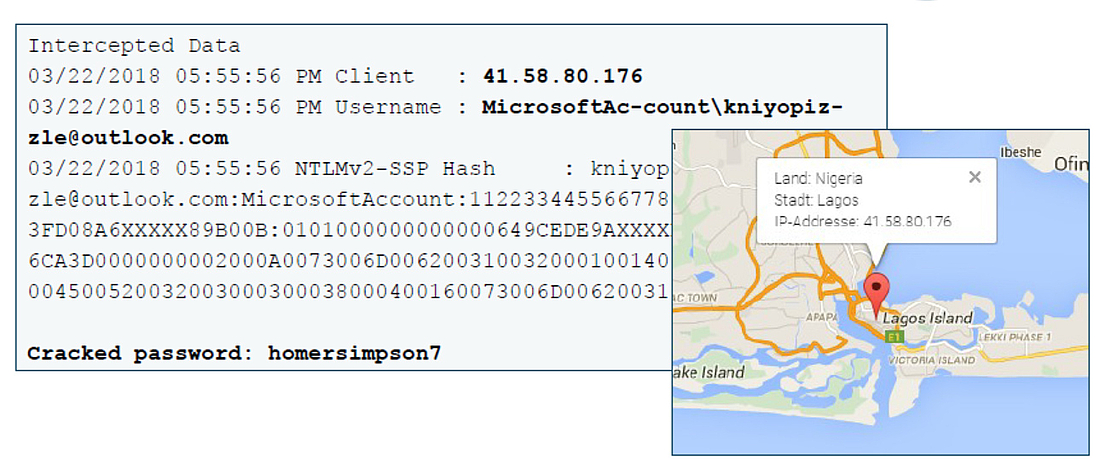

Phase 4: Das Geld ist (normalerweise) am Weg

und von CyberTrap so präpariert, dass jedes Öffnen des Dokumentes registriert wird. Außerdem werden wichtige Informationen übermittelt, die zu einer strafrechtlichen Verfolgung herangezogen werden können.[1] Knapp 20 Minuten später ist es bereits so weit. Herr Kriminell öffnet das manipulierte Dokument und gibt damit sein Versteck in Dubai preis.

Ein Ende ohne Schrecken

Letztlich konnte nicht nur Herr Kriminell sondern auch sein Komplize von den zuständigen Behörden festgenommen und ein Schaden von rund 245.000 Euro abgewandt werden. Für einen Bruchteil der Summe ist das Unternehmen Mustermann nun ein dankbarer Kunde. Die zur Anwendung gekommenen Track-Down-Methode ist nur eine der bewährten Werkzeuge der Deception Technologie.

Wenn alle anderen Maßnahmen versagen, kann CyberTrap auch für Ihr Unternehmen die letzte – oder auch die erste – Verteidigungslinie bilden. Die nötige Sicherheit und Klarheit entsteht, sobald ausgeschlossen werden kann, dass ein Angreifer schon im System sitzt und lediglich auf einen günstigen Moment wartet. Nur wenn Sie wissen, ob und vor allem wer versucht in Ihr System einzudringen, können Sie rechtzeitig handeln und ggf. existenzielle Folgeschäden vereiteln.

Denn eines ist sicher: Der nächste Angriff erfolgt bestimmt.

Sicherheit in 3 Schritten: Die SEC Defence Services

Vorbereiten auf den Ernstfall

Fortgeschrittene andauernde Bedrohungen (Advanced Persistent Threats) können nicht durch Firewalls, Virenscanner oder Verschlüsselungen vom internen Netzwerk ferngehalten werden. Die SEC Defence Task Force bereitet Sie dabei auf etwaige Krisenfälle vor, analysieren die IST-Situation Ihres Unternehmens und leiten daraus individuelle Verteidigungsmaßnahmen ab.

Alarmierung im Notfall

Ist der Angreifer über ein Frühwarnsystem wie CyberTrap oder von Ihnen direkt erkannt worden, wenden Sie sich direkt unsere SEC Defence Notfallsnummer.

Schadenminimierung und Analyse

Unser SEC Defence Rapid Response Squad (RRS) ist mit Experten aus den Bereichen Forensik, Reverse Engineering sowie technischer und organisatorischer Information in ganz Europa für Sie einsatzbereit. Das Einsatzkommando kümmert sich dabei um System-Hotfixes, analysiert Malware, generiert Antivirus-Feeds, schließt Backdoors und verhindert so weitere Angriffe.