Wie Sie eine Baby-CAM erfolgreich hacken (Gwelltimes P2P Cloud)

IoT news vulnerability

Wie alles begann

Anfang Juni häuften sich Zeitungsberichte (Daily Mail, ABC News, NPR) über einen Vorfall einer Familie in South Carolina, USA. Jamie Summitt, Mutter eines vier Monate alten Sohnes, gab an, dass ihre Baby-Cam offensichtlich gehackt und ihr Kind ausspioniert worden war. Nachdem das SEC Consult Vulnerability Lab heuer bereits auf die Sicherheitsprobleme von Baby-Kameras hingewiesen hatte, wollten wir diesen Präzedenzfall vor allem aus technischer Sicht genauer unter die Lupe nehmen.

Die Fakten

Das reklamierte Gerät der Marke „FREDI“ ist aktuell auf Amazon.com, Amazon.de etc. verfügbar. Die zugehörige Produktwebseite ist unter www.fredicctv.com zu finden. Laut Herstellerangaben ist die 360° IP Kamera mit integrierten IR-LEDs, Mikrofon und Lautsprecher ausgestattet und verfügt über einen W-LAN-Anschluss, damit man per App unter iOS oder Android aus der Ferne darauf zugreifen kann. Die Produktbeschreibung referenziert hierfür die App FRP2P (wurde kürzlich aus dem Playstore entfernt, davor über 10 000 Benutzer), YYP2P (über 1 Million Installationen) und Sricam (über 500 000 Installationen).

Jamie Summitt, die Mutter aus dem erwähnten Facebook-Posting, behauptet nun, dass jemand aus der Ferne die Kamera bewegt und sie ausspioniert und belauscht habe. Grundsätzlich wäre dies alles Teil des Leistungsumfanges der betroffenen Baby-Cam und Apps.

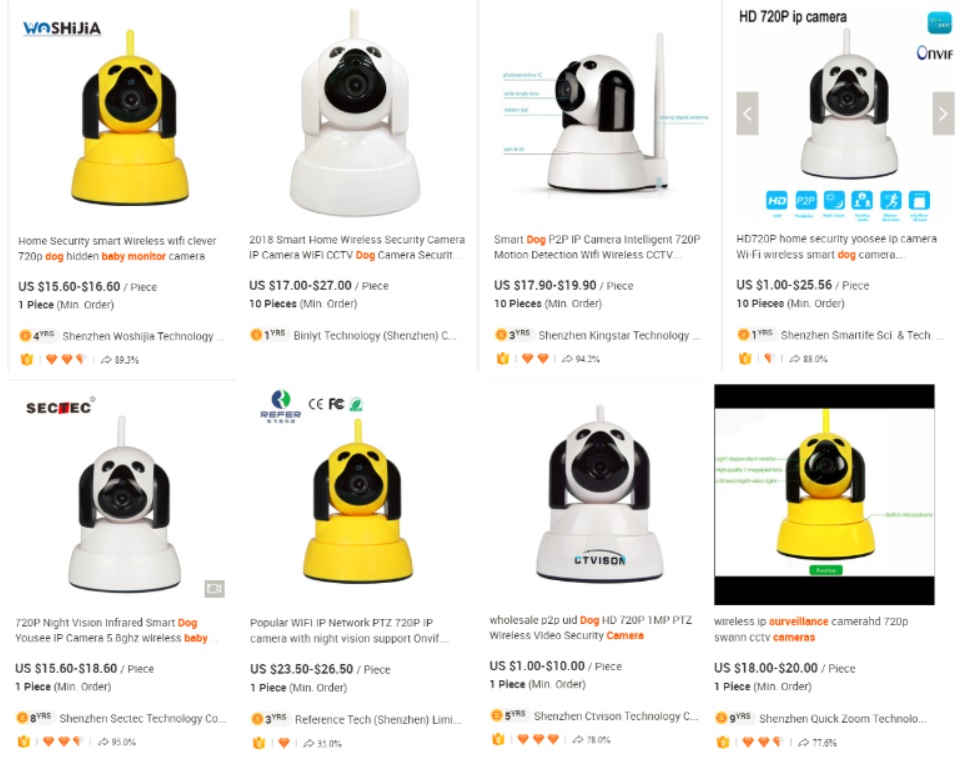

Lieferanten

Eine schnelle Suche auf Alibaba.com (einer B2B-Plattform für Import und Export) ergibt eine umfangreiche Auswahl an Lieferanten für diese Art von Kamera, wenn Sie z.B. nach „dog surveillance camers“, „dog baby monitor“ suchen.

Die meisten Lieferanten bieten außerdem die Möglichkeit das Produkt individuell zu gestalten („customer branding“). Bei der Kamera der „Shenzhen Ctvison Technology Co., Ltd.“ reichen diese Serviceleistungen von einer einfachen Logoplatzierung, über Beschriftungen mit eigenen Modellnummern und einer angepassten Gebrauchsanweisung, bis hin zu einer individuellen Verpackung. Alle, die mit ihrem eigenen Unternehmen in die Hunde- oder Baby-Kamera-Branche einsteigen wollen, müssen sich lediglich noch einen Markennamen überlegen und los geht es. Es liegt die Vermutung nahe, dass auch „FREDI“ diesen Weg gewählt hat. Nur wer hat die Kameras tatsächlich hergestellt? Dazu mehr in Kürze.

Angrifssvektoren

Lokales Netzwerk

- TCP Port 554: RTSP, bietet Zugriff auf Video-Streams, keine Authentifizierung erforderlich (URLs für den Einsatz in Videoplayern, zB VLC: Hochauflösend: rtsp: // IP: 554 / onvif1, Niedrig-Auflösung: rtsp: // IP: 554 / onvif2)

- TCP Port 5000: ONVIF, nur einige Funktionen implementiert, keine Authentifizierung erforderlich

Das Gerät unterstützt UPnP nicht, daher ist es unwahrscheinlich, dass das Gerät die Portweiterleitung für diese Ports konfiguriert hat. Wenn die Ports vom Benutzer nicht explizit freigegeben werden (nicht anzunehmen), benötigt ein Angreifer Zugriff auf das lokale Netzwerk, um eine Verbindung zu diesen Ports herzustellen.

„P2P Cloud“

Wie die meisten Überwachungsprodukte für Verbraucher, verfügt auch dieses Gerät über die standardmäßig aktivierte Funktion „P2P Cloud“. Das Gerät verbindet sich mit einer Cloud-Server-Infrastruktur und hält diese Verbindung aufrecht. Alle unterstützten Smartphone- und Desktop-Apps können sich über die Cloud mit dem Gerät verbinden. Der Benutzer muss sich dazu nicht im selben Netzwerk (z. B. im selben Wi-Fi-Netzwerk) befinden, um eine Verbindung mit dem Gerät herstellen zu können. Dies erleichtert die Bedienung der Kamera und dient also der Benutzerfreundlichkeit. Außerdem ist es nicht notwendig, auf dem Router etwaige Firewall-Regeln, Portweiterleitungsregeln oder DDNS-Einstellungen vorzunehmen.

Leider ergeben sich dadurch auch einige Sicherheitsbedenken:

- Der Cloud-Server-Provider erhält alle Daten (z. B. Video-Streams, die angezeigt werden).

- Ungeklärte Fragen: Wer betreibt diese Server? Wo befinden sie sich? Entsprechen sie der lokalen Rechtsprechung, z.B. hinsichtlich EU-DSGVO?

- Wenn die Datenverbindung nicht ordnungsgemäß verschlüsselt wird, kann jeder, der die Verbindung abfangen kann, alle ausgetauschten Daten überwachen.

- Die Funktion „P2P Cloud“ umgeht Firewalls und ermöglicht Remote-Verbindungen in private Netzwerke. Somit können Angreifer nicht nur Geräte angreifen, die absichtlich oder unabsichtlich dem Web ausgesetzt sind (klassisches „Shodan Hacking“ oder der Mirai-Ansatz), sondern hat ebenfalls Zugriff auf eine große Anzahl von Geräten, die über die „P2P Cloud“ zugänglich sind.

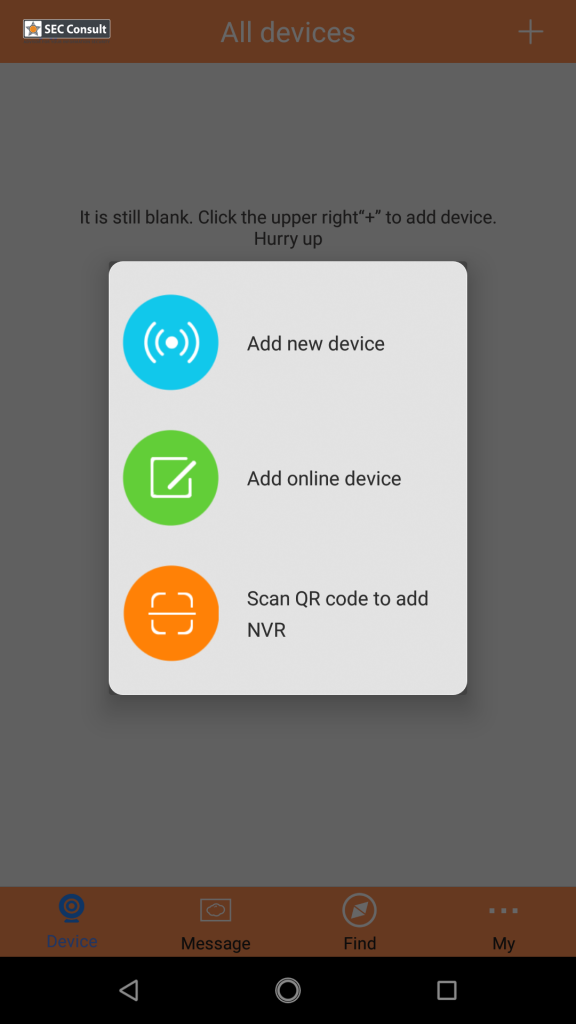

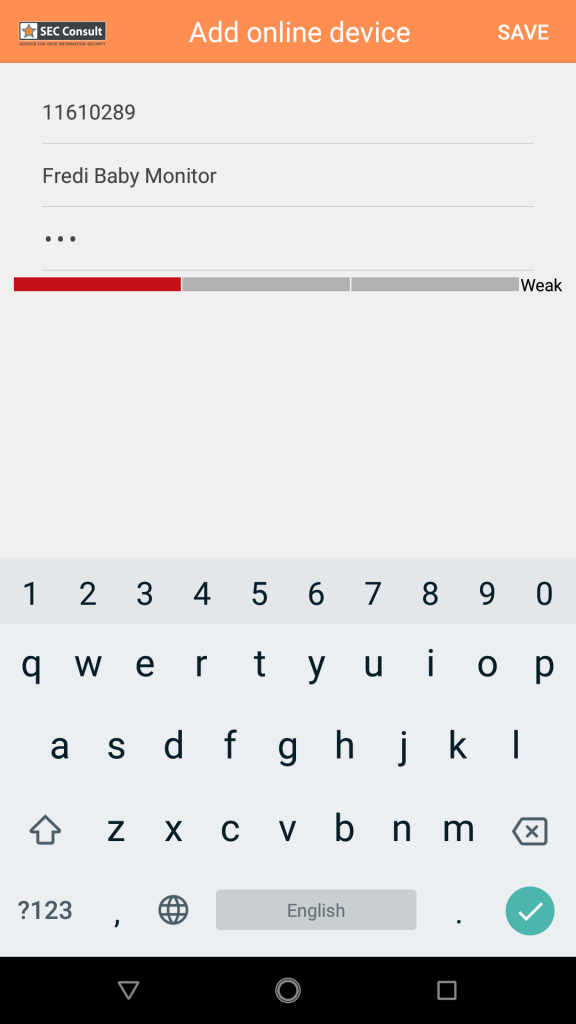

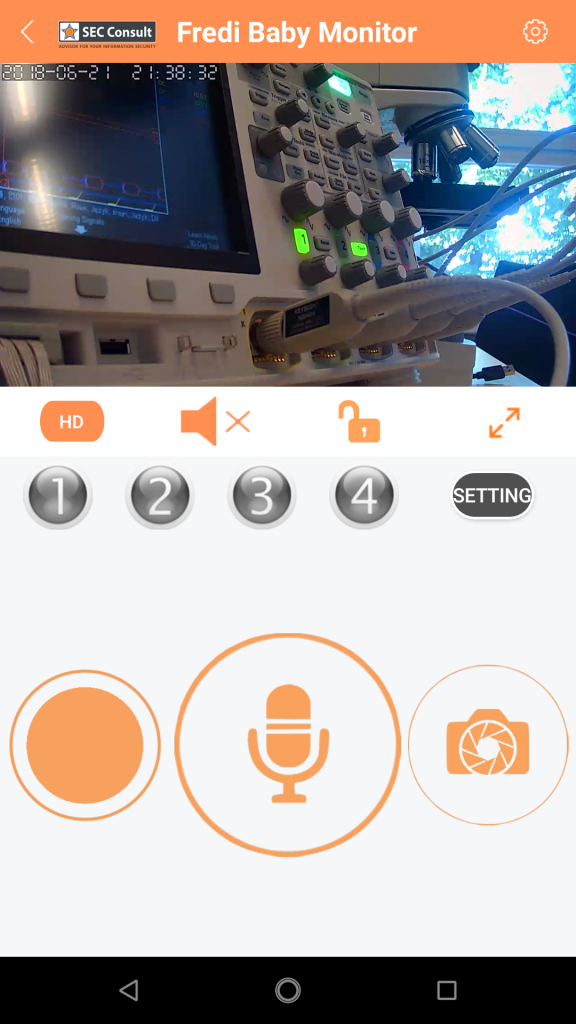

Wie funktioniert die „P2P Cloud“ in der Praxis? Auf der Rückseite des Geräts befindet sich ein ID-Code und ein Passwort (in unserem Fall z.B. ID: 11610289, Passwort: 123). In der unterstützten App (z.B. YYP2P) gibt es eine Funktion „Online-Gerät hinzufügen“, mit der Sie das Gerät hinzufügen können. Leider sieht die Geräte-ID nicht sehr sicher aus. Außerdem ist das Standardpasswort weder zufällig noch gerätespezifisch. Wenn der Benutzer das Passwort nicht von sich aus mit einem sicheren Passwort ersetzt, kann sich jeder einloggen und mit der Kamera interagieren, indem er einfach verschiedene Cloud-IDs „ausprobiert“.

Die Berliner Security Research Labs haben sich offenbar schon im November 2017 mit der „P2P Cloud“ dieser Kamera auseinandergesetzt (Blog Post, DeepSec Vienna 2017 „Next-Gen Mirai“ Slides) und auf massive Sicherheitsprobleme hingewiesen. Zunächst wurde nach einer gültigen Geräte-ID gesucht, dann Passwörter mittels Brute-Force geknackt. Durch Lücken in der Authentifizierung der Firmware konnten sie sich außerdem remote Zugriff auf die Kamera verschaffen und eigene Kommandos ausführen. Obwohl der Hersteller auf diese Probleme hingewiesen wurde, sind die Schwachstellen offensichtlich nie behoben worden.

Shenzhen Gwelltimes Technology Co., Ltd.

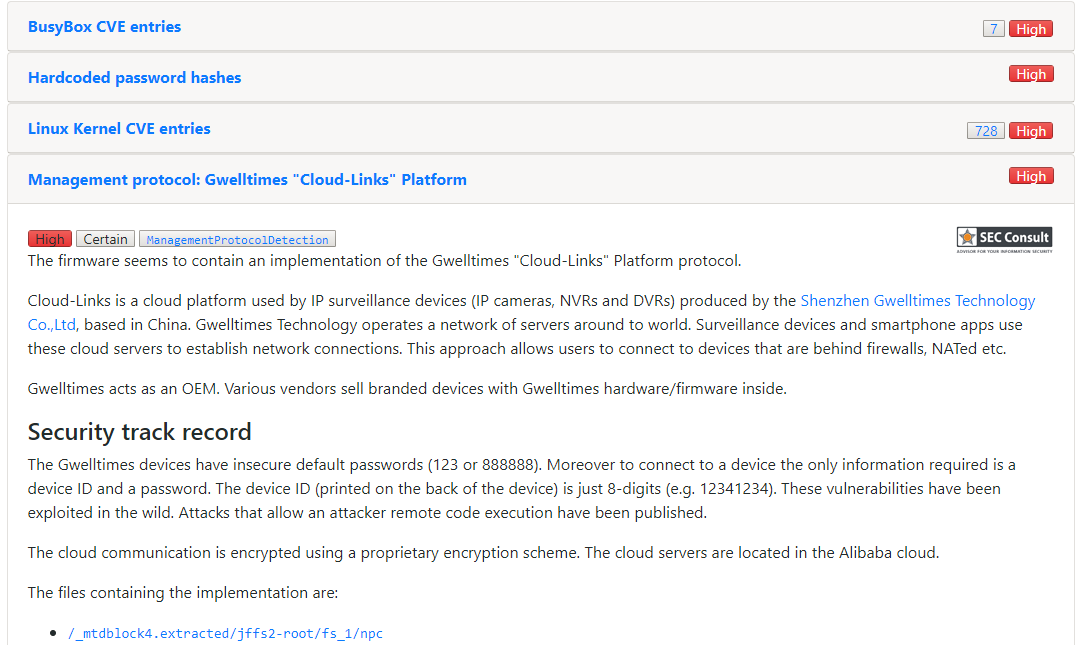

Das Unternehmen, das sich um die Kamera-Software, das Hardware-Design und das Cloud-Netzwerk kümmert, hat seinen Sitz in China und heißt Shenzhen Gwelltimes Technology Co., Ltd. Eine weitere Firma mit wohl ähnlichem Business-Model, Hangzhou Xiongmai Technology Co.,Ltd. war erst vor einiger Zeit in Zusammenhang mit Xiongmai-Geräten und dem „Mirai“-Botnet in Verruf geraten.

Um individualisierte, gebrandete Apps erstellen können, bietet Gwelltimes seinen Kunden eine „generische“ App namens Yoosee (über 1 Million Installationen), einen Windows-Client (CMSClient) und ein SDK für iOS und Android zur Verfügung (siehe Github Beispielprojekt).

Zusammenfassung

Im Fall von South Carolina wurde wahrscheinlich nach gültigen Geräte-IDs mit unsicheren Standardkennwörtern gesucht und somit die Spionage und Steuerung der Baby-Cam möglich, wie es auch in den Unterlagen der Security Research Labs im November 2017 veröffentlicht wurde.

Offensichtlich sind weder das Gerät noch der Cloud-Dienst für die DSGVO gerüstet. Es bleibt ein chinesisches Unternehmen, das nicht wirklich bekannt ist, unsichere Produkte entwickelt und unsere privatesten Informationen zu Servern nach China schickt. Obwohl sie vor Monaten mit den Sicherheitsproblemen konfrontiert wurden, ist seither nichts passiert.

Es scheint, dass Unterhaltungselektronik mit undurchsichtigen Lieferketten und unsicheren, integrierten Cloud-Funktionen (die standardmäßig aktiviert sind), uns in der Zukunft noch öfter beschäftigen werden.

Zwischenzeitlich empfehlen wir Unternehmen, die eigene Firmware haben, eine Analyse mit dem IoT Inspector, um potenzielle Gefahren wie z.B. unsichere P2P-Cloud-Funktionen in IoT-Geräten aufzudecken, bevor es zu einem Skandal wie bei Gwelltimes Cloud-Links-Plattform kommt. Die Firmware des FREDI-Geräts ist im Rahmen unserer IoT Inspector Demo verfügbar. Interessiert? Registrieren Sie sich auf der Website www.iot-inspector.com, um Zugang zu erhalten.

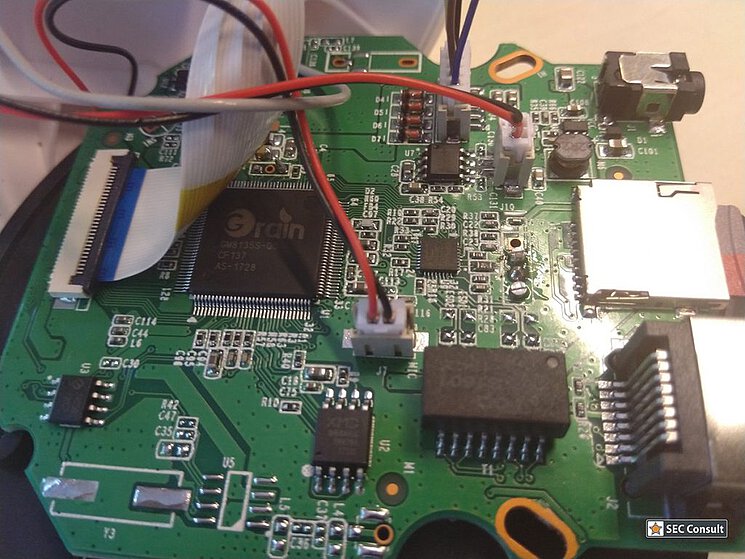

Addendum: Hardware Hacking

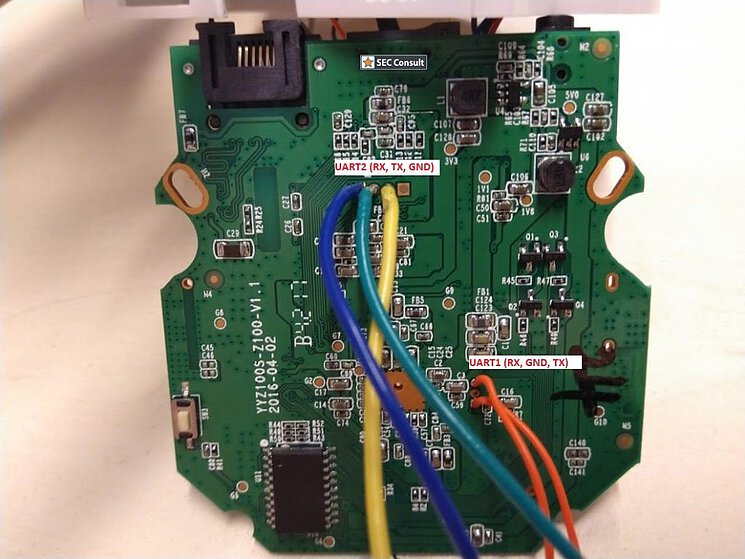

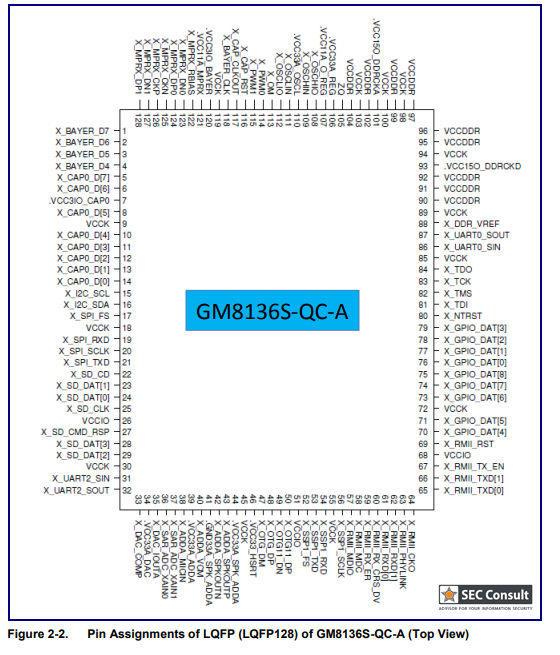

Der Vollständigkeit halber hat SEC Consult auch die Hardware kurz analysiert. Der SoC ist vom Typ Grain Media GM8135S-QC (Produktinformation). Wir haben ein passendes Datenblatt für den Chip auf einer russischen Seite gefunden, der auch die Schaltpläne des Chips enthält. Es gibt zwei UART-Schnittstellen, die mit UART1 direkt in eine Root-Shell fallen. Insgesamt ist dies ein guter Ausgangspunkt für weitere Analysen des Geräts und des Cloud-Protokolls.

Hier einige Bilder des Boards, der UART -Position und der Chip-Pinbelegung:

Addendum: „Hinweise einer Kompromittierung“

Wenn Sie in Ihrer eigenen Infrastruktur mithilfe der „Cloud-Links“-Plattform von Gwelltimes nach Geräten suchen möchten, haben wir hier einige Domains bzw. IP-Adressen, die zum Einsatz kommen:

p2p1.cloudlinks.cn

p2p4.cloud-links.net

p2p2.cloudlinks.cn

p2p3.cloud-links.net

p2p5.cloudlinks.cn

p2p6.cloudlinks.cn

p2p7.cloudlinks.cn

p2p8.cloudlinks.cn

p2p9.cloudlinks.cn

p2p10.cloudlinks.cn

api1.cloudlinks.cn

api2.cloudlinks.cn

api3.cloud-links.net

api4.cloud-links.net

6sci.com

6sci.com.cn

videoipcamera.cn

videoipcamera.com

ht.hnhyws.com

www.hblottery.org

www.hbticai.org

www.zxicloud.com

camnoopy.cn

gxyaj.cn

220.231.128.12

121.43.181.184

123.206.9.74

47.91.77.247

49.51.39.15

54.255.195.121

Dieser Research wurde von Stefan Viehböck (@sviehb) in Zusammenarbeit mit Thomas Weber („Hardware Hacking“) im Auftrag vom SEC Consult Vulnerability Lab durchgeführt.