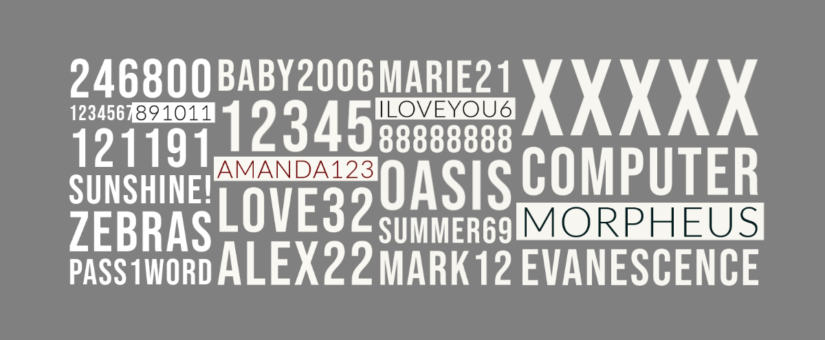

Wer meint, sichere Passwörter wären im Jahr 2020 schon selbstverständlich, der irrt leider und die vielen Passwort Leaks sind der beste Beweis. Bedauerlicherweise sind selbst komplexe Passwörter kaum mehr eine geeignete Lösung um die „Digitale Identität“ zu wahren. Das Konzept „Identitätsschutz durch Passwörter“ hat ein Ablaufdatum: Immer mehr Anwendungen verlangen den Benutzern das Setzen eines Passwortes ab, selbst für relativ profane Anwendungen wie Online-Zeitungen. Das führt automatisch dazu, dass Benutzer ihre Passwörter natürlich für unterschiedliche Plattformen wiederverwenden – im schlimmsten Fall also setzen Benutzer für das Online Banking dasselbe Passwort wie für das Zeitungsabo.

Um die Sicherheit der Webanwendungsauthentifizierung zu verbessern, wurde von der FIDO Alliance und dem World Wide Web Consortium (W3C) das Projekt FIDO2 ins Leben gerufen. FIDO steht hier für Fast IDentity Online und soll die Authentifizierung im Web revolutionieren.

FIDO2 adressiert das Problem und bietet:

- eine bequemere Lösung: ein Knopfdruck oder Fingerabdruck genügt

- eine sicherere Lösung: Angst vor Identitätsdiebstahl gehört der Vergangenheit an

- eine vertrauensvollere Lösung: es braucht keinen zentralen Identitätsanbieter (wie Google, Facebook usw.), dem man global vertrauen muss.

Besonders im Jahr 2020 wurden viele Unternehmen auf der ganzen Welt dazu gezwungen, Home-Office Lösungen zu intensivieren oder gar erstmals auf Telearbeit umzustellen, um den Fortbestand des Unternehmens zu sichern. Der Einsatz von Cloud-basierten Anwendungen, wie Google Docs oder Microsoft Office 365, erleichtern zwar die Zusammenarbeit verteilter Teams, bringt jedoch auch Gefahren mit sich.