Der Fokus dieses Blogposts liegt auf der Frage, welche Anforderungen zur Überprüfung der digitalen operationellen Resilienz durch die DORA Verordnung für Cloud Umgebungen gelten.

Cloud Security: Einblicke aus dem DORA-Framework

cloud DORA![[Translate to German:] Cloud Security](/fileadmin/_processed_/0/3/csm_sec-consult-h-cloud-security-DORA_dc07716515.jpeg)

Cloud Security wird in DORA aus zwei Seiten betrachtet:

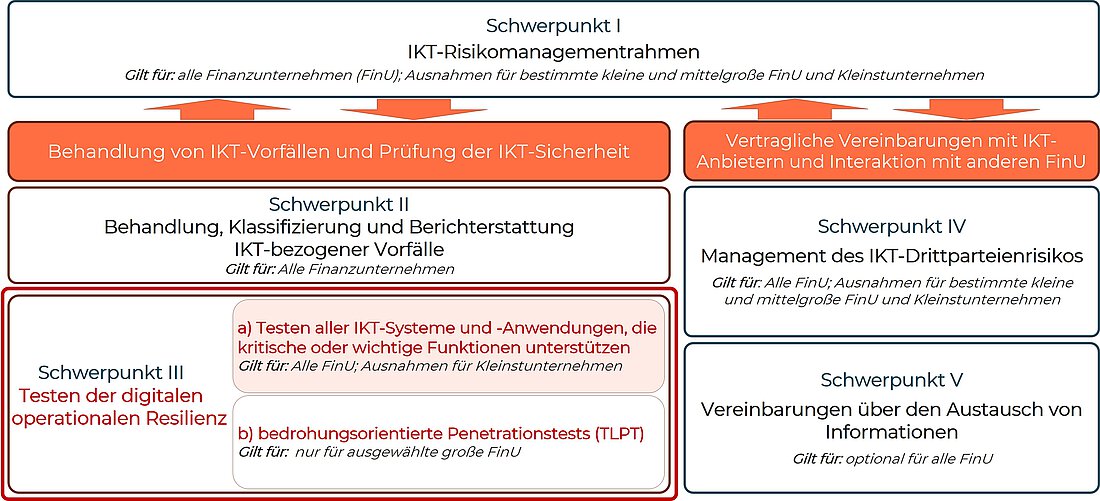

- Testen der digitalen operationellen Belastbarkeit eines Finanzunternehmens (Art 24 und 25 DORA) (in der Graphik 1 unter Schwerpunkt III a) dargestellt).

Diese Anforderung sieht vor, dass alle IKT-Systeme und -Anwendungen, die kritische oder wichtige Funktionen unterstützen, regelmäßig getestet werden müssen. So muss jedes Unternehmen seine Infrastruktur in der Cloud betrachten und gegebenenfalls testen. - IKT-Risikomanagement von kritischen IKT-Drittanbieter (Art 31-44 DORA) (in der Graphik 1 unter Schwerpunkt IV dargestellt).

Unter diese Kategorie fallen die Cloud Anbieter wie Microsoft Azure, Google Cloud Project oder AWS aufgrund ihrer wichtigen Stellung für den europäischen Finanzmarkt.

Das bedeutet, es gibt zwei Ebenen der Kritikalität in DORA:

- Kritische oder wichtige Funktion – kritisch für die Geschäftstätigkeit eines Finanzunternehmens

- Kritischer IKT-Drittdienstleister – systemischer Natur für Stabilität des europäischen Finanzmarkts.

Erstens ist jedes Finanzunternehmen, das kritische oder für die Geschäftsfähigkeit wichtige Funktionen in der Cloud betreibt, verpflichtet, diese auf Schwachstellen zu testen. Bei allen kritischen oder wichtigen Anwendungen muss solch ein Test jährlich durchgeführt werden. Diese Anforderungen stammen aus dem Artikel 24 und 25 der DORA Verordnung. Hier wird daher nicht die Sicherheit des Cloud Anbieters geprüft, sondern evaluiert, wie sicher ihre Implementierung und Konfiguration der einzelnen Cloud-Komponenten und Berechtigungen durchgeführt wurde.

Auf der anderen Seite stellen die Cloud Anbieter wie Microsoft Azure, Google Cloud Project oder AWS aufgrund ihrer wichtigen Stellung für den europäischen Finanzmarkt einen kritischen IKT-Drittdienstleister dar. Diese Anforderungen werden in Artikel 31-44 der DORA Verordnung geregelt. Dies bedeutet ebenfalls, dass diese Drittdienstleister durch Europäische Union geprüft werden und vom Überwachungsrahmen für kritische IKT-Drittdienstleister erfasst werden. In diesem Verfahren wird der Drittdienstleister als Unternehmen überprüft. Z.B. sein Managementrahmen von IKT-Risiken, die Risikomanagementprozesse, physische Sicherheit, Governance-Regelungen, IKT-Audits etc.

Was muss erreicht werden?

Ziel ist es, Schwachstellen, Defizite und Lücken in der digitalen operationellen Widerstandsfähigkeit zu ermitteln, die Bereitschaft für IKT-bezogene Vorfälle zu bewerten und rasche Abhilfemaßnahmen zu ergreifen.

Cloud Penetrationstest – Betreiber oder Kunde?

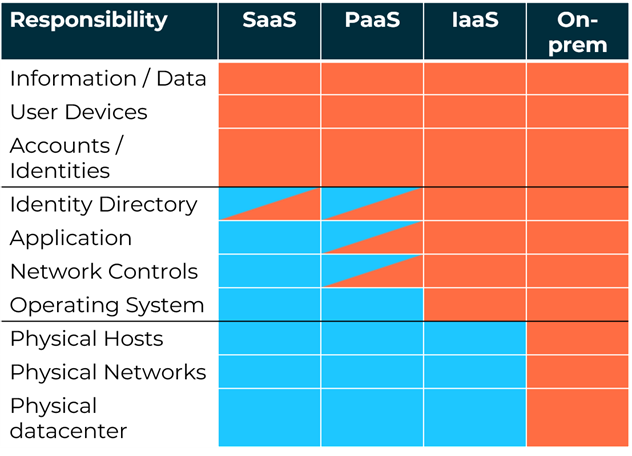

Eine der ersten Frage die sich jeder Kunde eines der großen Cloud Provider (AWS, Azure, GCP) stellen wird ist: Wer ist verantwortlich für die Sicherheit der Daten in der Cloud? Hier kommt das Shared Responsibility Model der Cloud Anbieter ins Spiel. Dieses zeigt klar auf für welche Aspekte der Sicherheit der Anbieter und für welche der Kunde verantwortlich ist.

Die in Orange markierten Zellen, präsentieren die Themen, die der Kunde absichern muss. Die in Blau, betreffen die Cloud-Betreiber.

So übernimmt, wie in der obigen Grafik zu sehen, kein Cloud Anbieter die Verantwortung für die korrekte Implementierung von Zugangsberechtigungen (Identity and Access-Management). Auch die sichere Konfiguration von Speichern wie AWS S3 Buckets obliegt dem Kunden, was zu vielen unsicheren öffentlichen S3 Speichern und Datenlecks führt. Daher ist es von großer Bedeutung für von DORA betroffene Unternehmen ebenfalls zu evaluieren ob kritische Funktionen für den Geschäftsbetrieb in Ihrer Cloud Infrastruktur betrieben werden. Wenn dies der Fall ist, müssen diese analog zu anderen On-Premise Infrastrukturen auf Schwachstellen getestet werden.

Assumed Breach Szenario

Einen solchen Test auf Schwachstellen in einer Cloud Infrastruktur lässt sich sehr effektiv durch einen Assumed Breach Cloud Penetrationtests durchführen. Dabei überprüfen erfahrene Cloud Penetrationstester die von Ihnen implementierte und genutzte Cloud Infrastruktur auf Schwachstellen und Fehlkonfigurationen. Gerade durch die manuelle Kombination von auf den ersten Blick unwichtigen Fehlkonfigurationen können kritische Schwachstellen entstehen, welche Zugriff auf sensible Daten ermöglichen.

Bei einem Assuemed Breach Cloud Penetrationstest werden den Testern die niedrigsten privilegierten Benutzerrollen in der zu testenden Infrastruktur bereitgestellt. Somit wird das Szenario eines erfolgreichen Phishings-Angriffs oder eines Datenlecks simuliert und evaluiert welche Berechtigungen und welchen Schaden ein Angreifer daraufhin anrichten kann. Dabei kombinieren Penetrationstester Methoden der Reconnaissance mit Lateral Movement und Privilege Escalation um sich so immer weiter in der Cloud Infrastruktur auszubreiten. Meist gelingt es durch die Kombination von unterschiedlichen Schwachstellen und Fehlkonfigurationen von einem normalen Benutzer hoch bis zu einem Administrator der gesamten Infrastruktur zu eskalieren.

Wie kann SEC Consult unterstützen?

Sicherheitstests - sei es von Software, Firmware oder Hardware - sind unser tägliches Geschäft. SEC Consult unterstützt Sie dabei, Angriffsvektoren in Ihrer Cloud- und Container-Infrastruktur aufzudecken. Mit unseren fortschrittlichen Exploits und unserer umfassenden Erfahrung identifizieren wir Schwachstellen, Fehlkonfigurationen, Möglichkeiten zur Privilegienerweiterung, seitliche Bewegungen zwischen Umgebungen und sogar Einbrüche in Ihre lokale Infrastruktur. Bei der Aufstellung eines geeigneten Testplans und der Durchführung der Tests können unsere erfahrenen Berater Sie optimal unterstützen. Dies gewährleistet nicht nur die Einhaltung der DORA-Anforderungen, sondern stärkt auch Ihr IKT-Netzwerk gegen Cyber-Bedrohungen.