Cloud-Sicherheitsmythen: Missverständnisse, die die Sicherheit Ihres Unternehmens gefährden könnten

cloud news![[Translate to German:]](/fileadmin/_processed_/5/3/csm_sec-consult-h-cloud-mythen_41e688da32.jpeg)

Bei beiden dieser Mythen geht es aber um teils fatale Fehlannehmen, welche die Sicherheit eines Unternehmens in der Cloud beeinflussen. Im Folgenden werden wir diese beiden Aussagen und Mythen genauer aufgreifen und einordnen.

- Um die Sicherheit der Daten in der Cloud kümmert sich der Anbieter!

- Mein Cloud Security Scanner findet alle Schwachstellen, daher benötige ich keinen Cloud Penetrationstest!

Beginnen wollen wir dabei mit der am häufigsten zu hörende Aussage, welche einen enormen Einfluss auf die Sicherheit der Daten einer Organisation haben kann.

"Um die Sicherheit der Daten in der Cloud kümmert sich der Anbieter!"

Eine der häufigsten Fehlannahmen im Zusammenhang mit Diensten in der Cloud ist, dass der Cloud Anbieter sich um die Sicherheit kümmert. Dies entspricht aber nicht der Wahrheit, da sich der Cloud Anbieter nur in einem bestimmten Bereich um die Sicherheit kümmert. Je nach gewähltem Cloud Anbieter und Produkt muss sich die IT einer Organisation nicht mehr um Themen wie das Patch-Management oder die Netzwerksicherheit kümmern aber ganz ohne Verantwortung bleiben auch sie nicht. Um zu definieren, welche Organisation für die Sicherheit von bestimmten Themenbereichen zuständig ist wurde ein Shared Responsibility Modell im Cloud Computing eingeführt.

Shared Responsibilty Modell

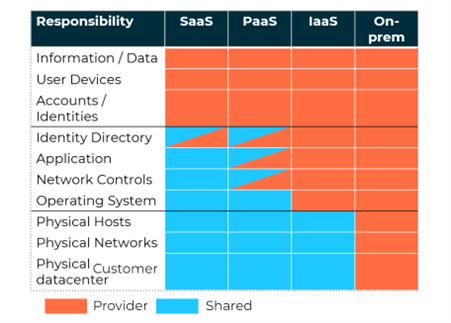

Das Shared Responsibility Model bei Cloud-Diensten, wie beispielsweise Azure, beschreibt die Aufteilung der Verantwortlichkeiten zwischen dem Cloud-Anbieter und dem Kunden. Im unteren Bild findet sich eine verallgemeinerte Version des Shared Responsibility Models. Wie in diesem zu sehen ist gibt es Bereiche, um die sich der Kunde des Cloud Anbieters immer kümmern muss. Dies sind beispielsweise Rollen und Benutzerkonzepte und die Datensicherheit. Hieran wird schnell ersichtlich, dass es nicht möglich ist, einfach die Verantwortung für die Sicherheit an den Cloud Anbieter abzugeben, da immer auch Verantwortung beim Kunden verbleibt. Dies bedeutet ebenfalls das dieser sicher gehen sollte, dass die von ihm konfigurierten Ressourcen sicher konfiguriert sind, was beispielsweise mit einem Cloud Penetrationstest möglich wäre.

Infrastructure as a Service

Infrastructure as a Service (kurz IaaS) ist ein viel genutzter Service bei vielen Cloud Anbietern. Darunter fallen beispielsweise Virtuelle Maschinen, welche in der Cloud gehostet werden. Gerade bei Virtuellen Maschinen wird schnell deutlich, dass sich der Kunde des Cloud Anbieter um viele sicherheitsrelevante Themen kümmern muss. Da bei einer Virtuellen Maschinen der Kunde das Betriebssystem und alle Software auswählt und auch selbst installiert ist dieser auch für den sicheren Betrieb dieser zuständig. Darunter fallen dann Themen wie die Konfigurationen einer lokalen Firewall, dem Patch-Management der Software oder auch der Konfigurationen der Fernwartung über SSH oder RDP.

All diese und noch viele weitere Punkte müssen bei IaaS durch den Kunden des Cloud Anbieters durchgeführt und verantwortet werden. Daher sollte gerade beim Einsatz von Diensten wie IaaS auf die Sicherheit geachtet werden. Des Weiteren sollte auch hier die Durchführung eines Cloud Penetrationstests evaluiert werden.

Software as a Service

Software as a Service (kurz SaaS) ist ein ebenfalls viel genutzter Service welcher aber dem Kunden deutlich weniger Möglichkeiten der Einflussnahme auf die Sicherheit bietet. Die wohl bekannteste SaaS Lösung ist M365 und damit auch deren Benutzerverwaltung Entra ID. Gerade diese ist ein essentieller Teil jedes unserer Cloud Penetrationstests und M365 Security Assesments da es viele Möglichkeiten gibt über unsicher konfigurierte Berechtigungen oder Rollen Schwachstellen in dieser Infrastruktur zuzulassen.

Insgesamt zeigt gerade das Shared Responsibility Model das die obige Aussage ein klarer Mythos ist und das jeder Kunde eines Cloud Anbieters einen essentiellen Teil zur Sicherheit der Daten in der Cloud beitragen muss und das diese regelmäßig überprüft werden sollte.

"Mein Cloud Security Scanner findet alle Schwachstellen, daher benötige ich keinen Cloud Penetrationstest!"

Cloud Security Scanner sind automatisierte Tools für die Identifikation von gängigen Fehlkonfigurationen. Diese können die Sicherheit einer Organisation erhöhen, wenn effektiv mit deren Ergebnissen gearbeitet wird. Dennoch gibt es auch hier eine weitverbreitete Fehleinschätzung: "Mein Cloud Security Scanner findet alle Schwachstellen, daher benötige ich keinen Cloud Penetrationstest.". Cloud Security Scanner durchsuchen Konfigurationen, analysieren Zugriffsrechte und prüfen auf allgemein bekannte Schwachstellen, wie „Deny of Wallet“. Mit ihnen lassen sich somit auf einfache Art und Weise die „Low-hanging Fruits“ an Schwachstellen in der Cloud Infrastruktur aufdecken.

Diese Scanner sind aber nur so gut wie die Regeln, nach denen sie arbeiten. Sie basieren auf vordefinierten Signaturen und Mustererkennungen. Das bedeutet, dass sie nur Schwachstellen finden können, die bereits bekannt sind und für die eine Signatur existiert. Neue, komplexe oder kundenspezifische Angriffsszenarien bleiben somit unerkannt. Des Weiteren werden Cloud Penetrationstests von erfahrenen Security Consultants unsererseits durchgeführt, die nicht nur bekannte Schwachstellen prüfen, sondern auch gezielt versuchen, Schwachstellen und Fehlkonfigurationen zu kombinieren. Dadurch können dann Schwachstellen entstehen, welche ein konventioneller Scanner nicht mehr erkennen kann. Oft sind dies aber die wirklich kritischen Schwachstellen, welche es dem Security Consultant und auch Angreifer ermöglichen höhere administrative Berechtigungen zu erlangen.

Daher muss auch die obige Aussage als Mythos abgestempelt werden. Sicherheit in der Cloud erfordert einen mehrschichtigen Ansatz bei welchem Cloud Security nur ein Teil der Lösung sind. Diese können regelmäßig nach Schwachstellen zu suchen, bieten aber keine Garantie für vollständige Sicherheit. Nur durch regelmäßige Penetrationstests können Unternehmen sicherstellen, dass ihre Cloud-Infrastruktur tatsächlich sicher ist – auch gegen komplexe Angriffsmethoden.