Die zunehmende Elektrifizierung des Verkehrs bringt nicht nur ökologische Vorteile, sondern auch neue Herausforderungen für die Cybersicherheit der öffentlichen Ladeinfrastruktur. In diesem Blogpost werfen wir einen detaillierten Blick auf potenzielle Cyberbedrohungen, die nicht nur Ladepunktbetreiber, sondern auch Elektroautobesitzer und das Vertrauen der Öffentlichkeit in die Elektromobilität betreffen können. Dabei zeigen wir auf, welche Rolle Penetrationstests (Pentests) spielen, um diesen Bedrohungen wirksam entgegenzuwirken und gesetzliche Anforderungen zu erfüllen.

Cyber-Bedrohungen für die öffentliche Ladeinfrastruktur: Risiken und Schutzmaßnahmen durch Penetrationstests

news

Bedrohungen für öffentliche Ladeinfrastruktur für Elektrofahrzeuge

Zuerst sehen wir uns die dringendsten Bedrohungen für die Ladeinfrastruktur und die potenziellen Folgen für Nutzer und Betreiber an.

1. Ausfall der Ladeinfrastruktur

Ein gezielter Angriff auf die Verfügbarkeit kann zu langen Schlangen, gestrandeten Fahrzeugen, Umsatzausfällen und einem erheblichen Imageverlust für Betreiber führen. Für E-Autofahrer ist eine zuverlässige Ladeinfrastruktur entscheidend. Solche Ausfälle können das öffentliche Vertrauen in die Technologie schwächen und den Weg zu einer nachhaltigen Mobilität erschweren.

2. Manipulation von Verbrauchsdaten

Verfälschte Daten können zu Abrechnungsproblemen und Verstößen gegen gesetzliche Vorgaben, wie das Mess- und Eichgesetz, führen. Die Abrechnung und das Roaming mit Partnernetzwerken können beeinträchtigt werden, was Betreiber empfindlich finanziell treffen kann.

3. Duplizieren von Ladekarten und Authentifizierungsumgehung

Angriffe auf die Ladekarten-Authentifizierung verursachen Schäden für Kunden und Umsatzeinbußen für Betreiber. Diese Bedrohung zeigt die Wichtigkeit einer starken und gut getesteten Authentifizierung.

4. Angriffe auf Backend- und Cloud-Systeme

Ein Angriff auf Backend-Systeme, also beispielsweise Systeme die Verbrauchsdaten verarbeiten, Nutzer authentifizieren, Abrechnungen durchführen, aber auch Cloud-Portale, die von Kunden verwendet werden, kann zu einem massiven Datenleck führen und ermöglicht Angreifern, Ladevorgänge zu manipulieren oder die Konfiguration der Ladesäulen zu ändern. Schwachstellen in Backend-Systemen sind oft ein Einfallstor für weitreichendere Angriffe innerhalb der Infrastruktur.

5. Defacement und Phishing (Quishing)

Unangemessene Inhalte auf Ladesäulen-Displays und betrügerische QR-Codes können Kunden in die Irre führen, auf gefälschte Abrechnungsseiten umleiten und das Image der Betreiber schädigen. Insbesondere „Quishing“-Angriffe über QR-Codes gefährden Endnutzer.

6. Ransomware

Ransomware-Angriffe auf Betreiber können dazu führen, dass alle Ladesäulen gesperrt werden, bis ein Lösegeld gezahlt wird. Dies führt nicht nur zu finanziellen Verlusten, sondern beeinträchtigt auch das Vertrauen in den Betreiber und in die kritische Ladeinfrastruktur insgesamt.

7. Angriffe auf das Stromnetz

Angreifer können die gleichzeitige Manipulation vieler Ladesäulen nutzen, um durch Lastspitzen oder -abfälle die Netzstabilität zu gefährden und im schlimmsten Fall einen Blackout zu verursachen.

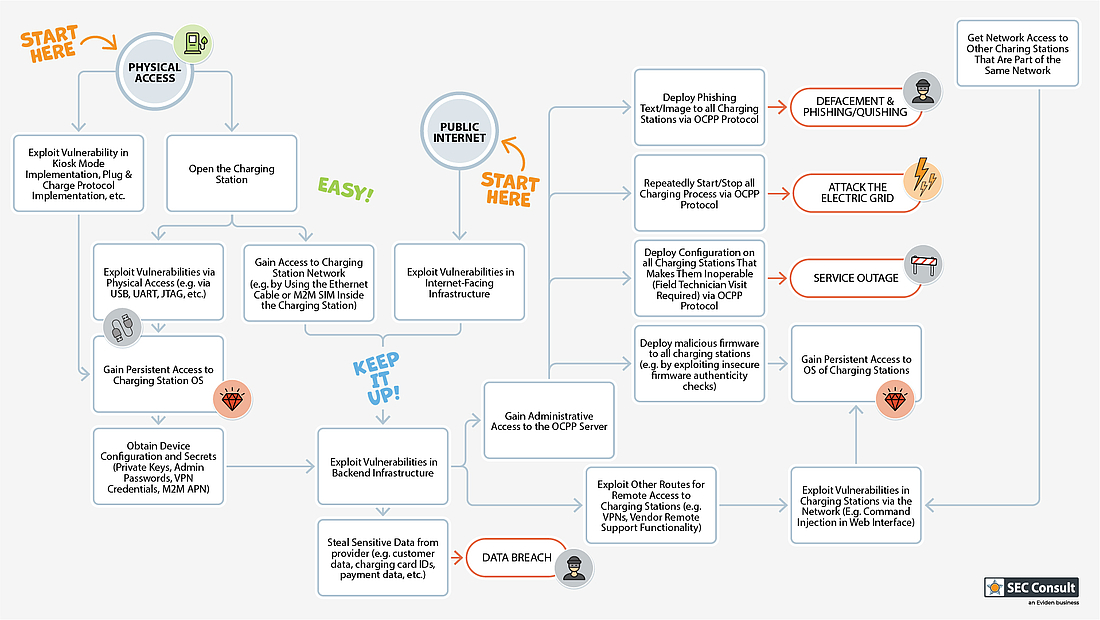

Angriffsvektoren auf Ladeinfrastrukturen

1. Physischer Zugriff

Ladesäulen sind oft an öffentlichen Orten installiert und daher anfällig für physische Angriffe. Mit einfachen Mitteln wie dem Lösen von Schrauben oder Lockpicking lassen sie sich öffnen. Oft fehlen Sicherheitsmaßnahmen wie Sabotagekontakte, Videoüberwachung oder die Anbindung an ein Security Operations Center (SOC). Einmal geöffnet, können Angreifer Firmware manipulieren, Hardware-Implants einsetzen oder Zugangsdaten (z. B. für WLAN, VPN und Backend) auslesen und verändern. Auch verbundene Ethernet-Kabel und eingebaute SIM-Karten können für weiterführende Netzwerkangriffe missbraucht werden.

2. Netzwerkzugriff

Obwohl die meisten Ladesäulen nicht direkt über das Internet erreichbar sind, lassen sich dennoch tausende öffentlich zugängliche Stationen auf Plattformen wie Shodan oder Censys finden – oft aufgrund von Fehlkonfigurationen. Bei Ladesäulen in internen Netzwerken müssen Angreifer komplexere Wege nutzen, etwa über physischen Zugriff auf eine Ladesäule, um sich dann über das Netzwerk Zugang zu weiteren Geräten zu verschaffen. Auch Schwachstellen in Cloud-Portalen, Betreiber-Backends oder Remote-Support-Schnittstellen von Herstellern bieten potenzielle Angriffspfade (vgl. Bedrohung „Angriffe auf Backend- und Cloud-Systeme“). Verwundbare Backend-Systeme werden von Angreifern genutzt werden um initialen Zugriff zu erlangen (MITRE ATT&CK „Initial Access“) und damit weiter in die Infrastruktur des Betreibers oder des Herstellers vorzudringen (MITRE ATT&CK „Lateral Movement“, „Privilege Escalation“).

Die Bedeutung von NIS2 und dem Cyber Resilience Act im Kontext von EV Charging

Aus der NIS2-Richtlinie und dem EU Cyber Resilience Act ergeben sich rechtliche Anforderungen für alle Stakeholder in öffentlichen Ladeinfrastrukturen.

Die NIS2-Richtlinie verpflichtet Betreiber von Diensten mit hoher Kritikalität angemessene Sicherheitsmaßnahmen zu implementieren. Auch „Betreiber von Ladepunkten, die für die Verwaltung und den Betrieb eines Ladepunkts zuständig sind und Endnutzern einen Aufladedienst erbringen, auch im Namen und Auftrag eines Mobilitätsdienstleisters“ sind dort explizit genannt (vgl. NIS 2 Verordnung Annex I, „Sonstige Kritische Sektoren“). In dem Zusammenhang hat insbesondere die Sicherheit der Lieferkette "Supply-Chain-Security" aber auch die Sicherheit der Betreiber-Infrastruktur einen hohen Stellenwert.

Der Cyber Resilience Act fordert Sicherheitsstandards in der Produktentwicklung und regelmäßige Penetrationstests, um Schwachstellen frühzeitig zu erkennen und zu beheben. Im Kontext der Ladeinfrastruktur sind hier sowohl die Hersteller von Ladesäulen, als auch alle Anbieter von Softwarelösungen (Charge Point Management Software, Energy Management, Billing & Payment, …) und unter Umständen auch die Betreiber von Cloud-Diensten für Abrechnung und Verwaltung von Ladeinfrastrukturen als Cloud/SaaS-Anbieter betroffen.

Verstöße können schwerwiegende rechtliche und finanzielle Folgen nach sich ziehen und reichen von einem Verkaufsstopp betroffener Produkte bis hin zu Bußgeldern und Haftung der Leitungsorgane (Geschäftsführer und Vorstand).

Wussten Sie schon…?

Wichtige Anforderungen des EU Cyber Resilience Act (Annex I):

- Regelmäßige Sicherheitsüberprüfungen: Effektive Prüfungen wie Penetrationstests, Source Code Reviews und Red Teaming müssen kontinuierlich durchgeführt werden.

- Einhaltung grundlegender Sicherheitsanforderungen: Dazu zählen sichere Standardkonfigurationen, Zugriffsschutz durch Authentifizierung, Manipulationsschutz, Input-Validierung und System-Hardening.

- Cybersecurity im Entwicklungsprozess: Sicherheitsaspekte müssen durchgängig in die Produktentwicklung integriert werden.

- Software Bill of Materials (SBOM): Eine Liste aller eingesetzten Softwarekomponenten und deren Versionen muss dokumentiert sein.

- Sicherheitsupdates: Updates zur Behebung von Schwachstellen sind unverzüglich, kostenlos und zusammen mit Detailinformationen zu den Auswirkungen bereitzustellen.

- Coordinated Vulnerability Disclosure-Prozess (CVD): Hersteller müssen eine klare Anlaufstelle für Schwachstellenmeldungen bieten und einen Prozess für die verantwortungsvolle Offenlegung implementieren.

Maßnahmen zur Verbesserung der Cybersicherheit von öffentlicher Ladeinfrastruktur

Um Ladeinfrastrukturen abzusichern, sollten Betreiber und Hersteller folgende Schritte umsetzen:

- Fundierte Penetrationstests: Durchführung von regelmäßigen Penetrationstests (Pentests) auf Ladesäulen-Produkten, um Schwachstellen zu identifizieren. Diese Tests sollten sowohl die Hardware als auch die Software- bzw. Firmware-Komponenten der Ladesäulen beinhalten, um eine umfassende Sicherheitsbetrachtung zu ermöglichen. Dabei sollten sowohl die Angriffsvektoren physischer Zugriff (Angreifer steht vor einer Ladesäule), als auch Zugriff über das Netzwerk betrachtet werden. Diese Tests zeigen ob Produkte gegen typische Schwachstellen in Embedded Systems, wie fehlendes Secure Boot, fehlende Verschlüsselung von Flash-Speichern, Angriffe auf JTAG/SWD, Backdoor Accounts, Command Injection oder Buffer Overflows anfällig sind.

- Pentests für Backend- und Cloud-Komponenten: Insbesondere OCPP-Server, Remote-Support bzw. Remote-Admin-Tools, Backends für Mobile Kundenapplikationen und Abrechnungsportale sollten gründlich getestet werden, um sicherzustellen, dass sensible Kunden- und Abrechnungsdaten geschützt und die Systeme kein Einfallstor für Angriffe sind.

- Netzwerk-Pentests: Umfassende Penetrationstests der Netzwerkinfrastruktur, beginnend mit der Anbindung der Ladesäulen über M2M-Mobilfunk oder VPN, Netzwerk-Segmentierung und Firewalling. Insbesondere "Assumed Breach" Tests mit der folgenden Fragestellung haben sich in der Vergangenheit als sehr aufschlussreich gezeigt: “Angenommen eine Ladesäule wurde bereits übernommen, wie kann sich ein Angreifer im Netzwerk weiter ausbreiten? Ist ein Zugriff auf andere Ladesäulen, ungeschützte Backend-Dienste oder administrative Interfaces möglich?”

- Gap-Analysen für NIS2 und Cyber Resilience Act: Die Lückenanalyse zeigt, ob alle Anforderungen der NIS2-Richtlinie und des Cyber Resilience Acts erfüllt sind und wo Anpassungen notwendig sind.

Angesichts der zunehmenden Cyber-Bedrohungen für die Ladeinfrastruktur ist es entscheidend, dass Betreiber und Hersteller proaktiv handeln. Penetrationstests, Netzwerk- und Backend-Analysen sowie regelmäßige Compliance-Prüfungen bilden eine solide Grundlage, um die Sicherheit der Ladeinfrastruktur zu gewährleisten und das Vertrauen der Nutzer in die Elektromobilität zu stärken.

SEC Consult unterstützt Betreiber und Hersteller mit professionellen Penetrationstests für IT-Infrastrukturen und Softwareprodukte, einem spezialisierten Hardware-Labor in Wien für Embedded System Pentesting, einem umfassenden Beratungsportfolio für NIS2 und das Cyber Resilience Gesetz sowie maßgeschneiderten Beratungsleistungen (Secure Coding Training, Threat Modeling, Secure Software Development gemäß OWASP SAMM, IEC 62443, etc.).