Kommunikation ist der Schlüssel zum Erfolg, insbesondere in unserer schnelllebigen Zeit. Unternehmen setzen auf leistbare, digitale Technologien, um die Produktivität hoch zu halten und möglichst effizient mit Kundenanfragen umzugehen. Doch was würde passieren, wenn Sie keinen Zugriff mehr darauf hätten? Was, wenn Sie just in diesem Moment eine wichtige Telefonkonferenz für eine dringende Subvention starten wollten? Oder wenn Ihre Support-Mitarbeiter plötzlich keine Kundengespräche mehr annehmen können, um diese durch brenzlige Details ihrer Computerkonfiguration zu coachen?

Das wäre vermutlich nicht Ihr Lieblingstag.

Applikationssicherheit als Qualitätsmerkmal

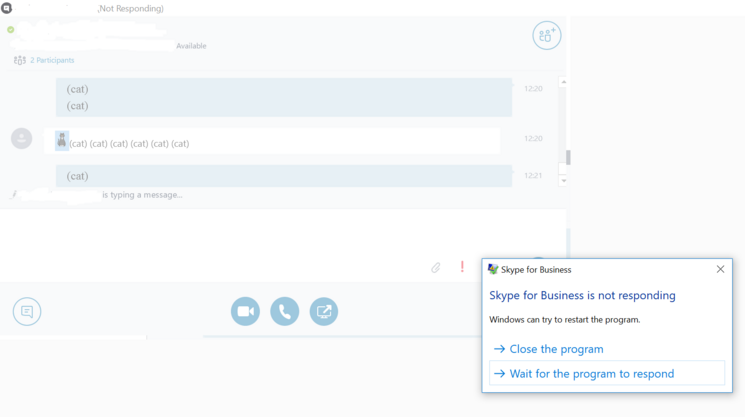

Vor einiger Zeit entdeckte das SEC Consult Vulnerability Lab, eine Denial-of-Service-Schwachstelle (DoS) in Skype for Business und Lync 2013. Mit einer bestimmten Anzahl an Emojis könnte man den Empfänger der Nachricht effizient außer Gefecht setzen. Ein ähnliches Problem dürfte es bereits Anfang 2015 gegeben haben, als animierte Emoticons die CPU-Last der Skype-Benutzer förmlich explodieren ließen. Damals wie heute wurde die Problematik in nur einem Patch-Zyklus sofort thematisiert. Heute sind viele Softwareunternehmen leider viel zu träge, um auch nur annähernd so schnell reagieren zu können wie Microsoft.

Gefahrenabschätzung

Unternehmen sehen sich mit Herausforderungen intern wie extern konfrontiert. Mitarbeiter arbeiten schon lange nicht mehr von einem zentralen Firmenstandort aus, sondern sind auf der ganzen Welt verteilt. Um mit der steigenden Kundenerwartung nach permanenter Verfügbarkeit und Erreichbarkeit ohne große Umsatzeinbußen mithalten zu können, sind Tools wie Lync und Skype for Business in vielen Branchen schlichtweg unentbehrlich geworden. Im Februar 2012 – das ist eine halbe Ewigkeit im digitalen Zeitalter – war Lync bzw. Skype for Business bereits bei 90 der Fortune 100 und 70% der Fortune 500 im Einsatz. Bis zum Ende des Jahres 2018 wird erwartet, dass über 100 Millionen Menschen in Call-Centern, Support-Abteilungen und verteilten Teams mit dem Tool arbeiten werden.

Nachdem Skype for Business bereits jetzt sehr weit verbreitet ist, wurde ein Responsible-Disclosure-Prozess mit Microsoft eingeleitet, um die Schwachstelle zu beheben. Ein entsprechendes Update findet sich als kritischer Fix im Patch Tuesday von November 2018.

Wie funktioniert die DOS-Attacke in Skype for Business?

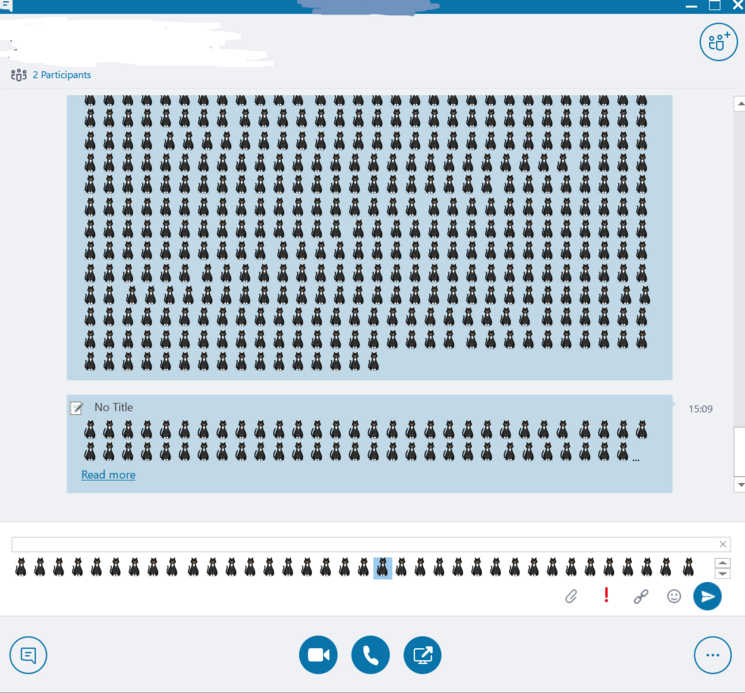

Ein (böswilliger) Sender schickt Ihnen eine Einladung zu einem Chat-Meeting oder kontaktiert Sie direkt über Skype for Business mit einer Unmenge an Emojis. Spürbar wird es bereits ab 100 Emojis der Nachricht, bei 800 kommt Ihr eigener Skype-Client komplett zum Erliegen. So lange der Sender weiterhin Emojis schickt, bleibt Ihr Skype-Client unbenutzbar.