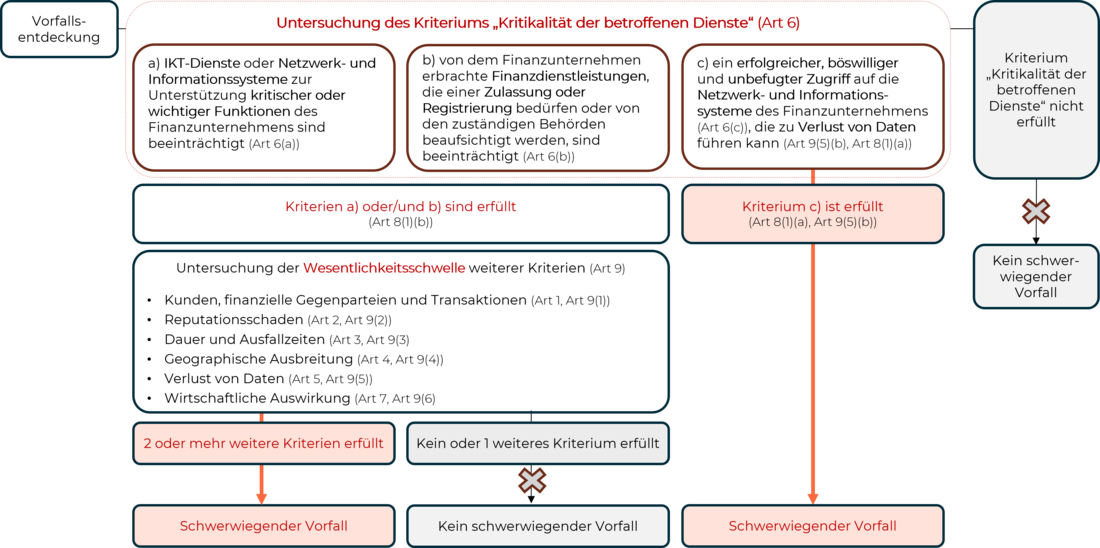

Der Klassifizierungsprozess läuft wie folgt ab:

1. Nach der Entdeckung des Vorfalls ist der erste Schritt die Analyse der Kritikalität der betroffenen Dienste.

Kriterium a) wird verwendet, um zu beurteilen, ob die IKT-Dienste oder Netz- und Informationssysteme, die kritische oder wichtige Funktionen unterstützen, betroffen sind.

Kriterium b) prüft, ob die Finanzdienstleistungen, die einer Zulassung oder Registrierung bedürfen oder von den zuständigen Behörden beaufsichtigt werden, beeinträchtigt sind.

Kriterium c) prüft, ob ein erfolgreicher, böswilliger und unbefugter Zugriff auf das Netz und die Informationssysteme stattgefunden hat, der zu Datenverlusten führen könnte.

2. Wenn keines der Kriterien erfüllt ist, ist der Vorfall nicht als schwerwiegend einzustufen und muss nicht gemeldet werden.

3. Wenn Kriterium c) betroffen ist, wird der Vorfall als schwerwiegend eingestuft.

4. Wenn Kriterium a) oder Kriterium b) betroffen sind, müssen weitere Kriterien in Bezug auf die jeweilige Wesentlichkeitsschwelle geprüft werden:

- Kunden, finanzielle Gegenparteien und Transaktionen;

- Auswirkungen auf die Reputation;

- Dauer und Ausfallzeit des Dienstes;

- Geografische Ausbreitung;

- Datenverluste; und

- Wirtschaftliche Auswirkungen.

Wenn die Wesentlichkeitsschwelle von zwei oder mehr weiteren Kriterien erfüllt ist, wird der Vorfall als schwerwiegend eingestuft.

Es gibt zwei zusätzliche Rechtsakte, die Fragen im Zusammenhang mit der Meldung von Vorfällen regeln:

Beide Dokumente wurden am 17. Juli 2024 in Form von Abschlussberichten der ESAs veröffentlicht. Im nächsten Schritt werden sie von der Europäischen Kommission angenommen und vom Europäischen Parlament und dem Rat geprüft. Und schließlich werden sie in alle Sprachen der EU-Mitgliedstaaten übersetzt und im Amtsblatt der EU veröffentlicht.

Die Meldefristen sind sehr kurz. Die Erstmeldung muss so schnell wie möglich erfolgen, spätestens jedoch 4 Stunden, nachdem der Vorfall als schwerwiegend eingestuft wurde, und nicht später als 24 Stunden, nachdem das Finanzinstitut von dem Vorfall Kenntnis erlangt hat. Wird ein Vorfall zu einem späteren Zeitpunkt als schwerwiegend eingestuft, muss das Finanzinstitut die Erstmeldung innerhalb von 4 Stunden nach der Einstufung übermitteln.

Im Falle eines IKT-Vorfalls ist es wichtig, schnell und angemessen zu reagieren. Aus diesem Grund legt DORA großen Wert auf die vorbereitenden Maßnahmen. Man muss sein IKT-Netz kennen und Maßnahmen ergreifen, um einen Vorfall schnell zu erkennen und darauf zu reagieren.

Es würde viel wertvolle Zeit kosten, zu prüfen, welche Anwendungen und Systeme kritische und wichtige Funktionen unterstützen, wenn man gleichzeitig mit der Behebung des Vorfalls beschäftigt ist. Die Analyse der Assets muss früher durchgeführt werden.