Unternehmensseitig besteht großer Bedarf an SAP-Sicherheit, der in der Regel nur schwer abgedeckt werden kann: Es gibt – zumindest derzeit noch – zu wenige SAP-Security-Experten für die große Bandbreite an individuellen Unternehmenslösungen. Aber auch verschiedene Verantwortlichkeiten sowie unterschiedliche Anforderungen ans System stellen ein Sicherheitsproblem dar: SAP-Administratoren, Security-Verantwortliche der Unternehmen sowie die Geschäftsleitung setzen in der Regel jeweils andere Prioritäten. Oft werden daher bei der Sicherheit Kompromisse eingegangen, die dem Unternehmen später teuer zu stehen kommen können.

Herausforderungen an die SAP®-Security und wie Sie am besten damit umgehen

Es gibt vier zentrale Herausforderungen bei der Etablierung entsprechender SAP® -Security:

- SAP-Lösungen sind komplex und verbinden verschiedenste Bausteine mit völlig unterschiedlichen Funktionen, Services, Protokollen und Zugriffskontrollsystemen.

- In SAP wird zumeist das gesamte Unternehmen abgebildet. Angriffe, aber auch Konfigurationsfehler können somit existenzbedrohend sein.

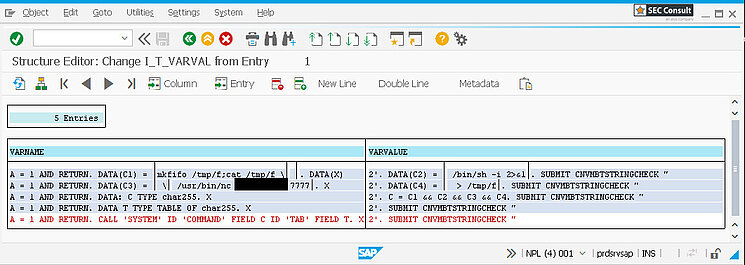

- Jedes Unternehmen benötigt eine individuelle Lösung, daher sind Anpassungen essenzieller Teil einer SAP-Implementierung. Viele eigens dafür erstellte Programme bieten aber entsprechend viele Möglichkeiten für einen Angriff.

- Die SAP-Welt war bis jetzt ziemlich geschlossen – daher gibt es viel zu wenige Sicherheitsexperten, die der Nachfrage entsprechend auch teuer sind.

SAP® -Security durch Risikoanalyse

Security for SAP® Services bietet eine Möglichkeit, die Vertraulichkeit, Integrität und Verfügbarkeit von SAP-Systemen sicherstellen soll. Ein risiko-basiertes Vorgehen ist bei einer komplexen Ausgangslage ein Muss. Nach dem Pareto-Prinzip sollten hier mit priorisierten und gezielten Maßnahmen die effektivsten Ergebnisse erreicht werden. Allerdings muss vorher geklärt werden, wie Threat-Szenarien aussehen könnten, wie wahrscheinlich diese sind und was die „Kronjuwelen“ des Unternehmens sind, um im nächsten Schritt zu analysieren, welche Maßnahmen den höchsten Nutzen bringen sollten.

Erst wenn eruiert wurde, wo die kritischsten Interfaces liegen, wo die kritischsten Daten verarbeitet werden, auf welchen Wegen auf das SAP-System zugegriffen werden kann, wo es Schnittstellen gibt, etc. ist der nächste Schritt möglich.

Beispielsweise kann für die Risikoanalyse von folgenden drei Threat-Szenarien ausgegangen werden:

- Angreifer mit Zugriff auf das interne Netzwerk

- Angreifer mit Zugriff auf ein Mitarbeiternotebook mit einem SAP-Benutzer

- Angreifer mit Zugriff auf ein anderes SAP-System im Netzwerk

Mit dem gewonnenen Überblick über die Sicherheitslage lässt sich sinnvoll priorisieren, welche kritischen Bereiche vorrangig zu schützen sind. Gezielt führen die SEC Consult-Experten Angriffe durch und spüren die Lücken im System auf. Mit dem Verständnis, wo die größten Risiken bestehen, kann das Management auch die entsprechenden Ressourcen besser bereitstellen.

Ziel ist es einen Überblick über den Sicherheitsstatus der Systemlandschaft zu geben, grundlegende Probleme aufzuspüren und das Bewusstsein für SAP Security in den Abteilungen zu stärken. Aus den Resultaten und Empfehlungen gewinnt das Unternehmen Erkenntnisse und Wissen, die dabei helfen, andere Systeme und Landschaften ebenfalls zu schützen und das Sicherheitsniveau aller SAP-Systeme nachhaltig zu erhöhen.

![[Translate to German:] [Translate to German:]](/fileadmin/_processed_/3/9/csm_sec-consult-h-sap-2_87a18afdb5.jpg)