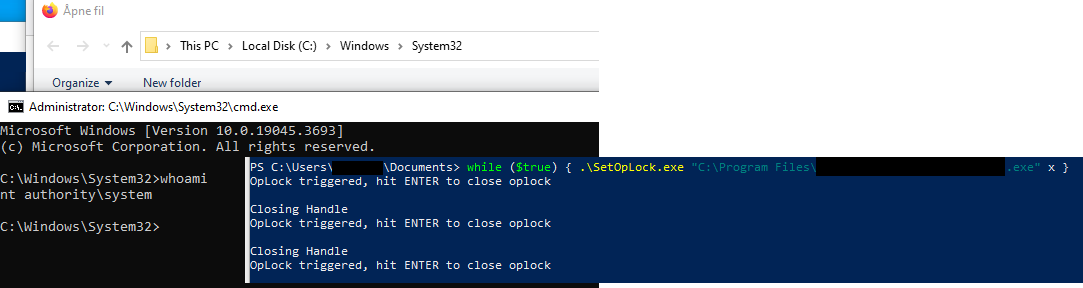

Dieser Artikel von unserem Researcher Michael Baer für das SEC Consult Vulnerability Lab zeigt verschiede Angriffe auf und stellt ein Open-Source Analysewerkzeug namens "msiscan" vor, mit dem automatisiert potenzielle Schwachstellen erkannt werden können. Der Hauptfokus liegt auf einem Angriff, der ein kurzzeitig aufgehendes Windows Fenster des MSI Installers während eines Reparaturvorgangs ausnutzt. Die meisten öffentlichen Beiträge zu diesem Thema versuchen, das System zu verlangsamen, sodass das Fenster lange genug geöffnet bleibt. Im Gegensatz dazu beschreiben wir eine Technik, die das Programm komplett pausiert, sodass der Angriff erleichtert wird und zuverlässiger ausgenutzt werden kann. Außerdem geben wir weitere Details und Einblicke in diese Schwachstelle.

Microsoft Windows MSI Installer - Rechte-Ausweitung zu SYSTEM - Eine ausführliche Untersuchung

research

MSI Installationsdateien sind eine gängige Option, Software auf Windows Systemen zu installieren. Das MSI-Dateiformat erlaubt es, eine standardisierte Installationsdatei zu erstellen, die Software installieren, deinstallieren und reparieren kann. Während die Installation und Deinstallation normalerweise erhöhte Rechte erfordert, kann die Reparatur einer bereits installierten Software auch als normaler Benutzer ausgeführt werden. Die Reparaturfunktion selbst kann dabei jedoch im Kontext der Rechte NT AUTHORITY\SYSTEM, einer der höchsten Rechte auf einem Windows System, ausgeführt werden. Wenn ein Angreifer in die Ausführung dieser Funktionen eingreifen kann, ist eine Rechteausweitung möglich.

Dieser Blogpost fokussiert sich hauptsächlich auf die sichtbaren Fenster, die während der Reparatur kurzzeitig aufgehen. Es gibt jedoch noch diverse weitere Schwachstellen, die durch unsicher entwickelte Installationsdateien entstehen. Unser bereitgestelltes Open-Source-Werkzeug "msiscan" versucht Einblicke in ein Installationsprogramm zu geben und dadurch das Identifizieren von weiteren Schwachstellen zu erleichtern.

Open-Source Werkzeug "msiscan": https://github.com/sec-consult/msiscan

SEC Consult ist in der Vergangenheit mehreren MSI Installationsdateien begegnet, die aufgrund unsicherer Reparaturfunktionen eine Rechteausweitung erlaubt haben. Die folgenden Advisories mit technischen Informationen wurden publiziert:

- Local Privilege Escalation via MSI installer in PDF24 Creator - CVE-2023-49147 (entdeckt von Lukas Donaubauer & Mario Keck; Lukas Donaubauer entwickelte diesen neuen Ansatz und hat dafür die Basis für diesen Research, Blog Post und Tool Release gelegt!)

- Local Privilege Escalation via MSI installer in SoftMaker Office 2024 / NX, FreeOffice - CVE-2023-7270 (entdeckt von Michael Baer)

- Local Privilege Escalation via MSI Installer in Nitro PDF Pro CVE-2024-35288 (hinzugefügt 20240930; entdeckt von Sandro Einfeldt & Michael Baer)

- Perimeter 81 software, a Check Point company - wir haben Version 9 als angreifbar identifiziert, jedoch ist Version 10 nicht betroffen. Da ein Update verfügbar ist, haben wir den Hersteller nicht wegen dieses Themas kontaktiert.

- Ein weiterer Hersteller von Sicherheitssoftware wurde über diese Schwachstelle in einem ihrer Produkte im November 2023 benachrichtigt. Sie haben das Thema angenommen, jedoch wurde bis jetzt (Juni 2024) noch kein Datum für eine Behebung bekanntgegeben. Edit 2024-10-09: Das Advisory wurde nun veröffentlicht, ein Patch des Herstellers steht zur Verfügung: Local Privilege Escalation via MSI installer in Palo Alto Networks GlobalProtect (CVE-2024-9473) (entdeckt von Michael Baer)

- Ein Kunde hatte Keepass modifiziert, sodass ein Zertifikat mithilfe des Windows Programms certutil.exe installiert wird. Diese Änderung war ebenso angreifbar.

Wir haben außerdem Microsoft im Zuge unseres CVD-Prozesses (Coordinated Vulnerability Disclosure) über ihr Researcher Portal über das Thema und die Veröffentlichung dieses Blogeintrags und unseres Analyseprogramms informiert. Microsoft hat entschieden, eine Lösung zu implementieren, die im September 2024 Patch enthalten ist. Microsoft hat uns außerdem mit einem Bounty über die Plattform Intigriti belohnt, welches wir an gute Zwecke in der Security Community spenden werden.

Microsoft advisory (CVE-2024-38014): https://msrc.microsoft.com/update-guide/vulnerability/CVE-2024-38014 (CVSS Score 7.8 - HIGH - CVSS:3.1/AV:L/AC:L/PR:L/UI:N/S:U/C:H/I:H/A:H/E:F/RL:O/RC:C)

Diverse weitere Artikel und CVEs über dieses Thema wurden bereits in der Vergangenheit von anderen Researchern publiziert. Das Ziel dieses Blogposts ist, auf diesen Beiträgen aufzubauen und weitere Informationen zur Erkennung und Ausnutzung bereitzustellen und unser Werkzeug "msiscan" zu veröffentlichen.

- Eine ähnliche Schwachstelle

- Eine alternative Verwendung von OpLocks

- Weitere Angriffe auf MSI Installationsdateien

Den vollständigen englischsprachigen Blogpost mit den technischen Details finden Sie hier.