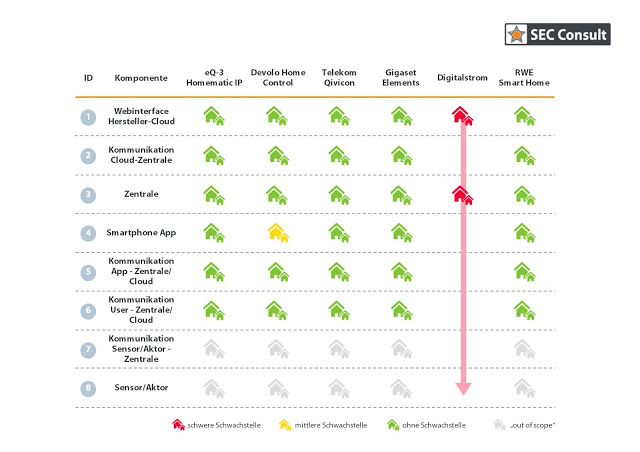

Schwachstellen wurden hingegen im deutsch-schweizerischen Produkt Digitalstrom während des Testzeitraums in Q4/2015 identifiziert [9]. Dieses ist von Cross-Site Scripting und Cross-Site Request Forgery – sehr häufigen, traditionellen Web-Schwachstellen [10] – betroffen. Diese Schwachstellen erlauben es einem Angreifer, beliebige Geräte eines Haushaltes fernzusteuern und im schlimmsten Fall sogar die komplette Anlage zu übernehmen. Hierbei ist anzumerken, dass sich diese Schwachstellen im sogenannten „digitalSTROM-Konfigurator“, einer lokal und optional auch aus der Ferne erreichbaren Steuerungsoberfläche, befinden. Die weiteren Cloudangebote von Digitalstrom wurden im Zuge dieses limitierten Security Crash-Tests nicht untersucht. Einen weiteren Kritikpunkt liefert der deutsche Hersteller Devolo, dessen Smartphone-App Benutzername und Passwort seines Besitzers im Klartext auf dem Telefon speichert [11]. Bei Diebstahl oder Verlust kann ein Angreifer unter Umständen die Anmeldedaten des Benutzers stehlen und das Smart Home System vollständig mit allen Rechten des Besitzers übernehmen.

Obwohl die lokale Kommunikationsebene bei keinem der sechs Produkte technisch verifiziert wurde, da sie nicht im Fokus dieser Tests stand, muss dennoch bei den Produkten von Digitalstrom und Devolo etwas angemerkt werden, das den Experten während der gesamten Testphase negativ aufgefallen ist:

Das Digitalstrom-eigene lokale Kommunikationsprotokoll ist laut Herstellerangaben vollständig ungeschützt [12]. Da es sich um ein kabelgebundenes Protokoll handelt, ist die Sicherheit rein vom physischen Zugriffsschutz abhängig. Einem Angreifer wäre es somit potenziell möglich, Schaden über das ungeschützte Datenkommunikationsprotokoll anzurichten.

Devolo hingegen setzt neben dem Powerline-Protokoll dLan auch den Funkstandard Z-Wave zur kabellosen Kommunikation mit Sensoren und Aktoren ein. Bei Betrachtung des verbauten Z-Wave Chips des Raumthermostats fiel jedoch auf, dass es sich hierbei um ein veraltetes Modell der Serie 300 (ZW0301) handelt, das über keinerlei Sicherheitsmechanismen verfügt [13]. Die Funkkommunikation zwischen der Zentrale und dem Thermostat ist somit vor Angriffen vollkommen ungeschützt.

Geht ein Angreifer einen Schritt tiefer in der Analyse von Smart Home Geräten, gelangt man an den Punkt, an dem die Firmware der Geräte analysiert werden muss. Als Firmware wird das Bindeglied zwischen Hard- und Software eines Gerätes bezeichnet. Durch bestimmte Techniken in der Hardwarearchitektur ist es möglich, den Zugriff auf die Firmware zu erschweren, um eine Analyse schwieriger und aufwändiger zu gestalten. Im Zuge des durchgeführten Security Crash-Tests wurde auch diese Ebene stichprobenartig überprüft, wobei deutliche Qualitätsunterschiede zwischen den Herstellern erkennbar waren. So ist es bei RWE für einen Angreifer ein Leichtes, die Firmware zu extrahieren und darin nach Schwachstellen zu suchen. Wohingegen die meisten anderen Hersteller dem Angreifer schon deutlich mehr Steine in den Weg legen. Die Extraktion ist aber immer noch mit überschaubarem Aufwand möglich. Lediglich das Testgerät von eQ-3, Homematic IP, erschwert einem Angreifer die Analyse durch diverse Hardware-Schutzmechanismen deutlich.

Gelangt ein Angreifer in den Besitz der Firmware, so kann er diese auf mögliche Schwachstellen untersuchen. Im Zuge einer Kurzüberprüfung zeigte sich, dass bei Gigaset, RWE und Devolo veraltete Software auf den Geräten zum Einsatz kommt, für die teilweise öffentlich bekannte Schwachstellen existieren. Zwar sind diese unter aktuellen Umständen nicht ohne Weiteres von einem Angreifer ausnutzbar, jedoch reicht beispielsweise im Fall von Devolo bereits eine bestimmte Änderung der Firmware-Konfiguration aus und das Gerät könnte potentiell vollständig durch einen Angreifer kompromittiert werden. Das grundlegende Problem hierbei liegt in der unzureichenden Sicherheitsüberprüfung zugekaufter hardwarenaher Softwarekomponenten durch die Hersteller. Die Basis der Firmware wird in den meisten Fällen von Drittanbietern zugekauft, deren Sicherheit wird jedoch nicht ausreichend sichergestellt.

Zusammenfassend lässt sich festhalten, dass der Großteil der aktuell überprüften Hersteller bereits aufgrund von früheren, systematischen Sicherheitstests die Qualität in Bezug auf sichere Software erhöht hat. Sind die Sicherheitstests jedoch nicht ausreichend oder fehlen gänzlich, tauchen klassische und bereits seit Jahren bekannte Schwachstellen auch in kritischen Smart Home Produkten auf.

Unterschiede bei den jeweiligen Sicherheitslevels diverser Smart Home Produkte sind für Endverbraucher somit aber nur durch professionelle Sicherheitstests erkennbar. Die Frage bleibt jedoch offen, warum Hersteller nicht ausreichend in Sicherheitstests investieren, bevor die Produkte auf den Markt kommen. Auch der deutsche Innenminister Thomas de Maizière denkt über Produkthaftung und Schadensersatzansprüche gegen die digitale Sorglosigkeit der Hersteller nach [14].

Traditionelle (Web-)Schwachstellen in Smart Home Systemen gehören also noch längst nicht der Vergangenheit an, sondern sind nach wie vor eine reale Gefährdung für das intelligente Zuhause.

Quellen

[1] D. Schwarz, „The Current State of Security in Smart Home Systems – Threats in the Internet of Things“, SEC Consult Vulnerability Lab, 2016

[2] B. Fouladi and S. Ghanoun, “Security Evaluation of the Z-Wave Wireless Protocol”, Black Hat USA, vol. 24, 2013.

[3] J. Cache, J. Wright, and V. Liu, „Hacking Exposed Wireless: Wireless Security Secrets & Solutions“, The McGraw-Hill Companies, 2010.

[4] Sathya and Malli, „Attacking HomeMatic“, CCC 30C3, 2013

[5] T. Zillner and S. Strobl, „ZigBee Exploited“, Blackhat USA, 2015

[6] SEC Consult Vulnerability Lab, „Loxone Smart Home – Multiple Vulnerabilities“, 2015

[7] SEC Consult Vulnerability Lab, „Loxone Smart Home – Multiple Vulnerabilities – Part 2“, 2015

[8] T. Kuhn, „Sicherheitsrisiko Smart Home – Die Hacker kommen durch den Kühlschrank“, WirtschaftsWoche, 2014

[9] SEC Consult Vulnerability Lab, „Multiple vulnerabilities in Digitalstrom Konfigurator“, 2016

[10] OWASP, „OWASP Top Ten Project“, 2013

[11] SEC Consult Vulnerability Lab, „Insecure credential storage in my devolo Android app“, 2016

[12] digitalSTROM AG, „FAQ“

[13] C. Gomez and J. Paradells, “Wireless home automation networks: A survey of architectures and technologies”, IEEE Communications Magazine, vol. 48, no. 6, pp. 92–101, June 2010

[14] S. Krempl, „IT-Gipfel: Produkthaftung gegen die ‚digitale Sorglosigkeit'“, heise online, 2015