TL;DR

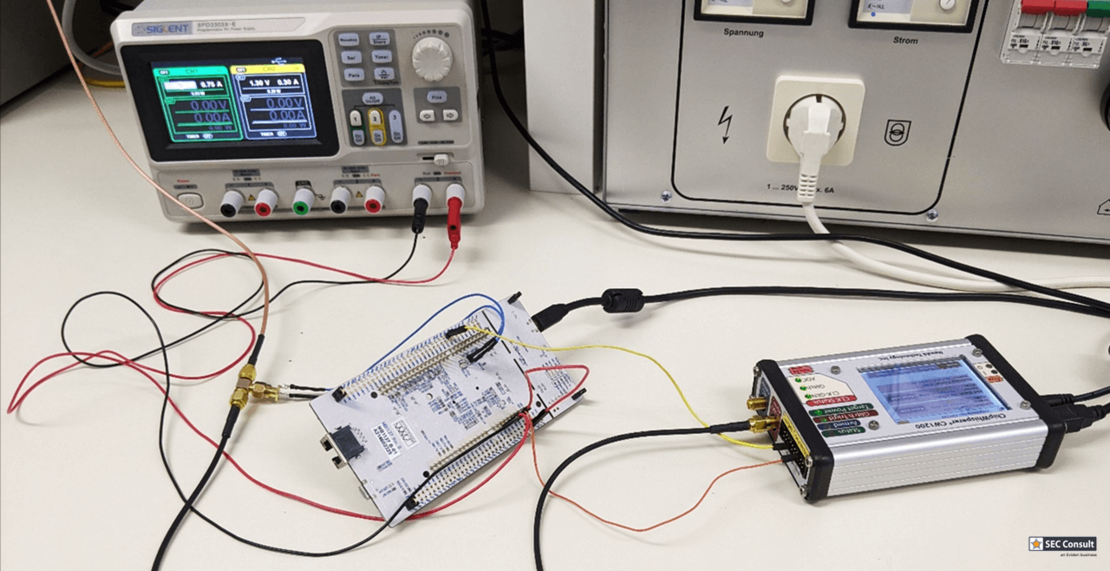

STM32 Mikrocontroller sind für ihren geringen Preis in Kombination mit einer breiten Anwendungspalette bekannt. Dadurch werden diese oft in IoT Produkten verwendet. Im ersten Teil unseres Glitching Blogposts stellen Gerhard Hechenberger und Steffen Robertz, IoT und Embedded Systems Security Experten, erste Forschungsergebnisse von deren Glitchingexperimenten auf STM32 Mikrocontrollern vor. Dabei gelang es, eine Kommandozeilenauthentifizierung zu überspringen, um sich an einem Gerät anzumelden. Des weiteren konnten sie die Firmware eines STM32 Mikrocontrollers mit eingeschalteter Code Readout Protection mittels Glitching auslesen. Um diese Angriffe schnell und einfach auch während unserer täglichen Projekte in unserem Hardware-Labor einsetzen zu können, haben wir den SECGlitcher Abstraktionslayer für ChipWhisperer Geräte entwickelt.

Näheres wird im englischen Blogpost vorgestellt.

Dieser Blogpost wurde von Gerhard Hechenberger und Steffen Robertz geschrieben und im Auftrag des SEC Consult Vulnerability Lab veröffentlicht.