Was muss erreicht werden?

Ziel ist es, die Schwachstellen, Defizite und Lücken in der digitalen operationellen Widerstandsfähigkeit zu ermitteln, die Bereitschaft zur Bewältigung von IKT-bezogenen Vorfällen zu bewerten und umgehend Korrekturmaßnahmen zu ergreifen.

Was fällt in den Testumfang?

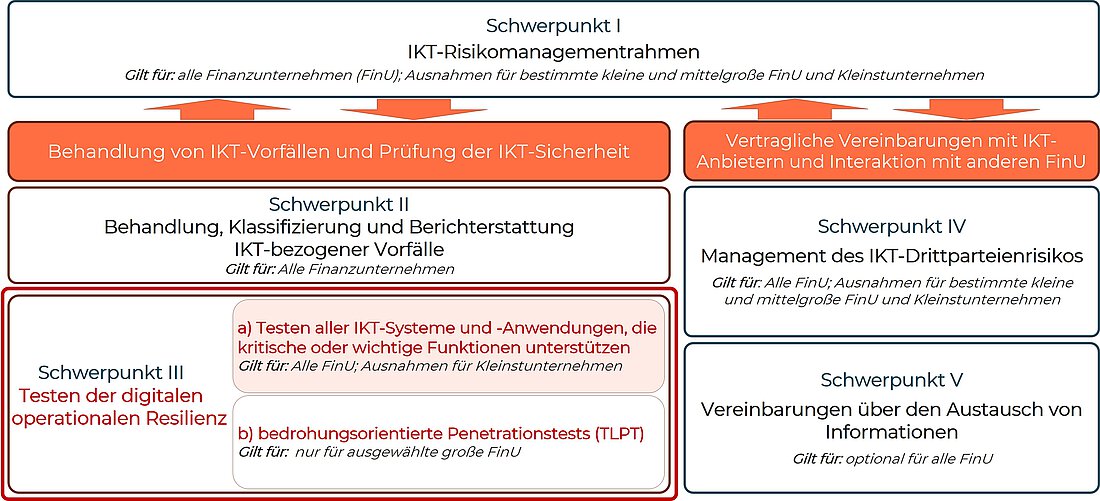

Die DORA grenzt den Anwendungsbereich der Sicherheitstests auf "IKT-Systeme und -Anwendungen, die kritische oder wichtige Funktionen unterstützen" ein (Art. 24(6) DORA).

Laut DORA gilt eine Funktion als "kritisch und wichtig", wenn ihre Unterbrechung die finanzielle Leistungsfähigkeit, Stabilität und Kontinuität der Dienstleistungen und Operationen eines Finanzinstituts wesentlich beeinträchtigen könnte. Gleiches gilt, wenn eine Störung, Fehlfunktion oder Unterbrechung dieser Funktion die laufende Einhaltung der Zulassungsbedingungen und -pflichten sowie anderer aufsichtsrechtlicher Anforderungen im Rahmen der geltenden Rechtsvorschriften für Finanzdienstleistungen wesentlich beeinträchtigen würde (Art. 3(22) DORA).

Die Entscheidung darüber, welche konkreten Anwendungen und Funktionen kritische oder wichtige Vorgänge unterstützen, obliegt dem Finanzinstitut.

Um die Anwendungen zu bestimmen, die in den Testumfang fallen, wird der Grundsatz der Verhältnismäßigkeit angewandt. Die Größe und das Gesamtrisikoprofil sowie die Art, der Umfang und die Komplexität der Dienstleistungen, Tätigkeiten und Geschäfte des Finanzinstituts müssen berücksichtigt werden (Art. 4(1) DORA).

Es ist offensichtlich, dass das Risikoprofil und die Komplexität der Dienstleistungen zwischen Kleinstunternehmen und internationalen Banken stark variieren.

Somit kann der Prüfplan für ein Finanzinstitut erheblich von dem eines anderen unterscheiden.

Es ist jedoch auch eine gute Maßnahme, zu prüfen, welche Anwendungen und Systeme in das IKT-Netz integriert sind. Welche Anwendungen sollten erhalten bleiben, welche sollten deinstalliert werden. Und welche sind im Laufe der Jahre in Vergessenheit geraten, laufen aber noch im System. Und niemand überwacht ihre Sicherheit. Letzteres stellt ein erhebliches Sicherheitsrisiko dar.

Wie ist die Anforderung zu erfüllen?

Die Sicherheitstests aller IKT-Systeme und -Anwendungen, die kritische oder wichtige Funktionen unterstützen, müssen mindestens einmal im Jahr durchgeführt werden. Nach dem Grundsatz der Verhältnismäßigkeit können die Finanzunternehmen ihre eigenen Methoden wählen. Als Beispiele für geeignete Tests nennt der Gesetzgeber folgende:

- Schwachstellenbewertung: Hierbei handelt es sich um strukturierte Bewertungen, die darauf abzielen, Schwachstellen in Systemen, Netzwerken oder Anwendungen aufzuzeigen, die von böswilligen Akteuren ausgenutzt werden könnten.

- Schwachstellenscans: Diese umfassen sowohl automatisierte als auch manuelle Prozesse, die darauf abzielen, Systeme, Netzwerke oder Anwendungen auf der Suche nach Schwachstellen oder Sicherheitsproblemen zu durchforsten.

- Open-Source-Analysen: In dem Fall werden Open-Source-Softwarekomponenten auf mögliche Sicherheitslücken oder Lizenzprobleme hin untersucht.

- Netzwerksicherheitsbewertungen: Hierbei werden die Sicherheitsmaßnahmen und -konfigurationen innerhalb einer Netzinfrastruktur bewertet, um Schwachstellen und potenzielle Risiken zu ermitteln.

- Lückenanalysen: Die bestehenden Sicherheitsmaßnahmen werden mit etablierten Standards oder Best Practices verglichen, um verbesserungsbedürftige Bereiche oder Schwachstellen zu ermitteln.

- Überprüfung der physischen Sicherheit: Hierbei wird die Wirksamkeit der physischen Sicherheitsmaßnahmen zum Schutz von Vermögenswerten, Einrichtungen oder sensiblen Informationen bewertet.

- Fragebögen und Scans von Softwarelösungen: Fragebögen zielen darauf ab, Informationen über verschiedene Sicherheitsaspekte einer Softwareanwendung, einschließlich Sicherheitsrichtlinien, Konfigurationseinstellungen und Zugangskontrollen, zu sammeln. Mit Software-Scans hingegen führt man automatische Scans durch, um Sicherheitslücken, Schwachstellen oder Fehlkonfigurationen in einer Anwendung aufzudecken.

- Quellcodeprüfungen, soweit durchführbar: Hierbei handelt es sich um die Untersuchung des Quellcodes von Softwareanwendungen, um potenzielle Sicherheitslücken oder Kodierungsfehler zu identifizieren.

- Szenariobasierte Tests: Durchführung von Tests, die auf realistischen Szenarien basieren, um die Reaktion eines Systems oder des Personals auf bestimmte Bedrohungen zu bewerten.

- Kompatibilitätstests: Hier wird geprüft, wie gut ein System, eine Anwendung oder ein Gerät mit anderen Systemen, Software oder Umgebungen interagiert.

- Leistungstests: Testen der Leistung, Geschwindigkeit und Reaktionsfähigkeit von Systemen, Anwendungen oder Netzwerken unter verschiedenen Bedingungen oder Belastungen.

- End-to-End-Tests: Dies bezieht sich auf die Bewertung des gesamten Systems oder Prozesses von Anfang bis Ende, um sicherzustellen, dass alle Komponenten wie vorgesehen und sicher zusammenarbeiten.

- Penetrationstests: Dies beinhaltet die Durchführung kontrollierter, simulierter Angriffe durch ethische Hacker, um Schwachstellen und Schwachpunkte in Systemen, Netzwerken oder Anwendungen zu identifizieren, mit dem Ziel, die Sicherheitsabwehr zu verstärken.

Die Tiefe und die Art der Anwendungs- und Systemtests können entsprechend stark variieren. Dies hängt vom Risikoprofil des jeweiligen Finanzunternehmens, aber auch von der untersuchten Technologie ab. Beispielsweise erfordern Hardwaretest und Testen einer Webanwendungen einen völlig anderen Ansatz.

Es ist wichtig zu beachten, dass das Ziel erreicht werden muss. Der Ansatz zur Erreichung dieses Ziels ist jedoch von Finanzunternehmen zu Finanzunternehmen unterschiedlich.

Wie kann SEC Consult unterstützen?

Sicherheitstests - sei es von Software, Firmware oder Hardware - sind seit 2002 unser tägliches Geschäft. Wir haben hochprofessionelle Berater:innen, die über spezifische Kenntnisse in verschiedenen Technologien verfügen. Wir beraten Sie gerne bei der Aufstellung eines geeigneten Testplans und der Durchführung der Tests. Dies gewährleistet nicht nur die Einhaltung der DORA-Anforderungen, sondern stärkt auch Ihr IKT-Netzwerk gegen Cyber-Bedrohungen.

![[Translate to German:] finger pointing](/fileadmin/_processed_/0/d/csm_sec-consult-h-finger-law-DORA_d0f689055e.jpg)