TLPT im Finanzsektor unter DORA: Wo steht die TIBER jetzt?

DORA redteaming

Als Teil des Rahmenwerks für das Testern der digitalen operationellen Resilienz, sieht das DORA zwei primäre Formen von Sicherheitstests vor:

- Sicherheitstests für alle IKT-Systeme und -Anwendungen, die kritische oder wichtige Funktionen unterstützen.

- Fortgeschrittene Tests von IKT-Tools, -Systemen und -Prozessen auf der Grundlage von bedrohungsgesteuerten Penetrationstests (TLPT).

Die Kernanforderungen an den TLPT sind in den Artikeln 26 und 27 der DORA festgelegt. Die detaillierteren Bestimmungen werden in einem separaten technischen Regulierungsstandard (RTS) geregelt. Die Grundlagen sind schon ausarbeitet und sind in dem finalen Report von ESAs zu lesen: Final Report on draft RTS specifying elements related to TLPT.

In der folgenden Analyse untersuchen wir die Schlüsselaspekte der zweiten Komponente - die bedrohungsgesteuerten Penetrationstests.

Was ist die TLPT und wo liegt der Unterschied zu TIBER?

Das TLPT soll es den Finanzinstituten ermöglichen, ihre Fähigkeit zur Abwehr von und Reaktion auf Cyberangriffe realistisch einzuschätzen und so die Widerstandsfähigkeit und Sicherheit kritischer Finanzsysteme zu gewährleisten.

TLPT ist eine mit DORA eingeführte Prüfmethode. Sie basiert im Grunde auf dem TIBER-EU Rahmenwerk.

TIBER-EU ist ein Rahmenwerk, verabschiedet von dem Europäischen Zentralbank. TIBER kann für Unternehmen in allen kritischen Sektoren verwendet werden, nicht nur im Finanzsektor. Für die Umsetzung dieses Rahmenwerks haben viele EU-Mitgliedsstaaten eigene nationale Standards implementiert.

TIBER Rahmenwerk ist kein Rechtsakt, sondern ein Standard für die freiwillige Teilnahme.

Und das ist auch der größte Unterschied zwischen TIBER und TLPT.

TLPT ist reguliert in einem Rechtsakt, es hat daher auch eine ganz andere legislative Grundlage. Und es wird verpflichtend sein für bestimmte Finanzunternehmen. Diese, die TLPT durchführen müssen, werden von ihren Aufsichtsbehörden darüber informiert.

Inhaltlich gibt es auch kleine Unterschiede zwischen TIBER-EU und TLPT. Z.B. gibt es organisatorische Änderungen von TLPT-Teilnehmerkreis. DORA führt eine neue Rolle ein, die TLPT-Behörde. Auch wird das Purple Team Test als Teil des Projekts obligatorisch.

Die gute Nachricht ist, dass TIBER-DE und TIBER-AT schon heute strengere Vorgaben haben als TIBER-EU und im Vergleich zu TLPT nur minimale Unterschiede beinhalten. Das heißt, dass die TIBER Serviceanbieter ihre Unterstützung fast identisch weiterhin zur Verfügung stellen können.

Es ist anzunehmen, dass die nationalen TIBER-Frameworks an TLPT angepasst werden. TLPT ist reguliert in DORA. DORA wiederum ist eine Verordnung der EU, sie ist in allen ihren Teilen verbindlich und gilt unmittelbar in jedem Mitgliedstaat. Das bedeutet, dass die nationalen Rahmenwerke nicht mehr benötigt werden, da DORA für alle Mitgliedsstaaten der EU gilt. Auch für diejenigen, die heute noch kein eigenes TIBER-Rahmenwerk implementiert haben.

Was ist anders bei eine TLPT Test statt einem normalen Pentest?

TLPT unterscheidet sich von herkömmlichen Penetrationstests durch die Einbeziehung von Bedrohungsdaten und die Abstimmung mit den Behörden auf relevante Angriffsszenarien. So entstehen dynamische Bedrohungsszenarien, die flexibler und realistischer sind als die festgelegten Ansätze herkömmlicher Tests.

TLPT basiert auf szenario-basierten Angriffen, die sich an aktuellen Bedrohungsakteuren orientieren. Dadurch wird sichergestellt, dass die Tests realitätsnahe Bedrohungsszenarien widerspiegeln und relevante Schwachstellen aufdecken.

Zudem liegt der Schwerpunkt auf risiko-basierten Tests, bei denen kritische Systeme und Schwachstellen im Fokus stehen. Dies ermöglicht eine gezielte Identifizierung von Sicherheitslücken in den Bereichen, die für das Unternehmen am wichtigsten sind, wodurch das Risiko von schwerwiegenden Angriffen minimiert werden kann.

Der Umfang von TLPT

Im Scope von TLPT sind mehrere oder alle Systeme und Anwendungen, die kritische Funktionen und Dienste unterstützen. Diese Tests werden auf laufenden Systemen durchgeführt, wobei der genaue Umfang von den Finanzinstituten festgelegt und von den zuständigen Behörden validiert wird.

Zur Vorbereitung auf diese Tests müssen die Finanzinstitute alle relevanten IKT-Prozesse, -Systeme und -Technologien identifizieren, die ihre kritischen Funktionen und Dienstleistungen unterstützen, einschließlich derer, die von externen IKT-Dienstleistern verwaltet werden. Sind Drittanbieter involviert, muss das Finanzinstitut deren Teilnahme am Testprozess sicherstellen.

Nach Abschluss der Tests müssen sowohl das Finanzinstitut als auch die externen Prüfer der zuständigen Behörde eine Dokumentation vorlegen, die bestätigt, dass die Tests gemäß den erforderlichen Standards durchgeführt wurden. Die zuständigen Behörden prüfen die Unterlagen und stellen eine Bescheinigung aus.

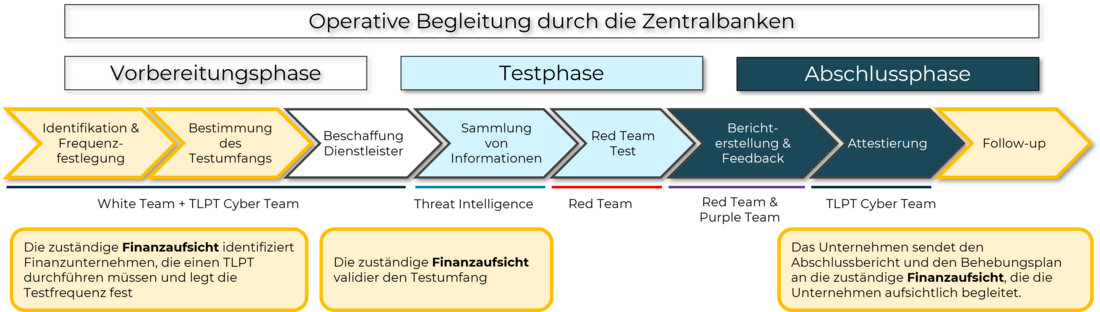

TLPT-Teilnehmerkreis und deren Aufgaben

Die wichtigsten Teilnehmer des TLPT sind:

- Das TLPT-Cyberteam (TCT) besteht aus Mitarbeitern der TLPT-Behörde, die für die Beaufsichtigung aller operativen Aspekte der TLPT-bezogenen Aktivitäten zuständig sind. Zu diesem Team können auch Funktionen wie Testmanager gehören.

- Der Threat Intelligence Provider ahmt die Aktivitäten eines Hackers zur Informationsbeschaffung nach, indem er mehrere zuverlässige Quellen nutzt.

- Das Kontrollteam, das auch als „White Team“ bezeichnet wird, verwaltet den TLPT aus der Perspektive des Finanzinstituts, das die Übung durchführt. Seine Aufgaben reichen von der Beschaffung externer Anbieter und der Durchführung von Risikobewertungen bis hin zur Überwachung des täglichen Testbetriebs und dem Risikomanagement. Der Leiter des Kontrollteams muss innerhalb der Finanzinstitution über die notwendigen Befugnisse verfügen, um alle Aspekte des Tests zu überwachen, ohne dessen Vertraulichkeit zu gefährden.

- Das Blue Team besteht aus Mitarbeitern, die die Aufgabe haben, das Finanzinstitut gegen simulierte oder tatsächliche Cyber-Bedrohungen zu verteidigen, ohne zu wissen, dass sie gerade getestet werden.

- Während der aktiven Red-Team-Testphase setzen die Tester (Red Team) eine Reihe von Taktiken, Techniken und Verfahren (TTPs) ein, um die Live-Produktionssysteme des Finanzinstituts rigoros zu testen.

Was das TLPT-Cyberteam (TCT) anbelangt, so überlässt es die DORA den Mitgliedstaaten, die zuständigen Behörden und deren Aufgaben zu benennen. Daher kann die Umsetzung des TLPT von einem Mitgliedstaat zum anderen variieren.

In Deutschland beispielsweise sind die Aufgaben zwischen der Deutschen Bundesbank (der nationalen Zentralbank) und der BaFin (der Bundesanstalt für Finanzdienstleistungsaufsicht) aufgeteilt worden. Die BaFin ist die zuständige Aufsichtsbehörde und ist für die Aufsichtsaufgaben im Zusammenhang mit dem TLPT verantwortlich. Die operative Unterstützung des TLPT liegt in der Verantwortung der Deutschen Bundesbank.

Testmethodik und Zusammenarbeit mit Behörden

Wie kann SEC Consult unterstützen?

Seit der Einführung des TIBER-Frameworks hat SEC Consult mehrere Kunden bei der Durchführung dieser Tests unterstützt. Aufgrund unserer Erfahrung und unseres Wissens können wir unsere Kunden bei der Erstellung eines geeigneten Testplans und der Durchführung der bedrohungsorientierten Penetrationstests nach DORA unterstützen. Dies gewährleistet nicht nur die Einhaltung der DORA-Anforderungen, sondern stärkt auch Ihr IKT-Netzwerk gegen Cyber-Bedrohungen.