Windows Privilege Escalation: Eine Anleitung für Pentester

research vulnerability

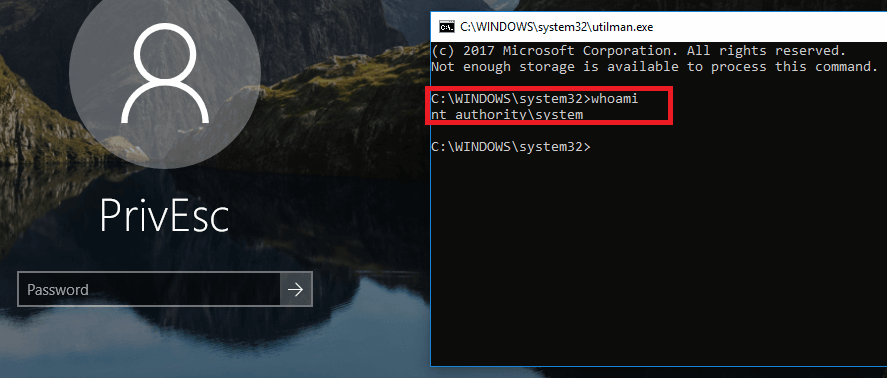

Unternehmen engagieren Sicherheitsexperten, die ihre Infrastrukturen und Systeme angreifen, um Schwachstellen zu identifizieren, bevor Personen mit böswilligen Absichten tun. Während dieser Penetrationtests stoßen Sicherheitsexperten auf Windows Geräte und Server und erhalten niedrig-privilegierten Zugriff auf diese. Der nächste logische Schritt ist der Versuch diese Privilegien zu erweitern um voll funktionsfähig und ohne Beschränkungen agieren zu können. Aufgrund der Vielfältigkeit der Systeme, ihrer Konfigurationen, Härtegrade, etc. kann die Rechteerweiterung eine herausfordernde Aufgabe sein.

Windows-Betriebssysteme enthalten eine große Anzahl von Sicherheitskonzepten und -mechanismen, welche Angriffe zur Rechteerweiterungen erschweren. Penetrationstester brauchen deshalb ein umfangreiches Verständnis über Windows-Komponenten und -Sicherheitsmechanismen. Dies erlaubt es, entsprechende Angriffe zur Rechteerweiterung tiefgründig zu verstehen und anzuwenden.

Dieser englische Blogartikel übermittelt Wissen zu Windows, welches notwendig ist, um Angriffe zur Rechteerweiterung zu verstehen. Die relevantesten Methoden und Techniken werden erklärt und passende Tools und Befehle beschrieben. Diese Methoden und Techniken wurden kategorisiert, in einem sog. Attack Tree inkludiert und in einer realistischen Laborumgebung verifiziert. Basierend auf diesen Ergebnissen wurde eine systematische und praktische Vorgehensweise zur Rechteerweiterung für Penetrationtester entwickelt.