TL;DR

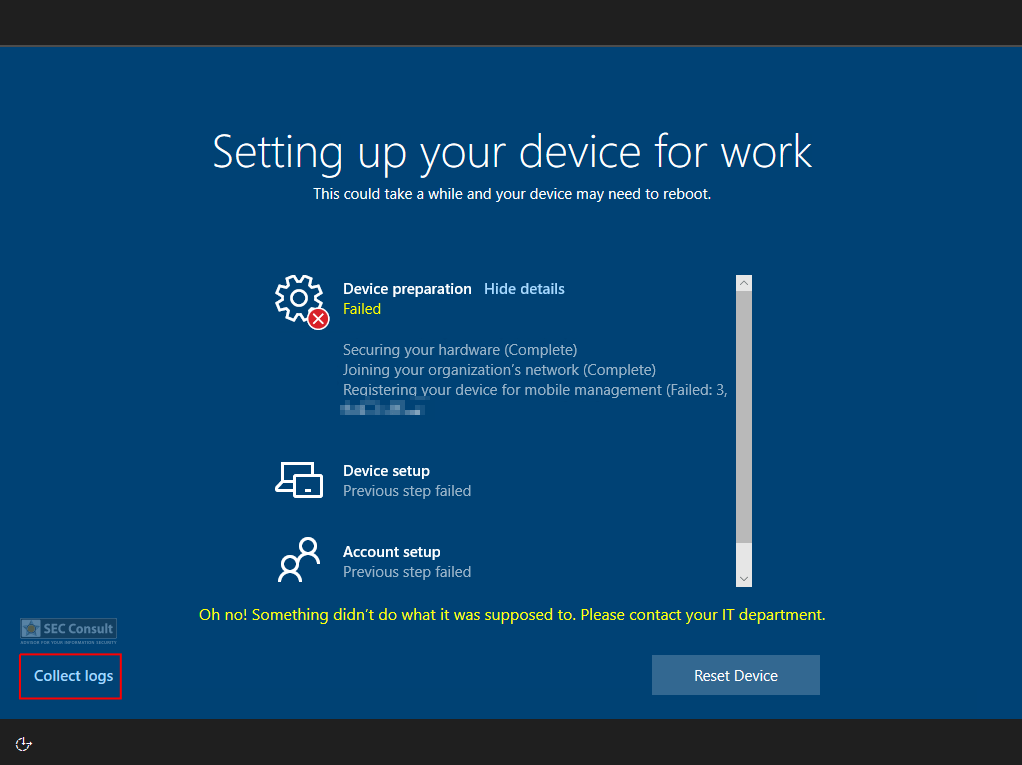

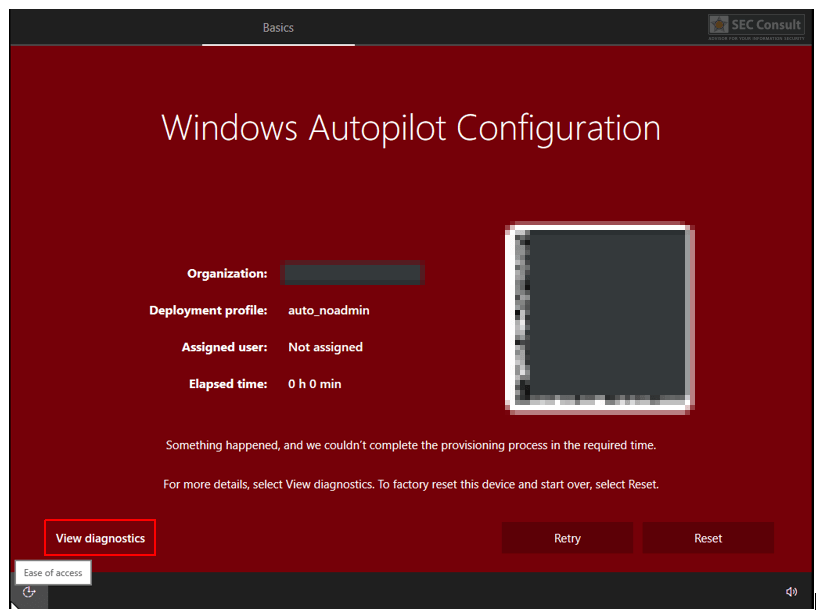

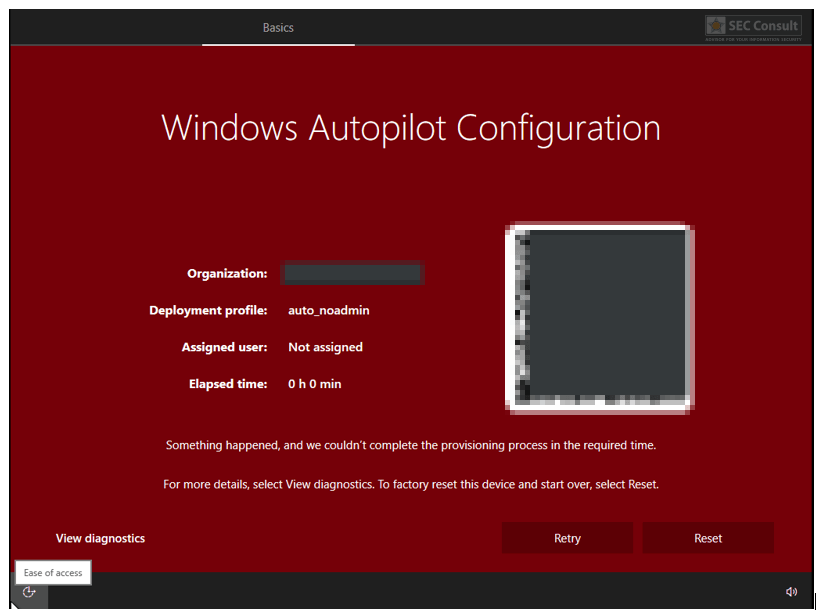

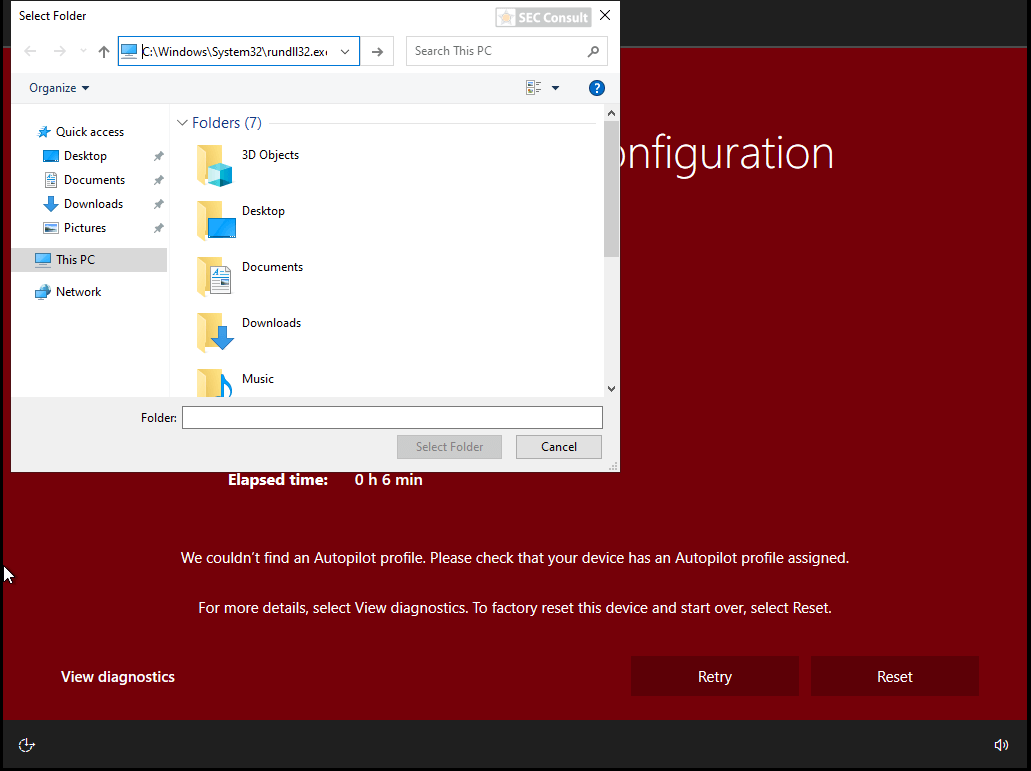

Während des Deployments können die Berechtigungen des Benutzers auf jene eines lokalen Administrators erhöht werden. Diese Veränderung bleibt auf dem System auch nach dem Deployment bestehen. Das SEC Consult Vulnerability Lab hält im Schwachstellen-Research an einen sogenannten Responsible Disclosure Prozess fest, um Herstellern die Möglichkeit zu geben, Sicherheitslücken vor der Veröffentlichung zu schließen. Im Zuge dieser verantwortungsvollen Offenlegung wurde das Problem über MSRC gemeldet. Unerwarteter Weise wurde das erste Ticket ohne weitere Hinweise geschlossen. Der zweite Versuch, die Schwachstelle kommunizieren und ggf. beheben zu lassen, wurde nach einem Monat mit der folgenden Meldung geschlossen:

Wir haben unsere Untersuchung abgeschlossen und festgestellt, dass das uns übermittelte Problem kein Sicherheitsproblem darstellt und beabsichtigt ist.

Da sich auch in der öffentlichen Dokumentation nichts zu diesem identifzierten Punkt finden lässt, hat sich SEC Consult entschlossen, die Erkentnisse samt Proof-of-Concept nun zu veröffentlichen.

Gerne können Sie Ihre Rückfragen auch über unsere Socialmedia Kanäle Twitter, LinkedIn oder per Email an das Vulnerability Lab richten.

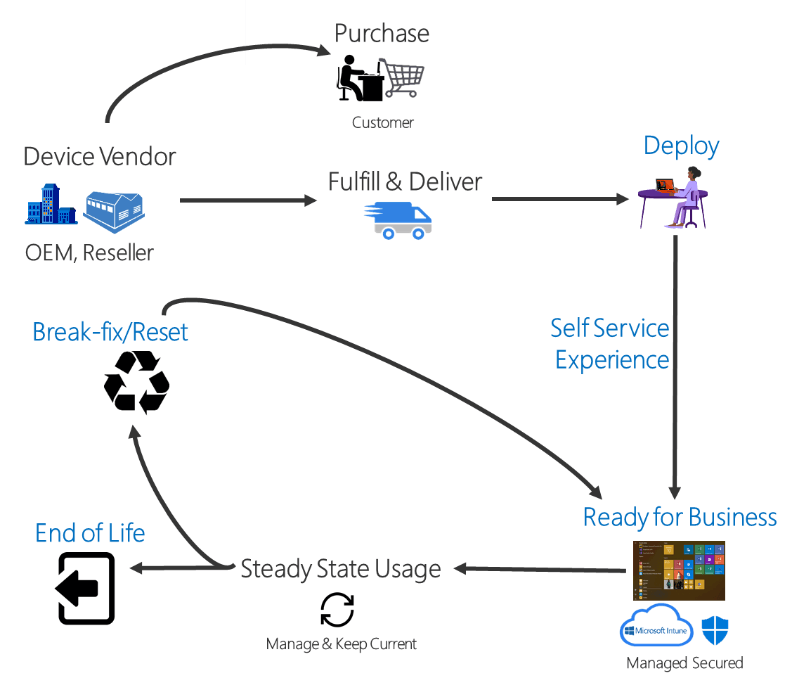

Was Ist Windows Autopilot?

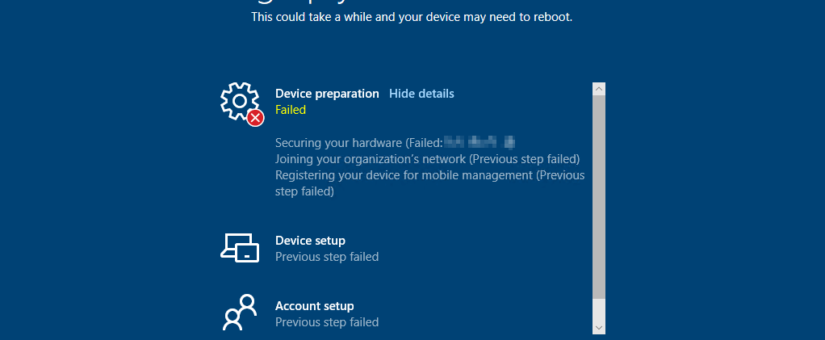

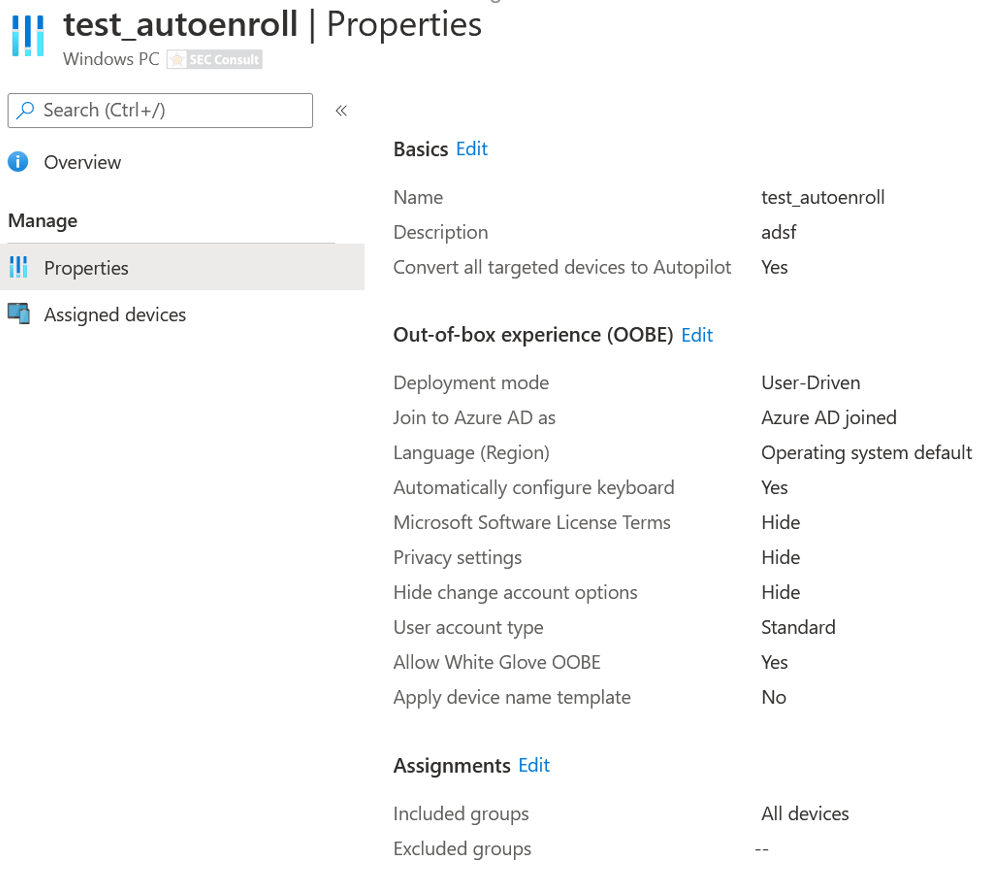

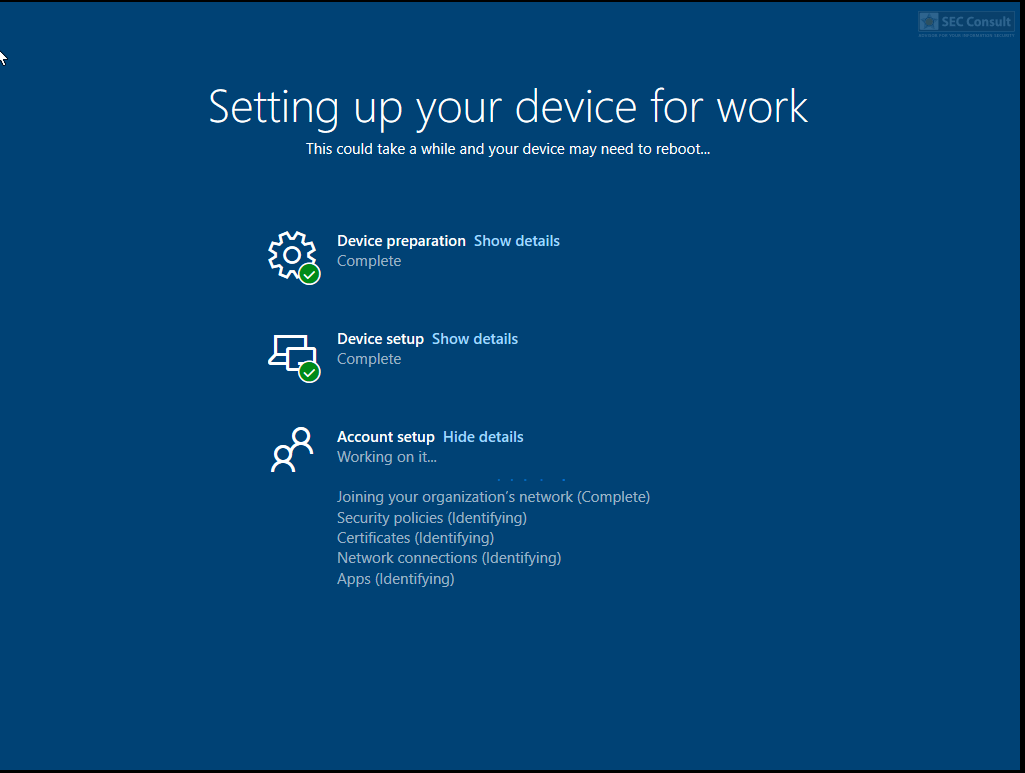

Windows Autopilot dient der Konfiguration von neuen Geräten und erleichtert die Einrichtung, weil keine dedizierte Infrastruktur im eigenen Unternehmen notwendig ist. Im Microsoft Endpoint Manager-Verwaltungscenter definiert die IT-Abteilung dazu ein Windows Autopilot-Bereitstellungsprofil, das allen Geräten oder vordefinierten Gruppen zugewiesen werden kann. Beim erstmaligen Deployment neuer Windows-Geräte verwendet Windows Autopilot die OEM-optimierte Version von Windows 10. Diese Version ist auf dem Gerät vorinstalliert, sodass die IT-Abteilung nicht für jedes Gerätemodell ein benutzerdefiniertes Image und individuelle Treiber verwalten muss. Die vorhandene Windows 10-Installation kann in einen betriebsbereiten Zustand umgewandelt werden, der Folgendes ermöglicht:

- Einstellungen und Richtlinien anwenden

- Apps installieren

- Ändern Sie die verwendete Edition von Windows 10 (z. B. von Windows 10 Pro in Windows 10 Enterprise), um erweiterte Funktionen zu unterstützen.

Nach dem Deployment kann die IT-Abteilung die Windows 10-Geräte mit folgenden Tools verwalten:

- Microsoft Intune

- Windows Update for Business

- Microsoft Endpoint Configuration Manager oder andere Tools.

Windows Autopilot bietet die folgenden Szenarien:

- Windows Autopilot User-driven Mode

- Deployment und Konfiguration von Geräten, sodass Endbenutzer sie selbst einrichten können.

- Windows Autopilot Self-deploying Mode

- Deployment von Geräten, die automatisch für die gemeinsame Nutzung konfiguriert werden sollen (als Kiosk oder als Digital Signage-Gerät).

- Windows Autopilot Reset

- Erneute Bereitstellung von Geräten in einen betriebsbereiten Zustand.

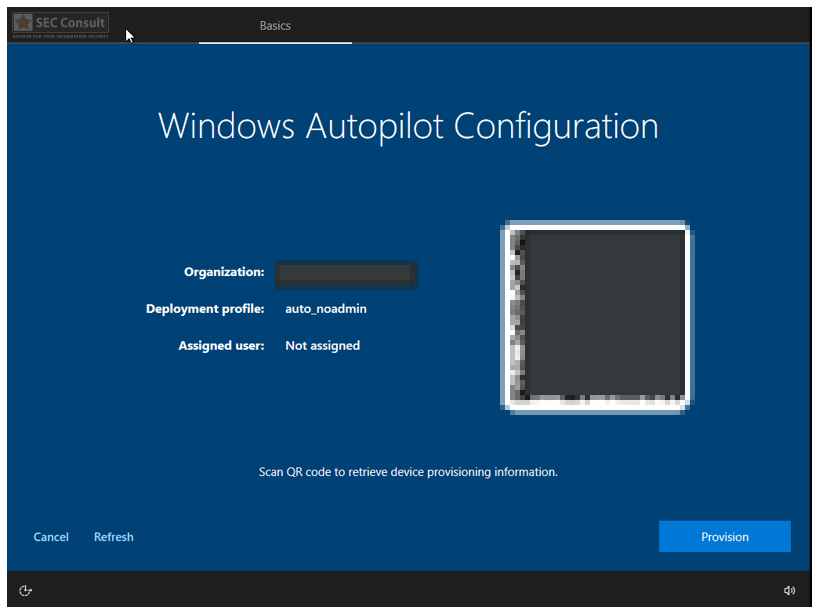

- Pre-Provisioning

- Deployment von Geräten mit aktuellen Anwendungen, Richtlinien und Einstellungen.

- Windows Autopilot for Existing Devices

- Deployment von Windows 10 auf einem vorhandenen Windows 7- oder 8.1-Gerät.