In einem umfangreichen Artikel (Original in Englisch) werfen wir einen Blick auf Datenschutzprobleme, die das SEC Consult Vulnerability Lab in zwei unabhängigen E-Signatur-Lösungen entdeckt hat. Vielleicht erinnern Sie sich noch daran, als wir 2010 ähnliche Schwachstellen im zentralen E-Government-Serviceportal gefunden haben, die es einigen Benutzern ermöglichten, sich als andere Personen auszugeben.

Bei der Signatur von Dokumenten haben Benutzer elektronischer Signaturen in Litauen die Wahl zwischen einigen Alternativen zum Speichern öffentlicher bzw. privater Schlüssel und Zertifikaten. In unserem Test beziehen wir uns auf eine eigenständige Lösung für behördliche elektronische IDs. Der beschriebene Ansatz ist aber auch für andere Arten von Smartcards und USB-Token gültig, mit Ausnahme der Option für mobile Signaturen. Es ist zu erwähnen, dass beim Verbinden eines dieser E-Signatur-Medien mit dem PC ohne den PIN-Code zwar das qualifizierte digitale Zertifikat, nicht aber der private Schlüssel zugänglich ist. Jedoch enthält dieses Zertifikat den NAMEN, den NACHNAMEN und den PERSONENCODE des Inhabers. Weil es im Arbeitsalltag bequemer ist verbleiben Smartcards oder Token bei regelmäßiger Verwendung außerdem häufig im Kartenleser des Computers.

Die im Artikel beschriebenen Schwachstellen wurden durch die Hersteller bereits behoben – diese Tatsache schützt aber natürlich nicht davor, dass zukünftig ähnliche Fehler durch Angreifer ausgenutzt und persönliche Daten ausgelesen werden können.

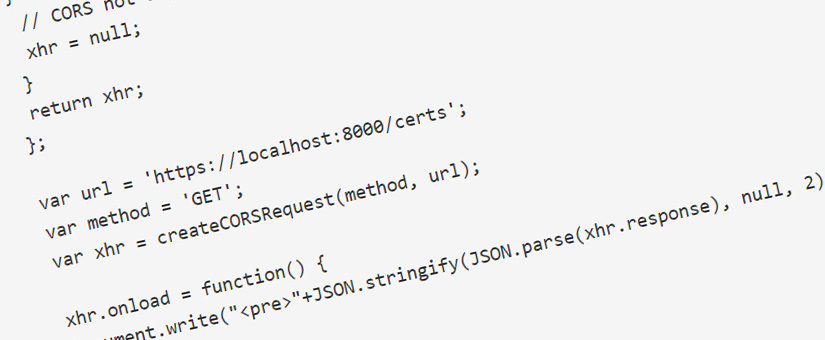

Deshalb sollte man sich trotzdem die Mühe machen, e-Signatur-Medien nach der Benutzung wieder vom PC zu trennen. Welche Folgen es haben kann, wenn man es nicht tut, erfahren Sie im umfangreichen Security-Report (auf Englisch) inklusive Proof-of-Concept.