Einige Wochen nach dieser Veröffentlichung machten Firewalls und VPNs von Zyxel erneut Schlagzeilen. Jacob Baines,leitender Sicherheitsforscher bei Rapid7, hatte ein anderes kritisches Problem in Zyxel-Geräten entdeckt, das viele Unternehmen weltweit akut angreifbar machte. Angesichts der hohen Anzahl an Exploit-Versuchen, war das verhältnismäßig "kleine" Problem des Buffer Overflows und die Sicherheitshinweise von Gerhard Hechenberger, Steffen Robertz, Thomas Weber und Stefan Viehböck schnell in Vergessenheit geraten.

Was war das Problem?

War die Sicherheitsmaßnahme ASLR erst einmal umgangen, verwandelte sich der ursprüngliche Buffer Overflow in eine nicht authentifizierte Remote-Code-Ausführung und ermöglichte auf die betroffenen Geräte mit Root-Berechtigungen zuzugreifen.

Die einzige Voraussetzung: Zugriff auf Netzwerkebene auf das Webinterface, z.B. über das (oft schlecht abgesicherte) WLAN-Netzwerk, oder über das Internet.

Im Rahmen des Responsible Disclosure Prozesses wurde bei der Veröffentlichung im Februar 2022 der detaillierte Proof-of-Concept daher bewusst entfernt, um Internet Service Providern (ISP) und Endbenutzern weltweit mehr Zeit zum Patchen ihrer betroffenen Geräte zu geben. Denn es gab äußerst viele von ihnen.

Mit ein paar Codezeilen konnte ein Angreifer eine Backdoor auf dem Router installieren, den Datenverkehr umleiten (was für ein Spaß, oder?), andere (vielleicht schwerer zu knackende) Passwörter für Online-Banking, Social-Media-Konten und vieles mehr abgreifen. In vielen Fällen war das Webinterface des Routers sogar im Internet erreichbar, statt “geschützt” im WLAN. Für Hacker eine Freude, für die eigene Netzwerksicherheit ein Graus.

Was ist der Unterschied zwischen der im Mai veröffentlichten Schwachstelle und der „Kleineren“ vom Februar?

Tatsächlich haben wir hier einen sehr ähnlichen Effekt. Der Hauptunterschied besteht darin, dass die betroffenen Geräte auf unserer Liste hauptsächlich als CPE-Geräte (Customer Premises Equipment) bei Internetanbietern für Einzelpersonen oder kleine Unternehmen verwendet werden. Die im Mai angegriffenen Geräte kommen hauptsächlich bei größeren Unternehmen zum Einsatz, außerdem konnten im Vergleich zu den CPE-Geräten mehr Firewalls gefunden und über das Internet attackiert werden. Die vollständige Liste der betroffenen Geräte finden Sie weiter unten im Artikel.

Warum ist das jetzt noch relevant?

Man liest oft davon, wie wichtig die Sicherheit im eigenen Netzwerk ist. Leider kann schon ein einziges Gerät in den eigenen vier Wänden eine riesige Sicherheitslücke öffnen und damit die gesamte Netzwerksicherheit aushebeln. Und es ist nicht immer das automatische Garagentor oder die schicke IoT-Webcam (wir erinnern uns an “HiKam ”, die auch für die Pwnie Awards 2022 nominiert wurden). Vielleicht schmökern Sie an dieser Stelle auch einmal in unseren Top-Ten-Schwachstellen, die wohl nie aus der Mode kommen.

Zurück zu den “wenigen Code-Zeilen", die es für einen Hackerangriff benötigt. Wir haben nun für das Ausnutzen der Buffer-Overflow Schwachstelle ein Metasploit Modul auf Github veröffentlicht. Damit ist es möglich, quasi auf Knopfdruck zu testen, ob Ihr eigenes Gerät tatsächlich gepatcht wurde (statt darauf zu hoffen, dass sich kein Hacker für Ihr Netzwerk interessiert).

Wir möchten Sie wirklich bitten, die Liste der betroffenen Produkte zu überprüfen. Viele davon wurden noch nicht gepatcht, weil sie von Zyxel als “End-of-Life-Produkte" (EOLs) eingestuft wurden und keine Updates mehr erhalten. Viele dieser Produkte sind aber noch im Einsatz und werden in der Regel nicht von IT-Technikern, sondern „normalen“ Menschen verwendet, unabhängig vom offiziellen Status oder Produktlebenszyklus des Herstellers. Wir können nur mutmaßen, wie viele Geräte nicht durch ein neueres (gepatchtes) Modell ersetzt werden oder ein manuelles Update erhalten müssten, und somit ungesichert bleiben.

Wenn Sie zufällig Menschen in Ihrem Freundeskreis haben, die ein Café (oder einen anderen Ort mit öffentlichem WLAN) betreiben, laden Sie sie doch ein, unseren bereitgestellten Metasploit-Code auch bei sich zu testen. Nur so können sie sicher sein, ob der Router dringend gepatcht oder getauscht werden muss. Für die Sicherheit in Ihrem WLAN zu Hause ist es unabhängig davon immer eine gute Idee, Ihre Passwörter entsprechend sicher zu wählen und regelmäßig zu aktualisieren.

Wie viele Geräte sind aktuell betroffen?

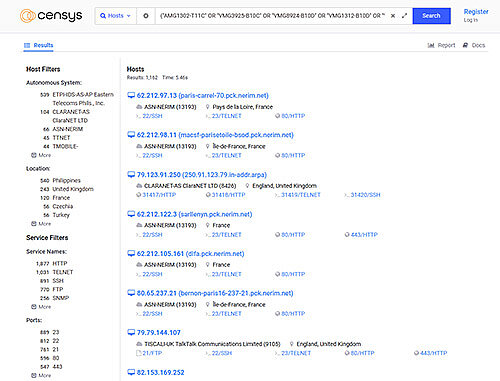

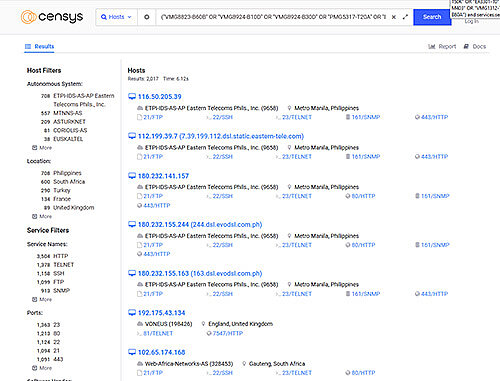

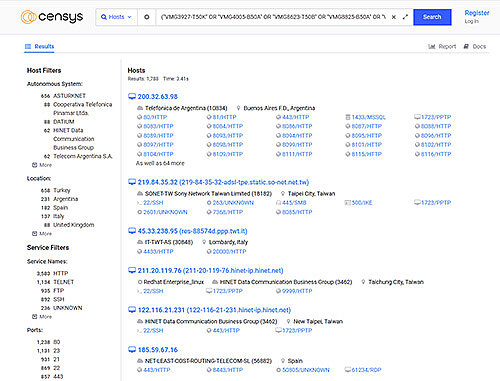

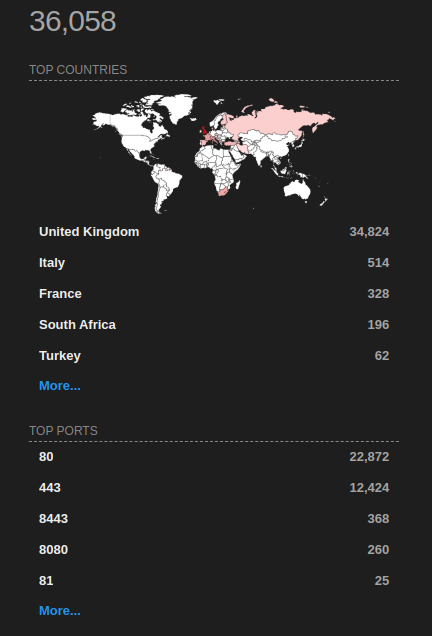

Bei einem kürzlich durchgeführten Censys.io Scan nach potenziell anfälligen Zyxel-Produkten haben wir über 5000 Geräte identifiziert, die über das Internet erreichbar zu sein scheinen. Die Anzahl der nur im lokalen Netzwerk erreichbaren und anfälligen Geräte ist uns leider nicht bekannt.Bei Censys suchten wir nach den betroffenen Gerätenamen und filterten die HTTP Dienste. Die meisten entdeckten Geräte haben das Zyxel Web Interface über das Internet freigeschaltet (neben anderen diversen Admin-Interfaces) - davon sind über 5000 Geräte erreichbar. Dies bedeutet nicht notwendigerweise, dass diese ungepatcht sind. Aber es ist niemals eine gute Idee, diese administrativen Interfaces direkt über das Internet erreichbar zu machen. Die folgenden Censys-Abfragen können genutzt werden, um die Geräte zu finden (aufgesplittet auf drei Anfragen, aufgrund der hohen Anzahl an Geräte):