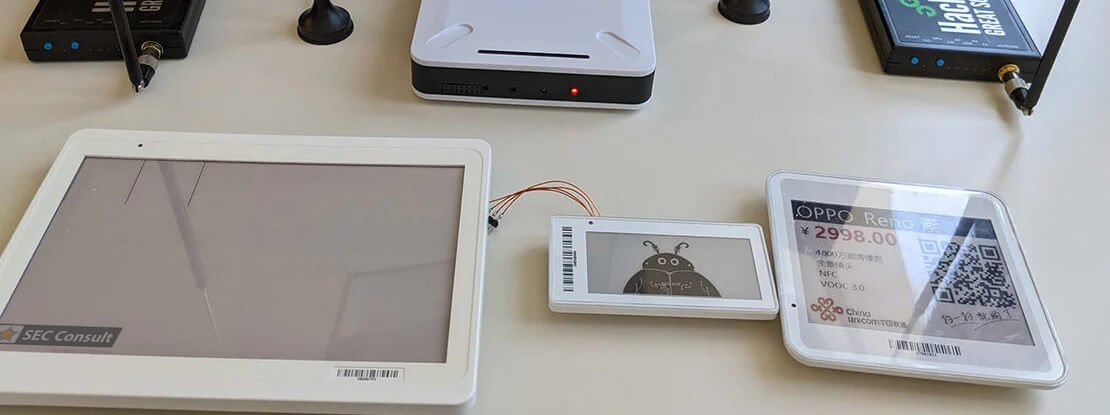

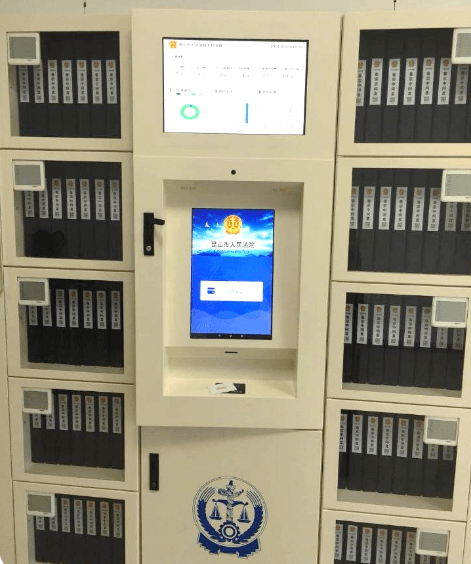

Nicht nur im Supermarkt erfreuen sich die effizienten Beschriftungslösungen steigender Beliebtheit. Die Schilder finden sich auch in Krankenhauslagern und Gerichtsarchiven, wo sie beispielsweise zur Sortierung verwendet werden. In einem umfangreichen Test hat das SEC Consult Vulnerability Lab ein Preisschild mit einem bis dato unbekannten Mikrocontroller (MCU) analysiert. Dabei gelang es, Debug-Zugang zum Controller zu bekommen und das proprietäre 433 MHz Funkprotokoll zu reverse engineeren. Das Ziel war hierbei das SUNY ESL Ökosystem, das vor allem im asiatischen Raum stark verbreitet ist, aber auch in Europa und in den USA zum Einsatz kommt. Mangels Authentifizierung in der ESL-Tag-Kommunikation, gelang es unserem Hardware-Security Spezialisten Steffen Robertz, beliebigen Inhalt auf den Preisschildern anzuzeigen. Die Vorgehensweise und Ergebnisse wurden von ihm bereits auf mehreren Konferenzen wie z.B. Hardwear.io USA 2022, Australian Cybersecurity Conference 2022 und BSides Vienna 2022 vorgestellt. Weiters wird der Vortrag auf der heurigen Thotcon Konferenz in den USA abgehalten.

Kurzfassung

ESL ist eine Abkürzung für Electronic Shelf Label (= Digitales Preisschild). Digitale Preisschilder bestehen üblicherweise aus einem E-Ink Display, einer Batterie und einer Form der drahtlosen Datenübertragung (z.B. Bluetooth LE oder proprietäre Funkprotokolle). Marktanalysen sehen ESL-Tags als große Neuerung im Einzelhandel, weil dadurch Preise sehr einfach und schnell geändert werden können. Zudem kann das Preisschild genutzt werden, um z.B. mit blinkenden Lichtern die Kundenaufmerksamkeit auf spezielle Produkte zu lenken. Mehrere Marktanalysen prognostizieren eine Wachstumsrate von über 600% in den nächsten 10 Jahren.