Es klingt wie eine alte Leier, aber Cyberangriffe nehmen tatsächlich stetig weiter zu. Ganze Horden an Ransomware-Gangs legten 2020 weltweit Konzerne lahm und forderten Lösegeld von teilweise mehreren Millionen USD, oder Hunderten Bitcoins. Ransomware ist grundsätzlich einfach zu entdecken, denn ihre Bestimmung ist es ja, entdeckt zu werden. Nur durch eine leicht zu erkennende Erpresserbotschaft (Ransom Note) haben Angreifer die Chance, dass Lösegeld auf ihre Cryptowallets eingezahlt wird. Andere Arten von Cyberangriffen verlaufen deutlich unauffälliger und sind dadurch schwieriger zu erkennen: Spionageattacken von Advanced Persistent Threats (APTs). Oft werden diese nur durch Zufall von Systemadministratoren entdeckt, wenn sich Angreifer nach Monaten der Kompromittierung einen Fehler erlauben oder ein neues Sicherheitstool ausgerollt wird, das die Attacke enttarnt.

Top 5 der simpelsten und effektivsten Maßnahmen, um Hackerangriffen vorzubeugen

defence![[Translate to German:] [Translate to German:]](/fileadmin/user_upload/sec-consult/Dynamisch/Blogartikel/2021_02/sec-consult-h-secdefence-insights.jpg)

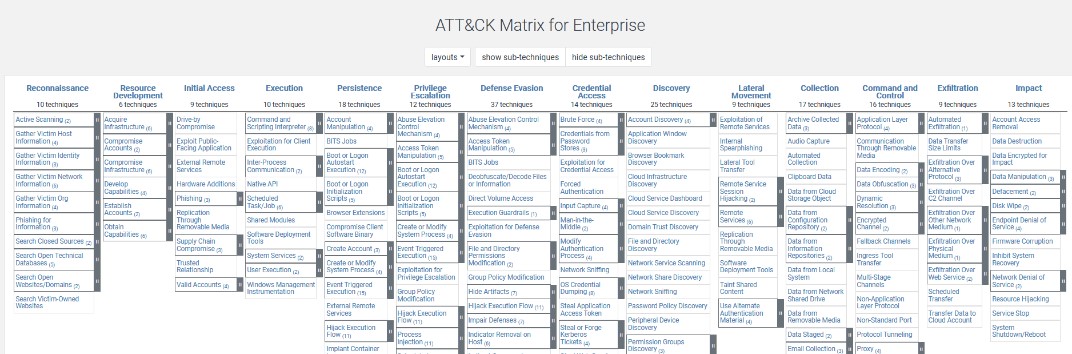

Att&ck-Matrix

Ganz egal mit welcher Art von Angreifer man es zu tun hat, die Schritte von der initialen Kompromittierung bis hin zur vollständigen „Domain Dominance“ folgen gleichen Mustern. Für unterschiedliche Zwecke und Ziele setzen die Angreifer auf unterschiedliche Techniken. Die Mitre Corporation stellt seit Jahren eine ausführliche Sammlung bekannter Techniken und Taktiken von Threat-Aktoren durch die „Att&ck-Matrix“ bereit. Sie soll Unternehmen und Blue Teamern die Möglichkeit zu geben, sich einen Überblick über Hackertechniken zu verschaffen und sich zu verstehen, wie man sich am besten dagegen schützen kann. Mitre Att&ck wird von vielen Security-Tools unterstützt und von Incident Respondern auf der ganzen Welt als Referenzmodell verwendet.

Hindert man Angreifer daran, ihr Standardrepertoire an Hacker-Tools einzusetzen, bringt sie das in große Schwierigkeiten und die Verteidiger haben wesentlich bessere Chancen: Viele Hacker werden davon abgeschreckt und suchen sich einfachere Ziele. Außerdem müssen besonders Hartnäckige tiefer in die Trickkiste greifen, um ihr Ziel zu erreichen, was den Angriff deutlich verlangsamt. Diese alternativen Aktivitäten können Alarme in Sicherheitsprodukten wie einem SIEM (Security Information and Event Management) oder in Endpoint Protection erzeugen, die eine Abwehr oder Erkennung ermöglichen. Zeit ist kritisch bei einem Security Incident. Es ist ein massiver Unterschied, ob ein Angriff innerhalb eines Tages oder eines Monats identifiziert werden kann. Je früher die Attacke erkannt wird, umso wahrscheinlicher ist es, dass ein Angreifer das Netzwerk noch nicht weitreichend kompromittiert hat und der Schaden geringgehalten werden kann.

Paretoprinzip

Trotz einer Vielzahl an Techniken und Taktiken, die Hacker anwenden, können einige wenige grundsätzliche Maßnahmen es Angreifern ungemein erschweren, Unternehmenssysteme zu infizieren. Doch mit nur fünf Sicherheitsmaßnahmen können, frei nach dem Paretoprinzip, mit nur 20% des Aufwandes 80% der Angriffe erfolgreich verhindert werden – und all das, ohne Zigtausende Euro für Sicherheitsprodukte auszugeben. Werden die folgenden Security-Konzepte konsequent durchgehalten, kann ein Angriff oft im Keim erstickt werden. Selbst wenn eine Schadsoftware das System infiziert, kann sich diese kaum ausbreiten, kann keine Tools nachladen und keine weiteren User übernehmen. Hacker müssten also noch tiefer in die Trickkiste greifen, um das Unternehmen vollständig zu kapern.

Top 5 Maßnahmen um Hackerangriffen vorzubeugen

Tipp Nr.1: Sicheres Rechtekonzept

Das oberste Gebot ist es, administrative Nutzer jeglicher Art abzusichern. Für tägliche Office-Arbeiten wird in der Regel kein Administrator-Account benötigt. Ausgewählte Rollen in definierten Abteilungen haben somit einen normalen Alltagsnutzer und einen zusätzlichen lokalen Administrator-Account, der nicht mit der Domäne verbunden ist. Wenn Windows für eine Aktion erhöhte Rechte benötigt (User Account Control – UAC), werden die Zugangsdaten für den lokalen Administrator-Account in die Login-Maske eingegeben, damit der Vorgang fortgesetzt werden kann. Der Nutzer arbeitet aber ausschließlich mit dem Nicht-Admin-Account; Das gilt auch für IT-Mitarbeiter. Auch die zusätzlichen Administratornutzer sollen nicht frei vergeben werden. Der Durchschnittsnutzer braucht unter keinen Umständen Zugriff auf Administratorrechte. Keinesfalls sollen Passwörter von Administrator-Accounts wiederverwendet werden. Jeder Nutzer, vor allem privilegierte, benötigt ein eigenes, starkes Passwort.

Ein falscher Klick reicht aus, um das System durch eine Schadsoftware zu infizieren. Die Schadsoftware „erbt“ dann die Rechte des Nutzeraccounts, der sie aktiviert hat. Da die Geschäftsführung ein häufiges Ziel von Angreifern ist, sollte insbesondere auch für das Top-Management keine Ausnahme gemacht werden. Durch Kompromittierung eines lokalen Administrators ist meist das Auslesen aller gespeicherten Passwörter auf dem System möglich (NTLM Hashes, Kerberos Tickets, Token oder sogar im Klartext). Werden Passwörter auf anderen Systemen wiederverwendet, können sich Angreifer trivial im Netzwerk ausbreiten.

Aus Sicht von SEC Defence ist das oben angeführte Problem der Hauptgrund für eine rasche Kompromittierung von Unternehmensnetzwerken.

Weitere, ebenso wichtige Empfehlungen:

Tipp Nr.2: Application Whitelisting

Angreifer bedienen sich gerne spezialisierter Hacker-Tools, um Passwörter oder die Fortbewegung im Netzwerk auslesen zu können. Ein initialer Downloader am System lädt die weitere Schadsoftware herunter, um weitere Ziele zu verfolgen. Durch angemessenes Application Whitelisting (nur explizit erlaubte Applikationen dürfen gestartet werden), nimmt man den Angreifern die Möglichkeit, nicht explizit erlaubte Executables oder Skripte auszuführen.

Application Whitelisting kann in Windows durch AppLocker oder die neuere Variante Windows Defender Application Control (WDAC) umgesetzt werden.

WDAC-Regeln können, basierend auf Signatur, Metadaten des Binärprogramms, Microsoft Reputation, dem Pfad oder dem Parent-Prozess, auf die Whitelist gesetzt werden. WDAC funktioniert nur auf aktuellen Windows-10-Versionen sowie Windows Server 2016.

AppLocker existiert seit Windows 7 und erlaubt das Ausführen von Dateien basierend auf Signatur, Metadaten in den Binärprogrammen oder dem jeweiligen Pfad.

Professionelle Hacker finden dennoch Wege, Application Whitelisting zu umgehen. Durch sogenannte „Living off the Land Binaries and Scripts“ (oder Lolbas) missbrauchen Angreifer valide ausführbare Dateien, die Microsoft von Haus aus mitliefert, und verwenden sie für eigene Zwecke. Auf Github ist eine ausführliche Zusammenstellung an Lolbas mit den jeweiligen Verwendungszwecken verfügbar.

Tipp Nr.3: Netzwerksegmentierung

Netzwerksegmentierung bedeutet, das firmeninterne Netzwerk in verschiedene logisch und technisch abgetrennte Bereiche aufzuteilen. Die am öftesten umgesetzte Segmentierung ist die in ein internes Netzwerk und eine Demilitarized Zone (DMZ). In der DMZ werden öffentlich zugängliche Systeme gehostet, die durch eine oder mehrere Firewalls gegen andere Netze abgeschirmt sind. Der Hintergrund: Wird ein System in der DMZ infiziert, kann sich der Angreifer nicht im ganzen internen Netzwerk verbreiten, sondern maximal die gesamte DMZ übernehmen. Dies kommt dem Konzept von Brandschneisen in der Brandbekämpfung gleich.

Das Konzept soll im besten Fall auch im internen Netzwerk fortgesetzt werden. Es gibt in der Regel keinen Grund, weshalb ein Mitarbeitender aus der HR-Abteilung auf den Entwicklungsserver zugreifen soll.

Am besten schränkt man den Netzwerkverkehr nach dem „Need to know“-Prinzip ein. Infiziert ein Angreifer in solch einem Fall beispielsweise ein HR-Notebook, kann sich die Infektion nur unter erheblichem Aufwand weiter im Netzwerk verbreiten. Ist das Netzwerk jedoch „flach“, haben also viele MitarbeiterInnen Zugang zu vielen Bereichen, kann eine einzige Infektion innerhalb kürzester Zeit die gesamte Organisation betreffen.

Netzwerksegmentierung kann durch Unterteilen verschiedener Abteilungen oder Rollen in entsprechende VLANs mit entsprechenden Routingregeln erreicht werden. Eine solide Netzwerksegmentierung ist nichts, was an einem Nachmittag umgesetzt werden kann.

Wie wichtig es ist, sich als Unternehmen dieser Aufgabe anzunehmen und eine sichere Netzwerkarchitektur umzusetzen, kann gar nicht genug betont werden.

Tip No.4: OS und Applikations-Patching

Dass Software immer up to date gehalten werden sollte, müsste eigentlich allgemein bekannt sein. Dennoch lassen sich viele Angriffe auf nicht ordnungsgemäß gepatchte Systeme zurückführen. Regelmäßig veröffentlichte Schwachstellen in Standardsoftware führen zu regelrechten Angriffswellen auf diese Produkte.

Beispiele hierfür sind SolarWinds Sunburst (auch wenn es sich um ein eingeschleustes Backdoor handelt, kann das Problem durch ein Update behoben werden), die berüchtigten SMB-Schwachstellen EternalBlue oder MS17-010 oder auch die Schwachstelle in Citrix Application Delivery Controler aka Shitrix.

Neue Patches führen manchmal zu Problemen in Systemen, weshalb häufig davor zurückgeschreckt wird, sie frühzeitig zu installieren. Unternehmen sollten veröffentlichte Updates der Hersteller zunächst in kleinem Ausmaß testen, bevor sie flächendeckend ausgerollt werden. Alternativ kann nach Veröffentlichung eines Patches mit der Installation ein Monat abgewartet werden, ob einschlägige Medien auf mögliche „Nebenwirkungen“ aufmerksam machen. Abgesehen von Notfallpatches muss nicht von einem massiven Problem ausgegangen werden, wenn der Patch einen Monat später erfolgt. Essenziell ist, dass im Unternehmen ein kontinuierlicher und ordentlicher Patch-Management-Prozess etabliert und gelebt wird.

Seien Sie nicht das Unternehmen, das im Falle eines Breaches den Incident Respondern erklären muss, wieso noch Windows-XP-Systeme produktiv im Einsatz sind.

Tipp Nr.5: Asset und Lifecycle Management

„Soll User xyz auf dem System Powershell Kommandos ausführen?"

Wenn diese Frage mit „Wir kennen das System nicht“ beantwortet wird, gibt es wohl kein ordentliches Asset Management. Es kommt zu oft vor, dass ein Opfer einer Cyberattacke nicht weiß, wozu welches System in seinem Netzwerk dient, welche MitarbeiterInnen dafür verantwortlich sind oder wer darauf Zugriff haben sollte. Es ist ungemein schwierig, abnormales Verhalten auf einem System festzustellen, wenn nicht bekannt ist, was normales Verhalten ist. Dies bezieht sich nicht nur auf Systeme, sondern auch auf User oder Programme. In diesem Fall spricht man auch von „Shadow IT“, von IT-Assets, die unbemerkt von IT-AdministratorInnen im Netzwerk arbeiten. Gerade bei großen Konzernen ist Shadow IT ein massives Problem. Schadsoftware, die sich auf diesen Systemen eingenistet hat, wird kaum gefunden. Wie auch, wenn selbst die Existenz des Systems unbekannt ist …

Laufende Assets sollten mit aktuellem Patchstand, Verantwortlichem bzw. Verantwortlicher und Use Case sowie weiteren aktuellen Informationen in ein Asset-Management-Tool eingetragen werden. Dadurch kann im Fall der Fälle schnell eine verantwortliche Person identifiziert werden, die in der Lage ist, alle Fragen zu dem System zu beantworten. Nicht mehr benötigte Systeme müssen durch das etablierte Lifecycle Management aus dem Betrieb genommen werden, um nicht auf unbestimmte Zeit für Testzwecke weiterzulaufen.

Richtig vorbereitet ist man sicherer

Hundertprozentige Sicherheit gibt es nicht. Auch ein gut vorbereitetes Unternehmen kann von einem Angreifer getroffen werden. Doch minimiert man die Wahrscheinlichkeit, dass man getroffen wird und die Auswirkungen nach einem Angriff beschränken sich auf wenige Assets. Ein paar kompromittierte Systeme lassen sich schnell neu aufsetzen und wenige Passwörter unkompliziert zurücksetzen, sodass der normale Geschäftsbetrieb weiterlaufen kann.