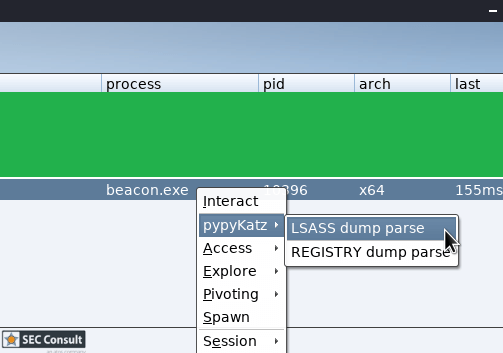

Aggrokatz ist eine Aggressor-Plugin-Erweiterung für Cobalt Strike, die es pypykatz ermöglicht, mit den Beacons zu kommunizieren. Pypykatz ist eine Implementierung von Mimikatz, großteils in Python. Cobalt Strike ist eine Bedrohungsemulationssoftware, die beispielsweise von Red Teams zur Aufklärung, nach dem Exploit oder zur verdeckten Kommunikation verwendet wird.

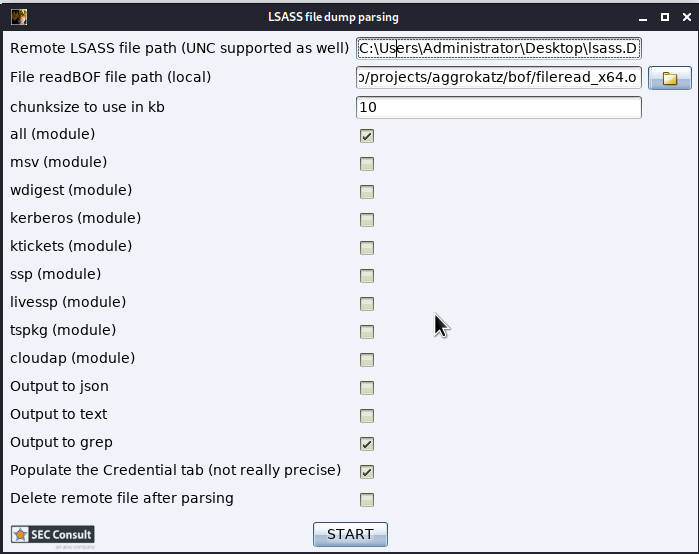

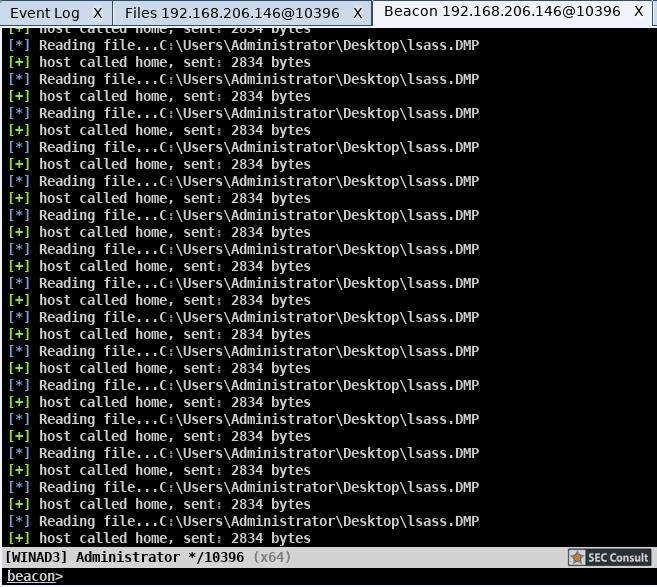

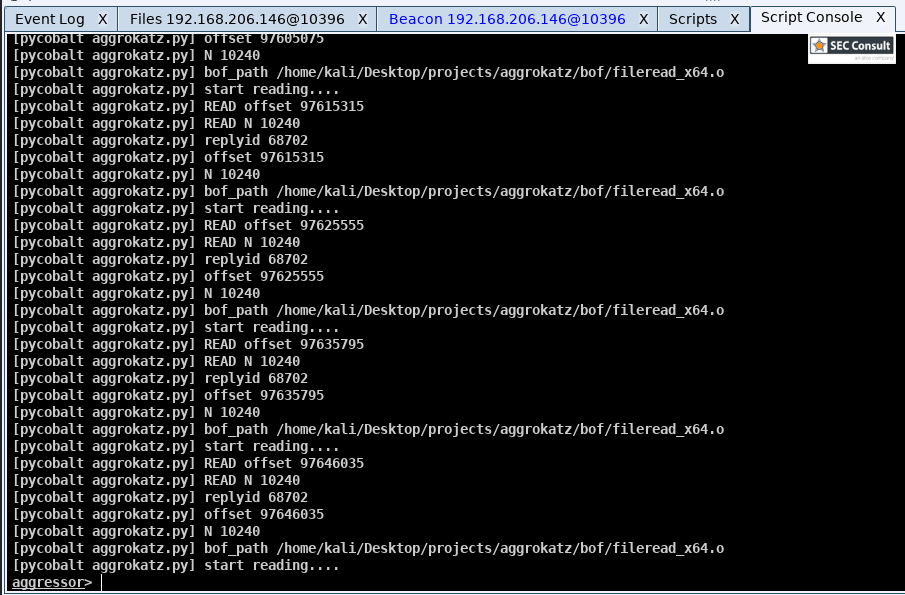

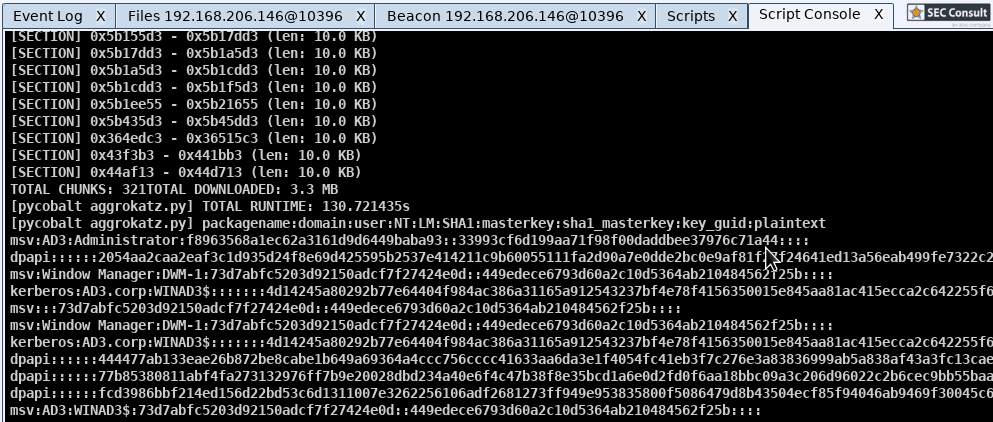

Die aktuelle Version von aggrokatz ermöglicht es pypykatz, LSASS-Dump-Dateien und Registry-Hive-Dateien zu analysieren und Anmeldeinformationen und andere Geheimnisse zu extrahieren, ohne dass die Dateien heruntergeladen werden müssen oder ohne Hochladen von verdächtigem Code auf dem Beacon (Cobalt Strike ist schon vorhanden). In Zukunft soll dieses Projekt zusätzliche Funktionen für verdeckte Vorgänge bereitstellen, z. B. das Suchen und Entschlüsseln aller DPAPI-Geheimnisse / Kerberoasting / etc.

Wie nutze ich Aggrokatz?

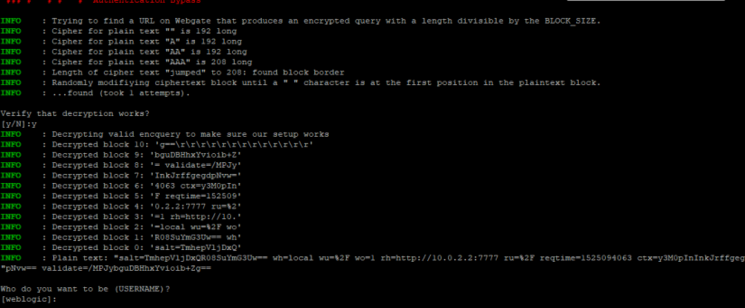

Normalerweise führt der Parser von pypykatz eine Reihe von Lesevorgängen auf der Festplatte aus. Mithilfe von aggrokatz werden diese Lesevorgänge zu einem Beacon getunnelt, mit dem der Inhalt der Remote-Datei in Blöcken gelesen werden kann. Auf diese Weise kann pypykatz alle Geheimnisse aus Dateien remote extrahieren, ohne die gesamte Datei zu lesen, und nur die erforderlichen Teile abrufen, in denen sich die versteckten Informationen befinden.

![[Translate to German:] [Translate to German:]](/fileadmin/_processed_/f/9/csm_sec-consult-c-Dormakaba-11_Reg_unit_9001_125a636dff.png)

![[Translate to German:]](/fileadmin/_processed_/7/7/csm_image_396e82772a.png)

![[Translate to German:] Ein Cyberangriff-Symbolbild mit einer verschlüsselten Umgebung.](/fileadmin/_processed_/a/d/csm_AdobeStock_295359425_d4efa62057.jpeg)

![[Translate to German:]](/fileadmin/_processed_/5/3/csm_sec-consult-h-cloud-mythen_aef8275489.jpeg)

![[Translate to German:]](/fileadmin/_processed_/3/4/csm_sec-consult-h-assumed_breach_01c2129131.jpeg)

![[Translate to German:] Figures in a Social Network](/fileadmin/_processed_/c/7/csm_sec-consult-h-network-communication_7fdba76c2a.jpg)

![[Translate to German:] Cloud Security](/fileadmin/_processed_/0/3/csm_sec-consult-h-cloud-security-DORA_fe6c5187db.jpeg)

![[Translate to German:] Hands on car wheel](/fileadmin/_processed_/7/b/csm_sec-consult-h-iKFZ_552f615fc1.jpeg)

![[Translate to German:] finger pointing](/fileadmin/_processed_/0/d/csm_sec-consult-h-finger-law-DORA_d0f689055e.jpg)

![[Translate to German:] Overview SMTP Smuggling](/fileadmin/_processed_/a/8/csm_SMTP_Smuggling-Overview_Header_fa570ce6c9.png)

![[Translate to German:] person typing on laptop holding phone](/fileadmin/_processed_/2/d/csm_sec-consult-h-phone-computer-person_2be4a31d6d.jpg)

![[Translate to German:] Thomas Houiellebecq](/fileadmin/_processed_/4/3/csm_sec-consult-h-Houiellebecq_Thomas_d1ac3562f6.png)

![[Translate to German:] Amir Salkic is new Head of CyberSecurity Consulting, SEC Consult Austria](/fileadmin/_processed_/8/1/csm_sec-consult-h-asa_kl_aed5aab0f8.jpg)

![[Translate to German:] Programming language](/fileadmin/_processed_/5/c/csm_sec-consult-h-code-programming_86d144afc9.jpg)

![[Translate to German:] Analyzing web applications via Burp Collaborator & DNS Analyzer](/fileadmin/_processed_/4/0/csm_sec-consult-h-Burp_Collaborater_fe23fcf919.png)

![[Translate to German:] Biometric Authentication via handprint](/fileadmin/_processed_/f/d/csm_sec-consult-h-biometric-handprint-kl_044f35b65e.jpg)

![[Translate to German:] Woman typing on Smartphone](/fileadmin/_processed_/e/3/csm_sec-consult-h-people-texting_62f24ac657.jpg)

![[Translate to German:] SEC Consult ist ein Great Place to Work](/fileadmin/_processed_/4/9/csm_sec-consult-h-GPTW_2023_e9fc889f31.jpg)

![[Translate to German:]](/fileadmin/_processed_/f/b/csm_sec_h_Success_Zyxel_a7f4172e6f.jpg)

![[Translate to German:] SAP Vulnerability](/fileadmin/_processed_/3/a/csm_sec-consult-h-sap_vulnerability_ba08615781.jpg)

![[Translate to German:] [Translate to German:]](/fileadmin/_processed_/3/1/csm_sec-consult-h-secdefence-insights_e3870f9914.jpg)

![[Translate to German:] [Translate to German:]](/fileadmin/_processed_/3/9/csm_sec-consult-h-sap-2_87a18afdb5.jpg)

![[Translate to German:] Sec Admin logon screen - SEC Consult Screenshot zeigt Loginmaske als Sec Administrator - SEC Consult](/fileadmin/_processed_/1/e/csm_h-active-directory-lab-sec-admin_509bee6b28.jpg)

![[Translate to German:] [Translate to German:]](/fileadmin/_processed_/c/d/csm_h-devops-impact-on-testing_691dfacd47.jpg)

![[Translate to German:] Critical Success Factors For Your ISO/IEC 27001 Certification Audit Pencil and sharpener - SEC Consult Bleistift mit Spitzer - SEC Consult](/fileadmin/_processed_/5/6/csm_h-critical-success-factors-iso-iec27001-audit_6a44de35e8.jpg)

![[Translate to German:] Winning the Interface War SEC Xtractor version 1.31 - SEC Consult SEC Xtractor Interface - SEC Consult](/fileadmin/_processed_/c/1/csm_h-winning-interface-war_4320c131e5.jpg)

![[Translate to German:] The Brand New ÖNORM A 7700 Is Live Code on green background - SEC Consult Codierung der ÖNORM A 7700 - SEC Consult](/fileadmin/_processed_/0/4/csm_h-oenorm-a-7700-live_e1cf7bdd73.jpg)

![[Translate to German:] How To Use Blockchain Technology To Secure Forensic Evidence NASA Space - SEC Consult Bild vom Weltraum - SEC Consult](/fileadmin/_processed_/8/3/csm_h-nasa-space-app_cc8351bda3.jpg)

![[Translate to German:] [Translate to German:]](/fileadmin/_processed_/7/f/csm_sec-consult-h-busting-the-bad-scam_9bbc2fff05.jpg)